El investigador de seguridad cibernética que trabaja para ThreatFabric hizo el descubrimiento, y la compañía emitió una advertencia, sobre un tipo nuevo y más sofisticado de phishing de voz conocido como vishing. En los últimos años, la prevalencia de Vishing , que también se conoce como phishing de voz sobre IP, ha aumentado hasta el punto de que ha socavado la fe de las personas en las llamadas provenientes de números con los que no están familiarizados.

Aunque sería molesto recibir llamadas telefónicas de personas que afirman trabajar en el banco, la probabilidad de que todas las llamadas entrantes que recibe a lo largo del día provengan de un estafador es increíblemente alta. Durante el curso de su investigaciones de rutina sobre peligros potenciales, se encontraron con una colección previamente desconocida de programas maliciosos que eran bastante similares a los que Kaspersky había identificado.

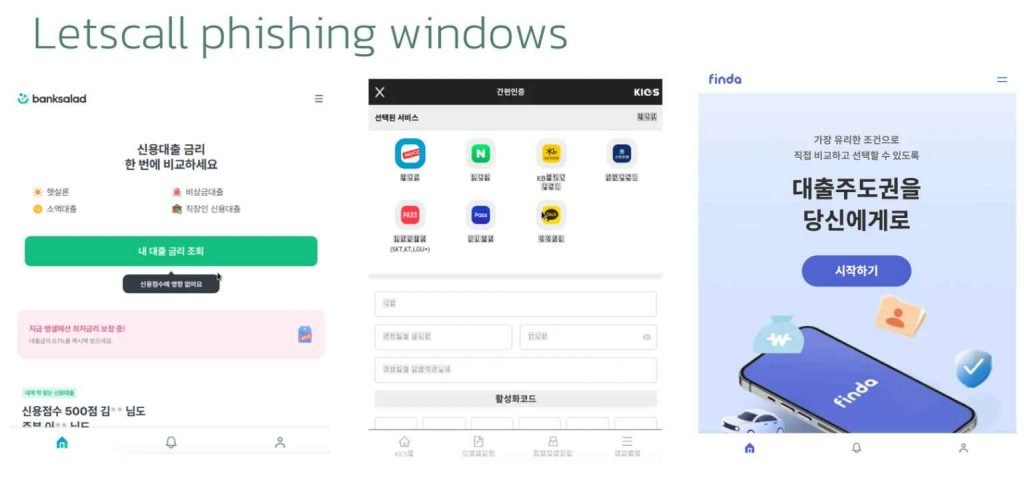

“Letscall” es el nombre que le da a este conjunto de herramientas el grupo de actores de amenazas responsable de estas campañas. Por el momento, las víctimas de estas campañas son personas que viven en Corea del Sur. En un sentido puramente técnico, no hay nada que les impida expandir el alcance del ataque para incluir naciones dentro de la Unión Europea. En otras palabras, estamos ante un framework completamente funcional y listo para ser utilizado. Este marco tiene todas las instrucciones y herramientas necesarias para ejecutar los dispositivos afectados y conectarse con las víctimas. Es posible que cualquier actor de amenazas use este marco.

Lo más probable es que estén incluidos en este grupo:

- Desarrolladores de Android que estén familiarizados con la noción contemporánea de enrutamiento de tráfico VOIP. Se refieren a los participantes en una de las fases como “desarrolladores” ya que notaron discrepancias en los nombres de los comandos a lo largo de esa etapa.

- Diseñadores que son responsables de las páginas web, la iconografía y el contenido del panel administrativo, los sitios web de phishing y las aplicaciones móviles dañinas que crean.

Desarrolladores frontend que dominen la programación de JavaScript y tengan experiencia en el procesamiento de comunicaciones VOIP. - Desarrolladores de back-end que tienen experiencia con los métodos utilizados para proteger la API de back-end contra el acceso no autorizado.

- Operadores de llamadas que dominan una variedad de idiomas y tienen experiencia en la realización de ataques de ingeniería social basados en voz.

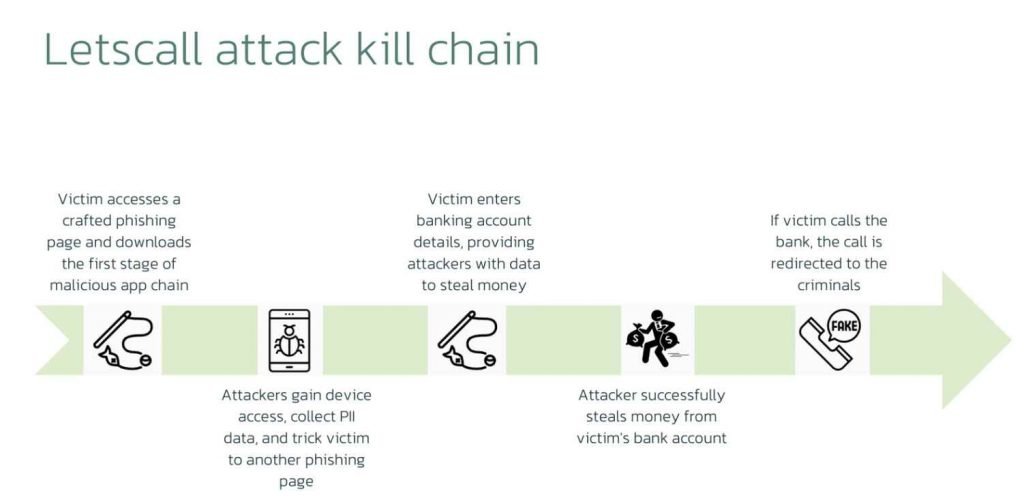

EL ATAQUE SE DIVIDE EN TRES FASES, QUE SON LAS SIGUIENTES:

El phishing tiene lugar cuando una víctima accede a un sitio web que ha sido diseñado para parecerse a Google Play Store. La víctima descarga el primer programa malicioso de la cadena desde esa URL, que es el primer paso de la cadena.

Este primer paso, al que nos referiremos como descargador, accederá a la página web de phishing, ejecutará los preparativos en el dispositivo, obtendrá los derechos apropiados e instalará el malware de segunda etapa, que se descargará desde el servidor de control.

El segundo paso del ataque es un fuerte programa de spyware que el atacante usará para filtrar datos e inscribir el dispositivo infectado en una red de protocolo de Internet de voz entre pares (P2P VOIP) que se usará para conectarse con la víctima a través de conversaciones de audio o video. Además, esta aplicación elimina un tercer paso, el siguiente eslabón de la cadena. Letscall aprovecha las tecnologías WEBRTC para redirigir el tráfico de VOIP y establecer una conexión entre la víctima y los operadores del centro de llamadas. Letscall emplea tecnologías STUN/TURN, incluidos los servidores Google STUN, para eludir la traducción de direcciones de red (NAT) y los cortafuegos para obtener la mejor calidad posible para llamadas telefónicas o videollamadas.

La tercera etapa es un programa complementario que amplía algunas de las funcionalidades del malware de la segunda etapa. Tiene capacidad de llamada telefónica, que se utiliza para desviar la llamada del dispositivo de la víctima al centro de contacto que está controlado por el atacante.

Después de realizar una investigación sobre las operaciones de malware “Letscall”, descubrieron una organización ciberdelincuente que está bien versada en la seguridad de Android, así como en la tecnología de enrutamiento de voz contemporánea. Los investigadores demostraron que los ataques de ingeniería social que son técnicamente sólidos pero mal ejecutados pueden, sin embargo, representar un riesgo significativo.

Es evidente que las características técnicas son tan vitales como la ingeniería social, que está respaldada por el cuidado que el grupo dedica a la creación de sitios falsos de Google Play, logotipos robados de las aplicaciones coreanas existentes, junto con un enfoque novedoso que emplea nanoHTTPD para eliminar la carga útil. Esta es una evidencia obvia de que las características técnicas son tan importantes como la ingeniería social.

El robo de números de registro de residentes (o ID) puede abrir numerosas puertas para los ciberdelincuentes, y anticipamos que este vector de ataque solo aumentará a medida que los gobiernos, así como las empresas privadas y las organizaciones públicas, utilicen cada vez más soluciones de identificación electrónica. No es raro que los grupos de amenazas asiáticos utilicen un método evasivo que ya ha sido utilizado por otros actores.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad