Investigadores de la Universidad Tsinghua y la Universidad George Mason han descubierto una debilidad significativa en el conjunto de chips NPU. Al explotar esta falla, los atacantes pueden espiar los datos que se transmiten a través del 89% de las redes Wi-Fi del mundo real .

La aceleración de hardware, como el uso de conjuntos de chips NPU en redes Wi-Fi, aumenta la velocidad de transmisión de datos y disminuye la latencia. Sin embargo, también crea problemas de seguridad debido a la transmisión directa de tramas inalámbricas por enrutadores de punto de acceso (AP).

Investigadores de la Universidad de Tsinghua y la Universidad George Mason encontraron recientemente una debilidad de seguridad en el mecanismo de reenvío de tramas inalámbricas utilizado por la NPU. Los atacantes pueden aprovechar la vulnerabilidad para realizar un ataque Man-in-the-Middle (MITM) en las redes Wi-Fi eludiendo la necesidad de puntos de acceso (AP) no autorizados. Con esta técnica es posible interceptar la comunicación de texto sin formato de una víctima y evitar los métodos de seguridad de la capa de enlace, como WPA3. El trabajo de investigación que escribió el equipo ha sido aprobado para su presentación en el Simposio IEEE 2023 sobre seguridad y privacidad.

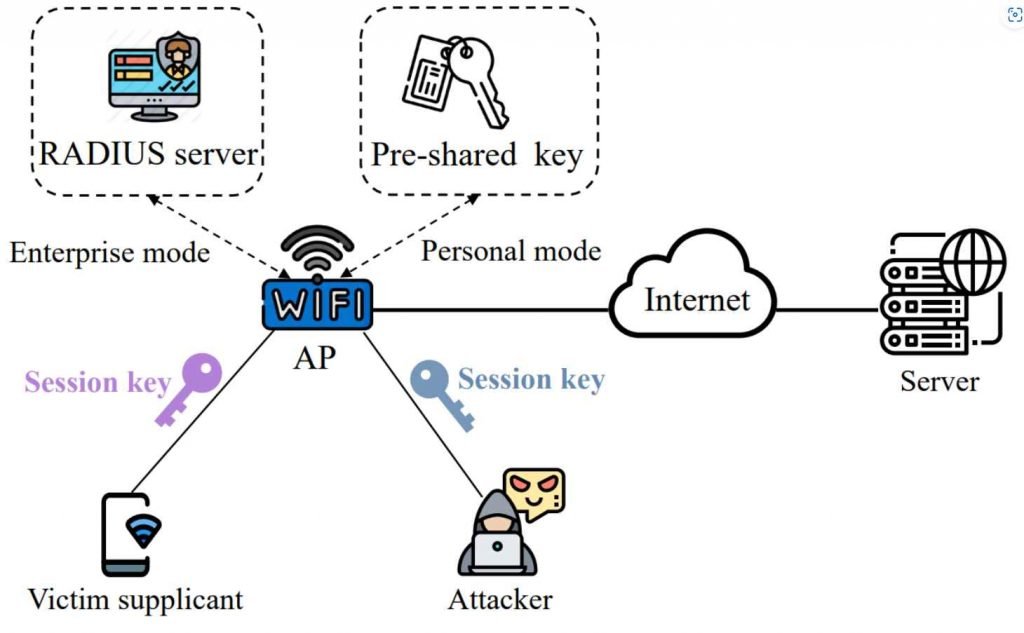

El escenario que se muestra en la figura representa una situación en la que un atacante y una víctima suplicante están conectados a la misma red Wi-Fi para acceder a los servicios de Internet. Imagine que ha completado con éxito el proceso de autenticación del teléfono y ahora puede acceder a la red Wi-Fi de Starbucks. Cada sesión al enrutador AP está protegida por una clave de sesión de clave transitoria por pares (PTK), y la red Wi-Fi a la que intenta conectarse tiene WPA2 o WPA3 instalado para brindar seguridad.

Hicieron el descubrimiento de que los métodos de seguridad, como WPA2 y WPA3, pueden evadirse fácilmente, dando a los atacantes la capacidad de leer el texto sin formato de la comunicación de la víctima suplicante. El atacante crea una suplantación del punto de acceso (AP) mediante el uso de la suplantación de identidad de la dirección IP de origen. Luego, el atacante envía al suplicante de la víctima un mensaje de redirección ICMP, que es un mensaje de error ICMP con un valor de tipo de 5.

Debido a la necesidad de maximizar el rendimiento, la NPU en el enrutador AP (por ejemplo, Qualcomm IPQ5018 y HiSilicon Gigahome Quad-core) transferiría inmediatamente el mensaje falso de redirección ICMP que recibió al suplicante víctima. Después de recibir el mensaje, se engañará al suplicante de la víctima para que cambie su caché de enrutamiento y sustituya el próximo salto al servidor con la dirección IP del atacante. Esto permitirá que el atacante obtenga acceso al servidor. Debido a esto, los futuros paquetes de IP que se suponía que debían enviarse al servidor se enrutan al atacante en la capa de IP. Esto le da al atacante la capacidad de enviar los paquetes a su destino previsto. El ataque MITM lo lleva a cabo con éxito el atacante, que no hace uso de ningún AP no autorizado en el proceso.

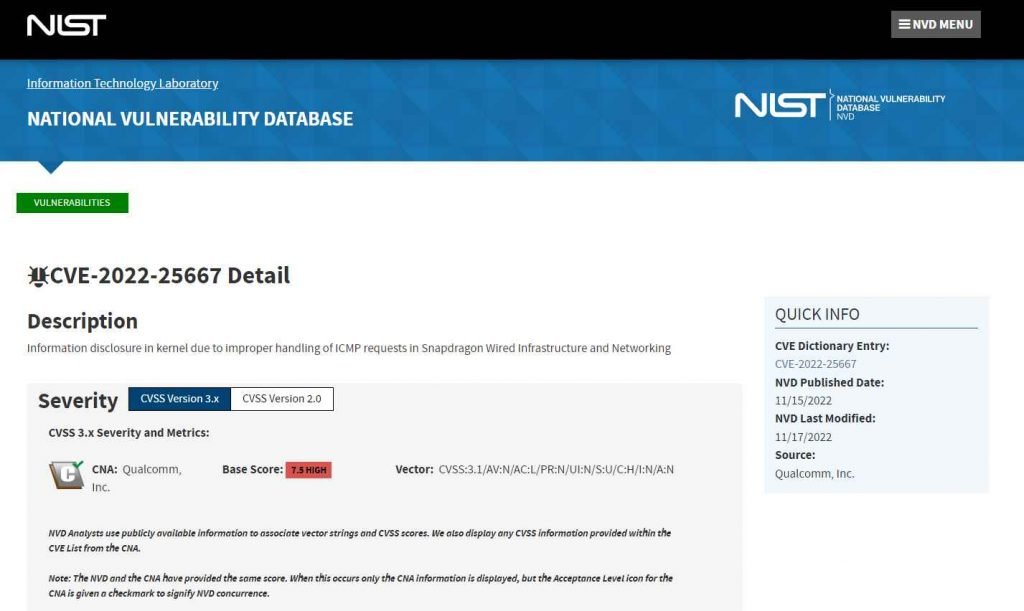

Tanto Qualcomm como Hisilicon han verificado que sus NPU son susceptibles a la vulnerabilidad que impide que los dispositivos AP bloqueen con éxito los paquetes de redirección ICMP falsificados. Esta vulnerabilidad recibió el identificador CVE-2022-25667 de Qualcomm.

Los investigadores recomiendan dos pasos preventivos que se pueden tomar en respuesta a este ataque:

- Adición de funciones a los puntos de acceso que ralentizarán la redirección ICMP malintencionada. Si el mensaje tiene características ilícitas claras (por ejemplo, la dirección IP de origen del mensaje se proporciona con la dirección IP del AP, y el mensaje solo puede ser creado por el propio AP), entonces el AP debe bloquear y descartar el mensaje tan pronto como sea posible. como se detecta. Esta estrategia depende de la participación tanto de los fabricantes de chips de NPU como de los proveedores de AP en un esfuerzo de colaboración.

- Mejorar la capacidad de los solicitantes para comprobar los paquetes ICMP que han recibido. El solicitante tiene la capacidad de detectar con éxito mensajes ICMP falsos y montar una defensa contra este ataque, siempre que se asegure de que la dirección IP de origen y la dirección MAC de origen del mensaje ICMP recibido sean coherentes entre sí.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad