El martes, Microsoft emitió un parche actualizado para abordar una vulnerabilidad que se había solucionado previamente en marzo, pero que posteriormente los investigadores de la comunidad de seguridad descubrieron que era ineficaz.

Ben Barnea, investigador de Akamai, encontró un método en torno a la falla que se había solucionado en marzo. De esta manera, un atacante podría aprovechar la vulnerabilidad para obligar a un cliente de Outlook a conectarse a un servidor que estaba controlado por el atacante. Aunque el problema se solucionó en marzo, el investigador encontró una forma de evitar el parche.

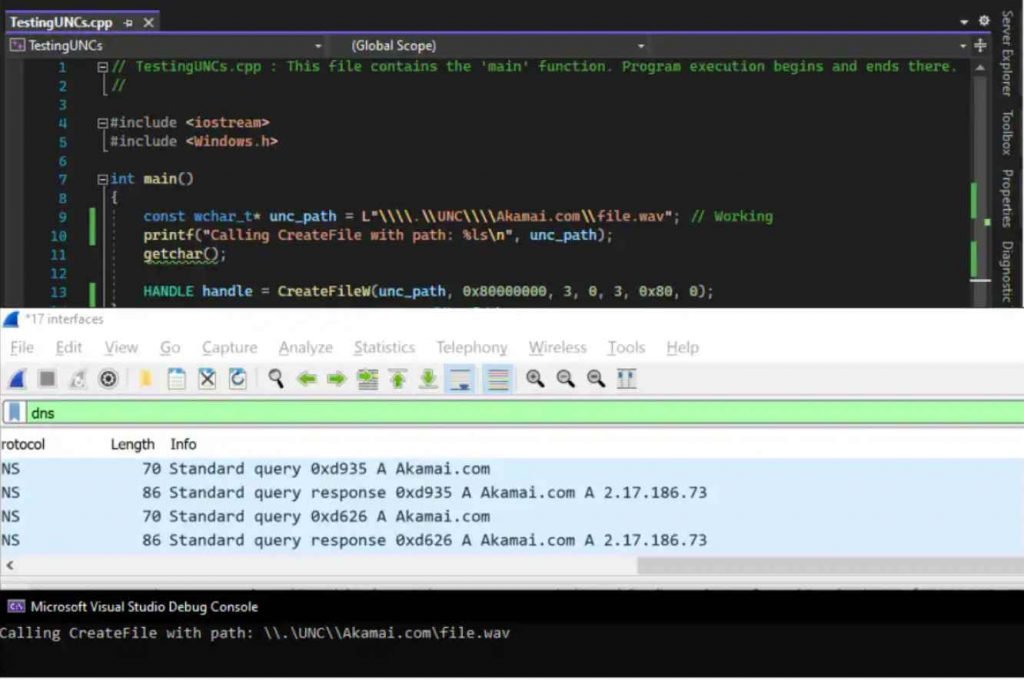

Barnea dijo que el problema es una vulnerabilidad de clic cero, lo que significa que se puede activar sin necesidad de interacción por parte del usuario, y que todas las versiones de Windows son vulnerables a ella. Barnea elaboró diciendo que el parche original no tenía sentido por la introducción de un solo personaje nuevo. Sin embargo, él y el equipo de seguridad de Akamai no estuvieron de acuerdo con la forma en que Microsoft categorizó el problema, al que se le asignó una puntuación CVSS de solo 6,5. Lo encontraron cuando estaban analizando el parche para CVE-2023-23397, que solucionó el problema cambiando el flujo de código en Outlook para que ahora verifique si la ruta de la convención de nomenclatura universal (UNC) que recupera el archivo de sonido personalizado hace referencia a una URL de Internet y, si lo hace, utiliza el sonido de recordatorio predeterminado en lugar del personalizado.

Desafortunadamente, también descubrieron que la verificación (y, en consecuencia, el parche) se puede romper fácilmente agregando un solo carácter, lo que alteraría la forma en que una determinada función categoriza la zona de la ruta UNC. Este fue un descubrimiento decepcionante.

Asimismo, según un reciente estudio realizado por Cybernews, más de 85.000 servidores de Microsoft Exchange no tienen instalados los parches necesarios para protegerlos de múltiples vulnerabilidades que permiten la ejecución remota de código y fueron resueltas por Microsoft en febrero de 2023.

Los actores de amenazas pueden ejecutar código de forma remota en la computadora de destino gracias a las vulnerabilidades en cuestión, que se registran como CVE-2023-21529, CVE-2023-21706 y CVE-2023-21707. Estas vulnerabilidades se rastrean como CVE-2023-21529, CVE-2023-21706 y CVE-2023-21707.

Aunque no ha habido informes de ataques que exploten estos problemas en ese momento, Microsoft recomendó a las empresas que actualicen sus servidores lo más rápido posible. Esto se debe a que, en teoría, los hackers podrían haber aprovechado los agujeros para obtener acceso inicial a una red corporativa. Sin embargo, no ha habido informes de ataques utilizando estos problemas.

Sin embargo, los hallazgos de una investigación indicaron que más de tres meses después de que las actualizaciones de seguridad estuvieran disponibles, muchas empresas que usan el software Microsoft Exchange aún son susceptibles a fallas de seguridad.

El equipo descubrió que a uno de cada tres servidores de Microsoft Exchange todavía le faltaba el parche, la mayoría de los cuales se encuentran en Alemania (casi 18 000 de ellos).

Los investigadores examinaron un total de 248.350 servidores de Microsoft Exchange conectados a Internet. Descubrieron que 85.261 de esos servidores, o el 34,33 %, eran vulnerables a los ataques RCE.

Los Estados Unidos de América es la segunda nación más afectada del mundo, con aproximadamente 16000 servidores que aún no han sido parcheados. Le siguen Reino Unido (3.734), Francia (2.959), Países Bajos (2.906) y Rusia (2.775).

Además, los investigadores evaluaron la distribución de las versiones de Exchange y descubrieron que, en la mayoría de los países occidentales, las versiones más nuevas que aún eran susceptibles eran más frecuentes, con la excepción de la primera versión secundaria en una versión principal (por ejemplo, la versión 15.2.986.5 en lugar de 15.2.986.41).

Los investigadores descubrieron que las versiones anteriores de Microsoft Exchange 2016 eran preferidas en los casos de China y Rusia, a pesar de que se estaban utilizando versiones más nuevas en los lanzamientos de 2019 y 2013. Este fue el caso a pesar de que había versiones más nuevas disponibles.

A pesar de que han pasado muchos meses desde que se descubrieron los problemas de RCE, la cantidad de servidores de Exchange a los que aún les faltan sus parches apenas está disminuyendo. Los investigadores notaron que la cantidad de servidores susceptibles en febrero fue de alrededor de 87,000, como lo muestran las estadísticas proporcionadas por Shadowserver Foundation.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad