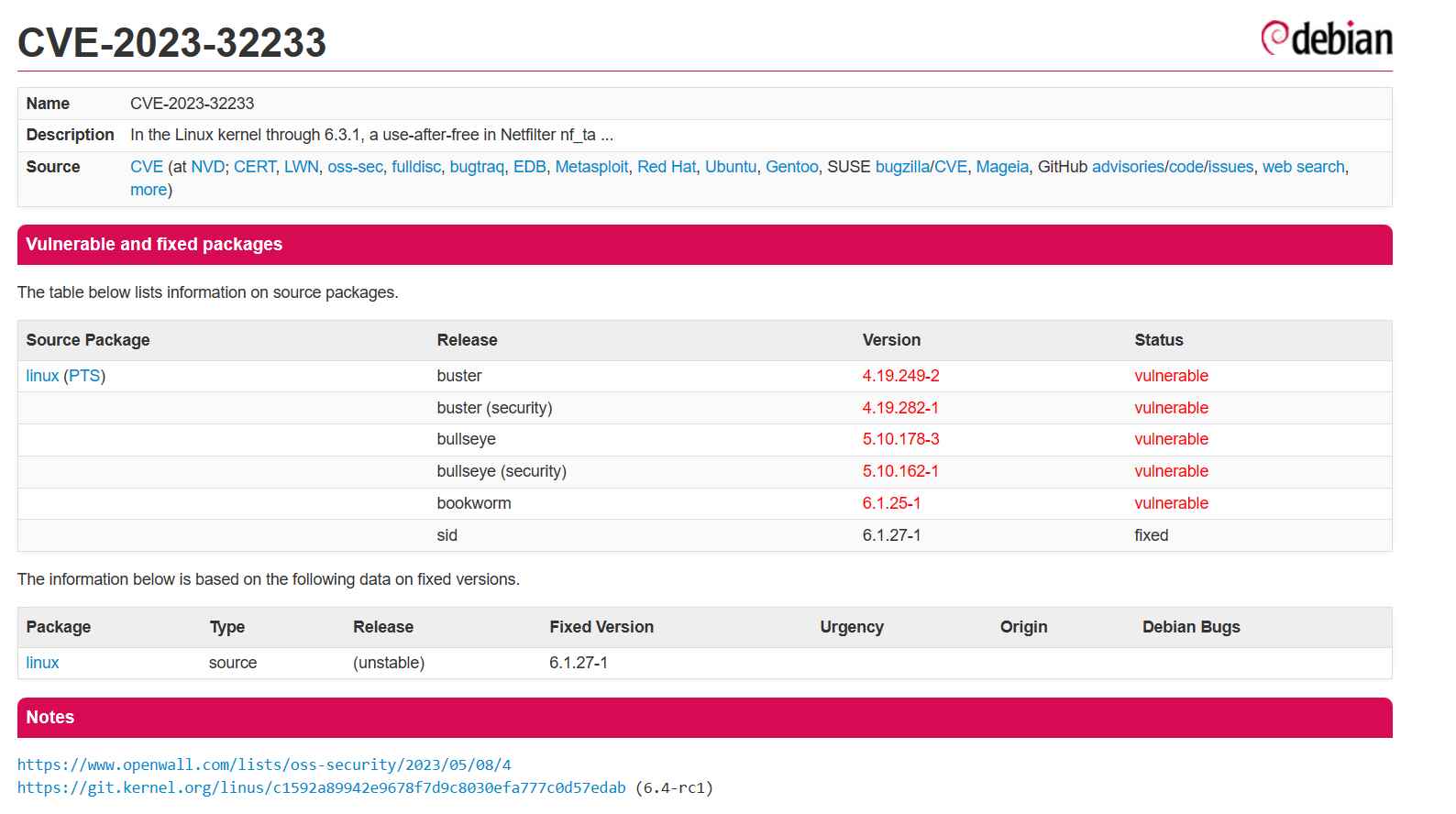

El kernel de Linux es la parte más importante del sistema operativo Linux. Está a cargo de administrar los recursos del sistema, brindar los servicios necesarios y garantizar la estabilidad general del sistema. Como resultado, cualquier vulnerabilidad dentro del kernel tiene el potencial de tener implicaciones importantes, lo que podría poner en riesgo la seguridad e integridad general del sistema. Se ha descubierto que el kernel de Linux incluye una importante falla de seguridad, a la que se le ha asignado el identificador CVE-2023-32233.

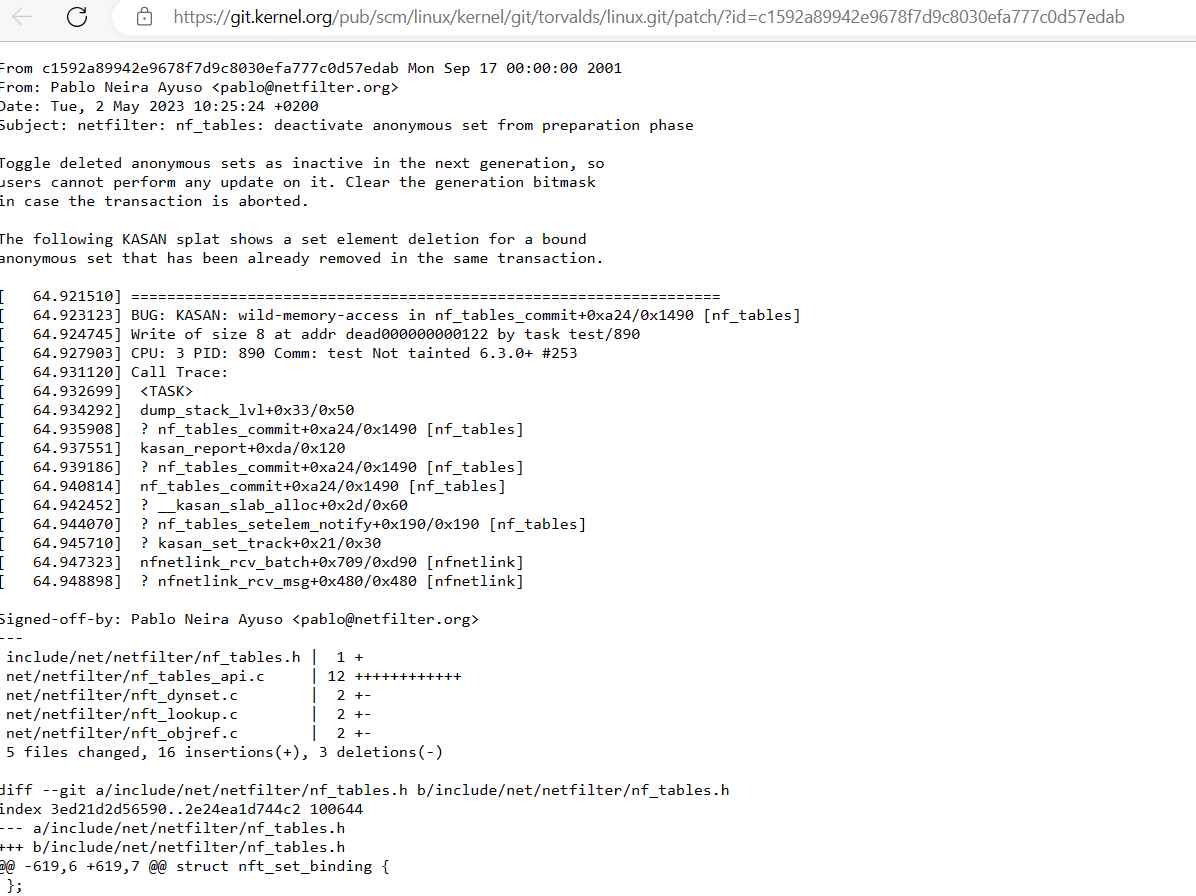

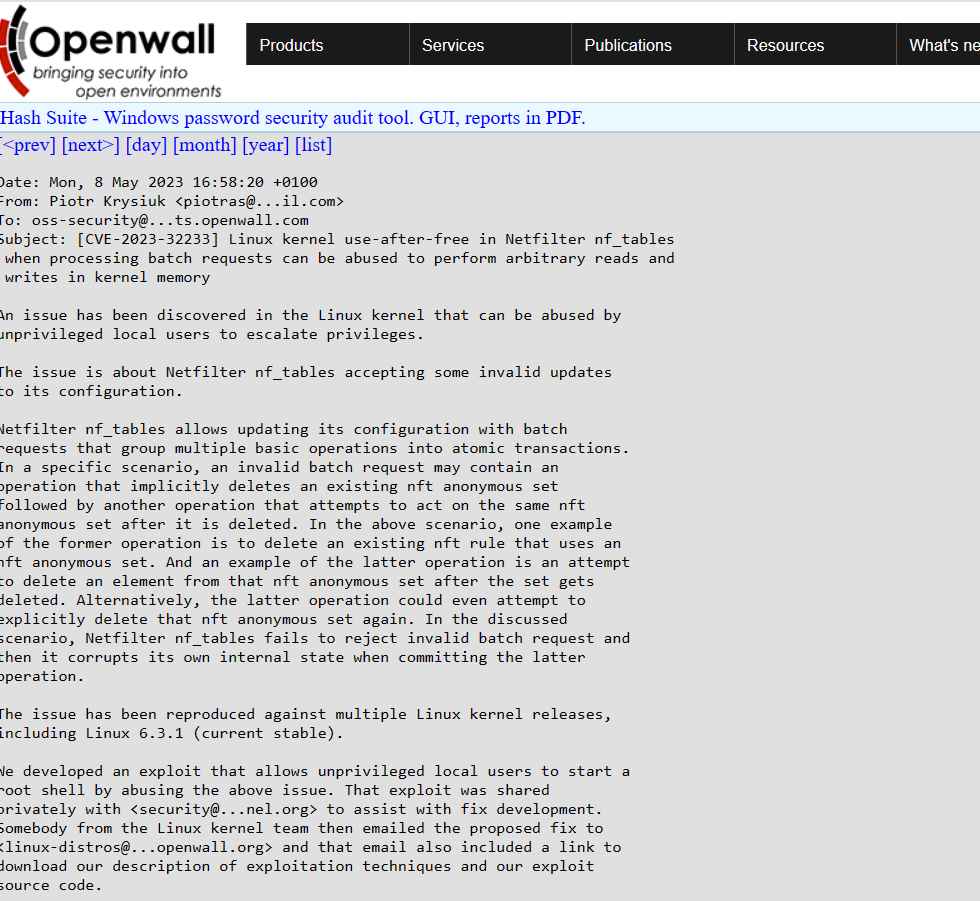

Esta falla hace posible que los usuarios autenticados localmente obtengan derechos adicionales mientras usan el sistema. Un atacante autenticado localmente puede obtener privilegios elevados como root al enviar una solicitud construida específicamente gracias a la vulnerabilidad, que es causada por un agujero de uso después de liberar en Netfilter nf_tables mientras procesa solicitudes por lotes. El error fue causado por una falla de uso después de liberar. Linux tiene un subsistema conocido como netfilter nf_tables que es responsable de administrar la configuración de las reglas del firewall. El problema es que Netfilter nf_tables está aceptando algunas modificaciones incorrectas en su configuración, lo que está causando el problema.

Los investigadores de seguridad Piotr Krysiuk y Piotr Krysiuk encontraron la vulnerabilidad y crearon un ataque para ella. El exploit hace posible que los usuarios locales sin privilegios administrativos inicien un shell raíz al explotar el problema. Este ataque se discutió en confianza con los desarrolladores de seguridad del kernel de Linux para que puedan obtener ayuda en el desarrollo de una solución.

Un adversario podría aprovechar esta vulnerabilidad en una situación particular mediante la construcción de una solicitud por lotes errónea que incluye acciones que conducen a una corrupción del estado interno de Netfilter nf_tables. Debido a esto, al atacante se le otorga la capacidad de obtener acceso raíz al sistema y elevar aún más sus privilegios. El repositorio git del kernal principal ahora proporciona un parche que se puede usar para resolver la vulnerabilidad que se descubrió. Se recomienda encarecidamente a los administradores y usuarios del sistema que implementen el parche lo más rápido posible para evitar que sus sistemas sean explotados.

Se han utilizado varias versiones del kernel de Linux, incluida la versión estable más reciente, Linux 6.3.1, para replicar el problema con éxito. Si esta vulnerabilidad no se soluciona, puede ser utilizada por actores hostiles para obtener acceso no autorizado al sistema con privilegios elevados. Como resultado, los datos confidenciales pueden verse comprometidos y pueden producirse interrupciones graves.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad