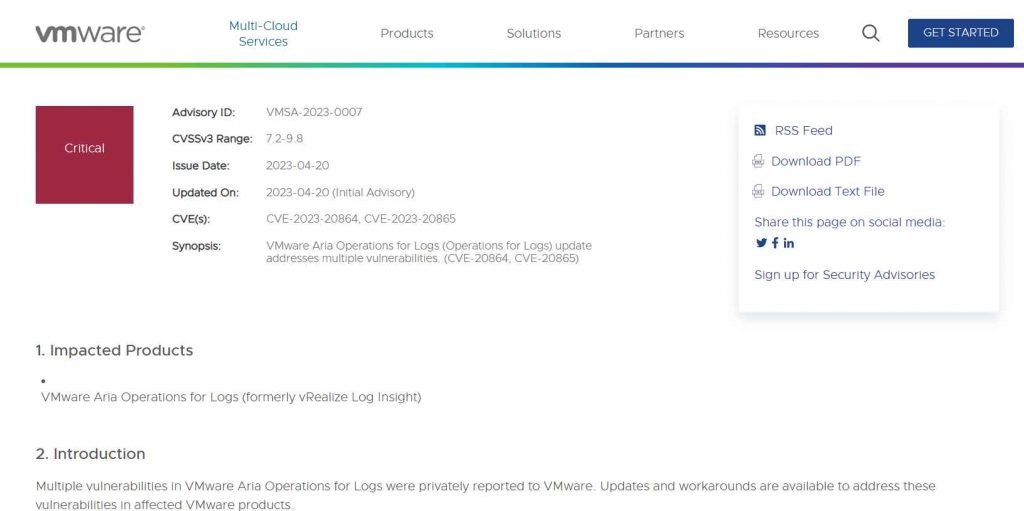

El jueves, la empresa emitió soluciones urgentes para resolver graves fallas de seguridad en la línea de productos VMware Aria Log Operations (que originalmente se conocía como vRealize Log Insight). Además, la empresa emitió una advertencia sobre la posibilidad de ataques raíz remotos previos a la autenticación. VMware emitió una advertencia de nivel crítico que detalla dos vulnerabilidades diferentes en el paquete VMware Aria Operations (CVE-2023-20864 y CVE-2023- 20865) y brinda sugerencias para ayudar a las organizaciones a mitigar las preocupaciones.

CVE-2023-20864 (puntuación CVSS: 9,8): vulnerabilidad de deserialización

Existe una vulnerabilidad de deserialización en VMware Aria Operations for Logs y esta vulnerabilidad podría ser aprovechada por actores hostiles no autenticados. Un atacante no autenticado posiblemente podría ejecutar código arbitrario como root si tuviera acceso a la red de VMware Aria Operations for Logs. Esto comprometería la seguridad del sistema así como la integridad del mismo.

Aria Operations for Logs versión 8.12 cuenta con la solución de VMware a este problema, lo que asegura que la vulnerabilidad ha sido corregida con éxito. VMware ha lanzado esta versión. Esta vulnerabilidad no tiene soluciones conocidas en este momento.

CVE-2023-20865, también conocida como vulnerabilidad de inyección de comandos, tiene una puntuación CVSS de 7,2.

Se encontró una vulnerabilidad de inyección de comandos en VMware Aria Operations for Logs, y es posible que los actores hostiles que tienen derechos de administrador exploten este problema. Un adversario que tiene derechos administrativos tiene la capacidad de ejecutar comandos arbitrarios como root, lo que podría resultar en que el adversario obtenga acceso no autorizado a datos confidenciales o cause daños al sistema.

En la versión 8.12 de Aria Operations for Logs, VMware ha implementado un remedio para este problema, reduciendo así el riesgo que proporciona la vulnerabilidad en cuestión. Esta vulnerabilidad no tiene soluciones conocidas en este momento.

VMware ha abordado tanto CVE-2023-20864 como CVE-2023-20865 en la última versión de Aria Operations, que se emitió como reacción a estos descubrimientos y está disponible como versión 8.12 de Aria Operations. Se recomienda encarecidamente a los usuarios del programa que actualicen a esta versión lo antes posible para proteger sus sistemas informáticos y datos de la posibilidad de ser explotados.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad