En su Security Patch Day de marzo de 2023 , el fabricante alemán de software corporativo SAP anunció un total de 19 nuevas notas de seguridad, cinco de las cuales fueron designadas como “críticas”. Las vulnerabilidades de seguridad en los productos de SAP son grandes objetivos para los actores de amenazas, ya que estos productos son ampliamente utilizados por grandes empresas de todo el mundo y pueden servir como puntos de entrada a sistemas increíblemente valiosos.

Con un total de 425.000 clientes en 180 países, SAP es, con mucho, el proveedor de software de planificación de recursos empresariales (ERP) más exitoso del mundo. Productos como ERP, SCM, PLM y CRM son utilizados por más del 90 por ciento de las empresas de Forbes Global 2000.

Para evitar el robo de datos, los ataques de ransomware y la interrupción de procesos y operaciones de misión crítica, la Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) recomendó a los administradores en febrero de 2022 que corrigieran una serie de vulnerabilidades graves que afectan a las aplicaciones comerciales de SAP.

Una vulnerabilidad de corrupción de memoria en SAPOSCOL es una de las vulnerabilidades de alta gravedad que SAP ha parcheado. Otras vulnerabilidades de alta gravedad incluyen una vulnerabilidad de cruce de directorios en SAP NetWeaver AS para ABAP y ABAP Platform, un problema de falsificación de solicitud del lado del servidor (SSRF) en SAP NetWeaver AS para ABAP y ABAP Platform, y un problema con SAP NetWeaver AS para ABAP y Plataforma ABAP.

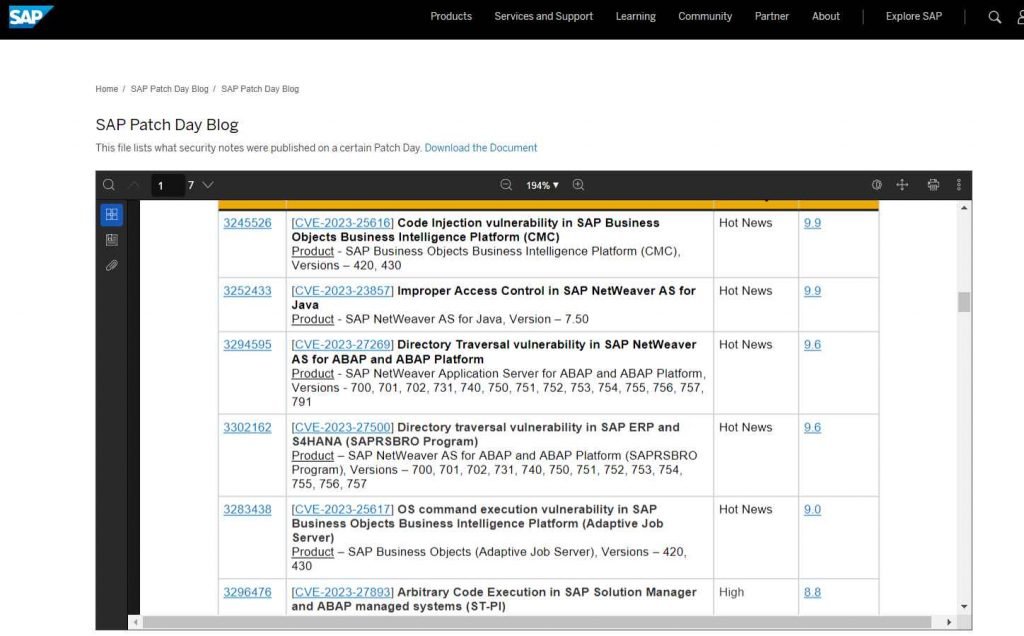

Una de las principales vulnerabilidades se llama CVE-2023-25616 y es una vulnerabilidad de inyección de código en SAP Business. El puntaje CVSS para este problema es 9.9.

Business Intelligence Platform (CMC) de objetos, que afecta a las versiones 420 y 430. La ejecución de un objeto de programa puede provocar una vulnerabilidad conocida como inyección de código, que le da al atacante la posibilidad de obtener acceso a recursos a los que solo se puede acceder con privilegios adicionales.

El control de acceso incorrecto en SAP NetWeaver AS para Java ha sido citado como la causa de la segunda falla de seguridad grave, a la que se le asignó el identificador CVE-2023-23857 y recibió una puntuación CVSS de 9,9. Un atacante no autenticado puede aprovechar la vulnerabilidad conectándose a una interfaz abierta y utilizando una API abierta de nombres y directorios para obtener acceso a los servicios. Estos servicios se pueden usar para llevar a cabo operaciones no autorizadas que tienen un impacto en los usuarios y servicios en múltiples sistemas. En caso de que el exploit tenga éxito, el atacante tiene la capacidad de acceder y alterar cierta información confidencial. Pero, el exploit también puede usarse para bloquear cualquier componente u operación del sistema, dejándolo inutilizable o no disponible.

La tercera vulnerabilidad grave es un problema de cruce de directorios en SAP NetWeaver AS para ABAP y ABAP Platform. Esta vulnerabilidad tiene una puntuación CVSS de 9,6. Un adversario que no tiene autorizaciones administrativas puede explotar la debilidad mediante el uso de una falla de cruce de directorios en un servicio que está expuesto a ellos para reescribir los archivos del sistema.

Con SAP ERP y S4HANA, la vulnerabilidad de cruce de directorios conocida como CVE-2023-27500 ha sido calificada como la cuarta vulnerabilidad más grave, con una puntuación CVSS de 9,6. (Programa SAPRSBRO).

CVE-2023-25617 es una vulnerabilidad de ejecución de comandos del sistema operativo que existe en SAP Business Objects Business Intelligence Platform. Tiene una puntuación CVSS de 9,0 y está clasificada como la quinta vulnerabilidad más importante (Adaptive Job Server). Cuando la ejecución de objetos de programa está habilitada, el error habilita la ejecución remota de comandos arbitrarios en Unix. Los usuarios autenticados con derechos de programación pueden aprovechar esta vulnerabilidad mediante el uso de Business Intelligence Launchpad, la Consola de administración central o una aplicación personalizada basada en el SDK público de Java.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad