Nintendo ha lanzado en secreto una solución para una vulnerabilidad de seguridad que podría haber permitido a los hackers acceder a las consolas Switch, 3DS y Wii comprometidas.

¿Recuerdas cuando Nintendo finalmente lanzó una actualización para Mario Kart 7 después de una ausencia de diez años? Nos ha llamado la atención que esto se hizo para parchear una vulnerabilidad importante que “puede permitir que un atacante obtenga el control total de la consola”.

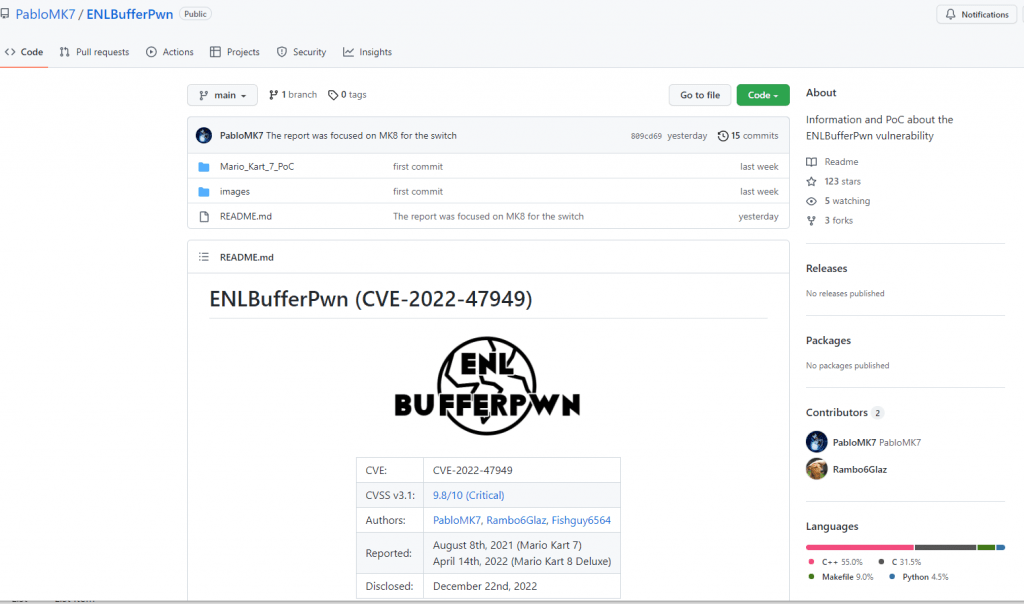

A pesar de que la vulnerabilidad aparentemente se descubrió por primera vez en 2021, a PabloMK7, Rambo6Glaz y Fishguy6564 se les ha atribuido el descubrimiento de “ENLBufferPwn”. Esta vulnerabilidad se considera tan grave que la calculadora CVSS 3.1 le asignó una puntuación crítica de 9,8/10.

Una publicación en línea incluyó un ataque de prueba de concepto (PoC) así como detalles técnicos relacionados con una vulnerabilidad de ejecución remota de código que afectó a muchos títulos de Nintendo y que Nintendo solucionó entre los años 2021 y 2022.

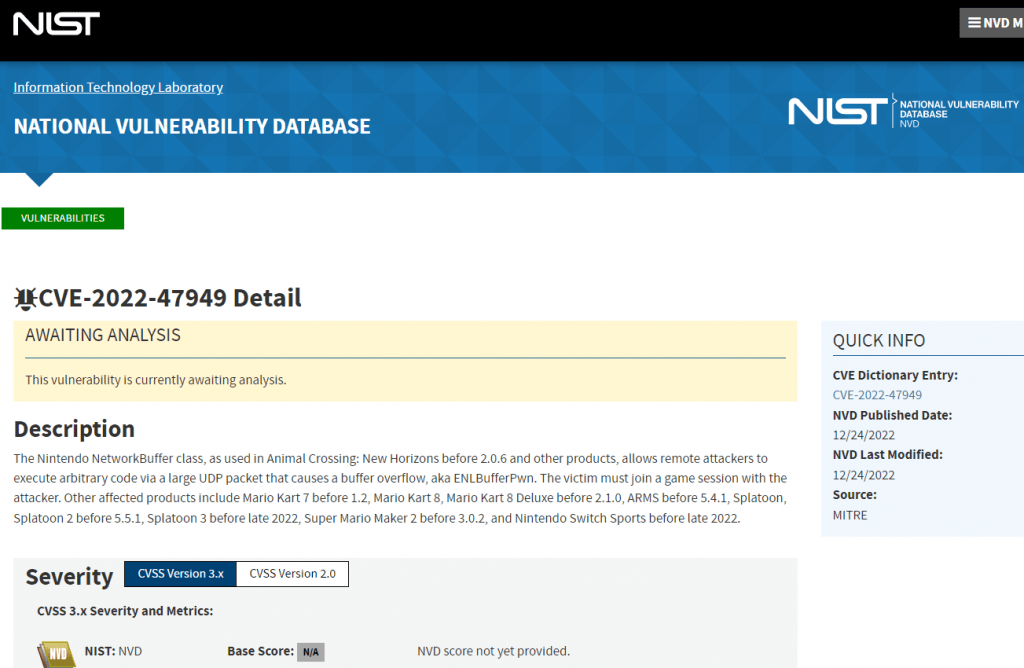

La vulnerabilidad de seguridad a la que se le ha asignado el identificador CVE-2022-47949, podría hacer posible que un atacante ejecute código de forma remota en la consola de la víctima si solo juega un juego en línea con la víctima. La calculadora CVSS 3.1 asignó a la vulnerabilidad una puntuación de 9,8 sobre 10 que es la calificación crítica.

Una cantidad significativa de juegos propios de Nintendo utilizan la biblioteca de red conocida como enl (o Net en Mario Kart 7) que contiene la clase C++ NetworkBuffer. La verificación de límites incorrecta realizada por la clase NetworkBuffer es la causa principal de la vulnerabilidad. Un atacante remoto puede invadir un búfer y ejecutar código arbitrario en el sistema si envió un paquete UDP que había preparado específicamente para ese propósito. Los investigadores se refirieron a la vulnerabilidad como ” ENLBufferPwn ” en su investigación.

La vulnerabilidad CVE-2022-47949 se ha validado y se ha demostrado que funciona correctamente en los siguientes juegos según las pruebas y la confirmación.

- Mario Kart 7 (corregido en v1.2)

- mario kart 8

- Mario Kart 8 Deluxe (corregido en v2.1.0)

- Animal Crossing: New Horizons (corregido en v2.0.6)

- BRAZOS (corregido en v5.4.1)

- Splatoon

- Splatoon 2 (corregido en v5.5.1)

- Splatoon 3 (corregido a fines de 2022, versión exacta desconocida)

- Super Mario Maker 2 (corregido en v3.0.2)

- Nintendo Switch Sports (corregido a finales de 2022, versión exacta desconocida)

La vulnerabilidad ENLBufferPwn permite a un atacante aprovechar un desbordamiento de búfer en la clase C++ NetworkBuffer que se incluye en la biblioteca de red enl (Net en Mario Kart 7). Esta biblioteca es utilizada por una gran cantidad de títulos propios de Nintendo. Estos dos métodos “Agregar y Establecer” están incluidos en esta clase y son responsables de llenar un búfer de red con los datos que llegan de otros jugadores. Sin embargo ninguno de estos enfoques verifica que los datos que se ingresan realmente puedan acomodarse dentro del búfer de la red. Debido a que el atacante puede controlar los datos que se ingresan, es posible que provoque un desbordamiento del búfer en una consola remota simplemente participando en una sesión de juego en línea con la víctima. Si todo se hace correctamente la persona que fue explotada ni siquiera pudo darse cuenta de que se explotó una vulnerabilidad en su consola. Los resultados de este desbordamiento de búfer son exclusivos de cada juego, y van desde modificaciones relativamente inofensivas en la memoria del juego (como abrir y cerrar repetidamente el menú de inicio en la 3DS) hasta acciones más severas como tomar el control total de la consola como se demostrará en los párrafos siguientes.

La vulnerabilidad se solucionó en Splatoon 3, Mario Kart 8, Mario Kart 8 Deluxe, Animal Crossing: New Horizons, ARMS, Splatoon 2 y Super Mario Maker 2 además de Mario Kart 8. Una de las personas quien encontró la vulnerabilidad dijo que “junto con otras vulnerabilidades del sistema operativo. La vulnerabilidad podría permitir que un atacante logre el control completo de la consola”.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad