Tras el lanzamiento de un parche de emergencia por parte de Fortinet para abordar importantes vulnerabilidades de seguridad en el producto FortiOS SSL-VPN. Citrix acaba de publicar otra actualización de seguridad crítica para sus productos Citrix ADC y Citrix Gateway.

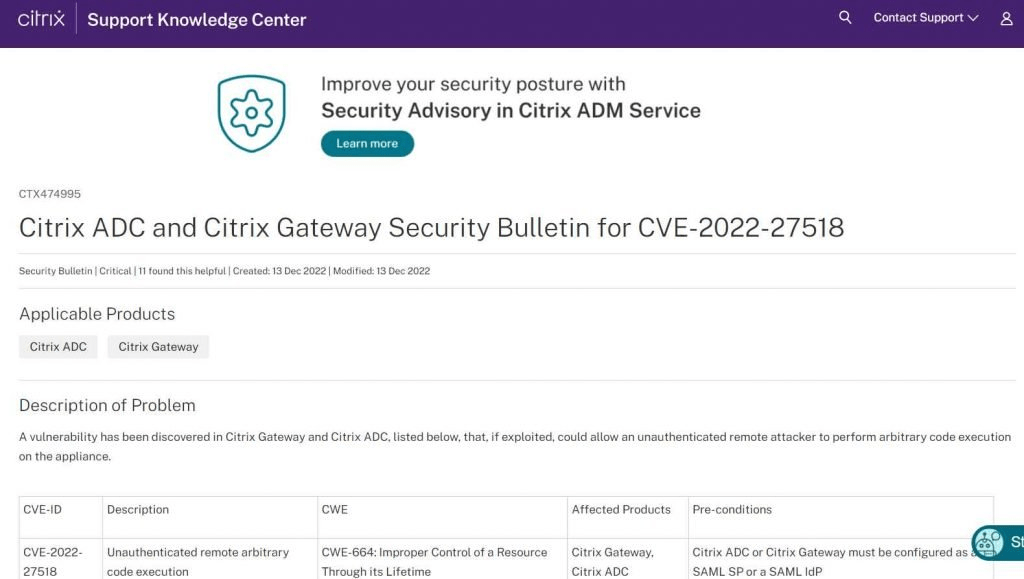

La empresa ha parcheado una vulnerabilidad crítica de día cero que se ha identificado como CVE-2022-27518. Esta amenaza afecta a las siguientes versiones de Citrix ADC y Citrix Gateway: 12.1 (incluidos FIPS y NDcPP) y 13.0 anteriores a 13.0-58.32 de Citrix ADC y Citrix Gateway; para ser vulnerable, ambos componentes deben estar configurados con una configuración SAML SP o IdP. Debido a esta vulnerabilidad recientemente descubierta un atacante no autenticado ahora puede ejecutar instrucciones de forma remota en dispositivos susceptibles y tomar el control de dichos dispositivos. Citrix dijo que los hackers patrocinados por el estado explotan rutinariamente la vulnerabilidad para obtener acceso a las redes comerciales. Se recomienda encarecidamente a los clientes que utilizan una compilación afectada con una configuración SAML SP o IdP que instalen las compilaciones sugeridas lo antes posible debido a la gravedad de esta vulnerabilidad (CTX474995). Actualmente no hay ninguna solución o alternativa disponible para esta vulnerabilidad.

CISA recomienda a los usuarios y administradores que consulten el aviso de seguridad de Citrix y apliquen las actualizaciones adecuadas. Esto es en respuesta a la firme recomendación de Citrix de que los administradores implementen actualizaciones de seguridad en respuesta a esta importante vulnerabilidad de día cero. Además, el Center for Internet Security Analysis (CISA) recomienda enfáticamente que las organizaciones lean el aviso de la Agencia de Seguridad Nacional titulado APT5: Citrix ADC Threat Hunting Guidance. Este documento proporciona orientación de detección y mitigación contra herramientas utilizadas por actores maliciosos para atacar sistemas Citrix ADC vulnerables.

“Se ha demostrado que las instalaciones de Citrix® Application Delivery ControllerTM (ADCTM) son vulnerables a la amenaza que representa APT5 que ha demostrado con éxito sus capacidades (“Citrix ADC”). Al evitar las medidas de autenticación típicas el acceso no autorizado a las empresas que son el foco del ataque puede ser posible a través de la orientación de Citrix ADC “según la alerta emitida por la NSA hoy.

Se supone ampliamente que APT5 es una banda de hackers patrocinada por el estado chino. Este grupo es conocido por explotar vulnerabilidades de día cero en equipos VPN para obtener acceso inicial y robar datos confidenciales.

Productos afectados

Las siguientes versiones de Citrix ADC y Citrix Gateway son susceptibles de sufrir ataques debido a la vulnerabilidad:

Citrix Access Delivery Controller y Citrix Gateway 13.0 anteriores a 13.0-58.32

Citrix Application Delivery Controller 12.1 y Citrix Gateway 12.1 anteriores a 12.1-65.25

Citrix ADC 12.1-FIPS anteriormente conocido como 12.1-55.291 Hasta 12.1-55.291, solo

Citrix ADC versión 12.1-NDcPP

en el caso de que los dispositivos estén configurados para funcionar como SAML SP (proveedor de servicios SAML) o SAML IdP, las versiones mencionadas anteriormente se verán afectadas (proveedor de identidad SAML).

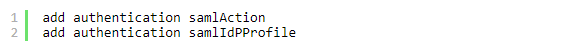

Al buscar los siguientes comandos en el archivo ns.conf, un administrador puede establecer si Citrix ADC o Citrix Gateway bajo su administración está configurado para funcionar como SAML SP o SAML IdP.

El administrador debe aplicar inmediatamente la actualización si alguno de los comandos se encuentra en el archivo ns.conf y está ejecutando una versión del software que se ve afectada.

Citrix recomienda urgentemente a los administradores que instalen actualizaciones de seguridad para Citrix ADC y Gateway debido a una vulnerabilidad de día cero “crítica” (CVE-2022-27518) que los hackers patrocinados por el estado están explotando activamente para acceder a las redes comerciales.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad