Cisco advirtió a los clientes el jueves que actualmente se están desarrollando soluciones para una vulnerabilidad de alta gravedad que afecta a algunos de los teléfonos IP de la empresa.

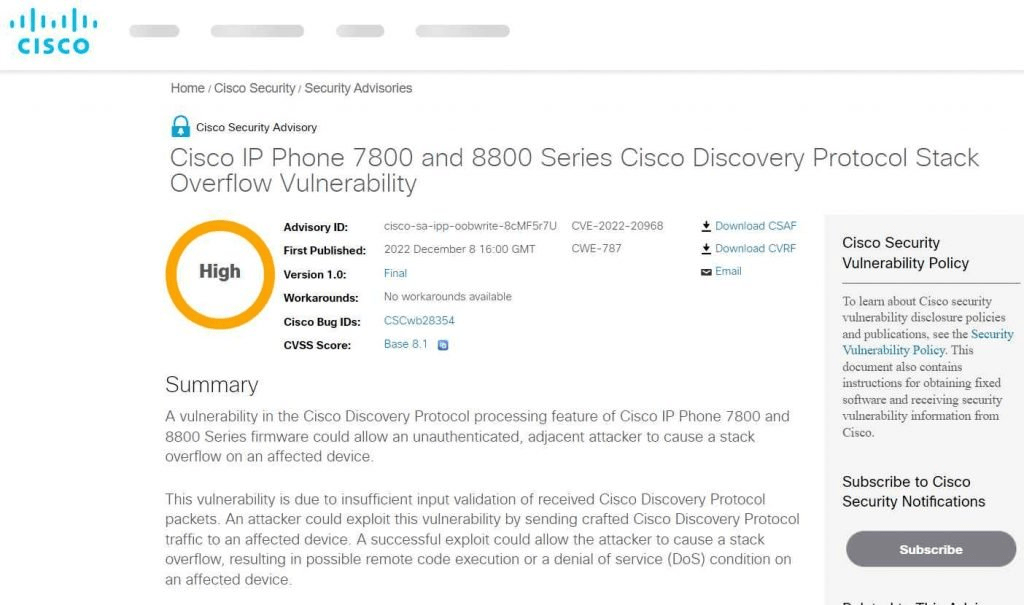

La vulnerabilidad, que se rastrea como CVE-2022-20968, afecta a los teléfonos IP de Cisco de las series 7800 y 8800 (excepto la serie 8821). No hay otra forma de evitar esta vulnerabilidad; sin embargo, Cisco ha ofrecido una mitigación que se puede usar mientras se espera que la empresa proporcione soluciones.

La vulnerabilidad que se identificó como CVE-2022-20968 y se le otorgó una puntuación de 8.1 en la evaluación de vulnerabilidad de CVSS, se caracterizó como un desbordamiento de búfer basado en la pila provocado por una verificación de límites defectuosa. Un atacante remoto podría ejecutar código arbitrario o crear una situación de denegación de servicio en el sistema mediante el envío de paquetes especialmente diseñados de Cisco Discovery Protocol. Estos paquetes tendrían que enviarse para desbordar un búfer.

Esta vulnerabilidad existe como resultado de una validación de entrada inadecuada realizada en los paquetes del Protocolo de descubrimiento de Cisco que se han recibido. Un adversario podría explotar esta vulnerabilidad al enviar una comunicación a un dispositivo afectado que se preparó especialmente para usar el Protocolo de descubrimiento de Cisco. Un exploit que tiene éxito puede proporcionar al atacante la capacidad de desencadenar un desbordamiento de pila lo que puede resultar en la ejecución de código remoto o una vulnerabilidad de denegación de servicio (DoS) en un dispositivo que es vulnerable al exploit.

La capacidad de procesamiento del Cisco Discovery Protocol del firmware de las series 7800 y 8800 de los teléfonos IP de Cisco (con la excepción del teléfono IP inalámbrico 8821 de Cisco) se ve afectada por la vulnerabilidad CVE-2022-20968.

Los teléfonos IP fabricados por Cisco que ejecutan las versiones de firmware 14.2 y anteriores se ven afectados. Se espera que se publique una corrección en enero de 2023.

Aunque el código de ataque de prueba de concepto es fácilmente accesible para esta vulnerabilidad, Cisco PSIRT no tiene conocimiento de ninguna explotación maliciosa de la vulnerabilidad en este momento.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad