Un componente crucial de la producción y distribución de energía eléctrica es el uso de computadoras de flujo, que son computadoras especializadas que calculan el volumen y las tasas de flujo de petróleo y gas. Estos dispositivos monitorean líquidos o gases que son esenciales para la confiabilidad y seguridad del proceso, además de ser entradas para otros procesos (alarmas, registros, configuraciones), por lo que la precisión es imprescindible. La facturación es otro componente crucial de la función de las computadoras de flujo en una empresa de servicios públicos. Debido a su uso generalizado en las grandes empresas de servicios de petróleo y gas, las computadoras de flujo de ABB son cruciales. Defectos en ellos que permitirían a un atacante interferir con las mediciones mediante la ejecución remota de código en el dispositivo de destino.

Dado que los cálculos de medición de flujo, particularmente aquellos que involucran el flujo de gas, requieren una cantidad significativa de potencia informática, con frecuencia los realiza una CPU de baja potencia en lugar de un microcontrolador.

Los medidores de flujo leen datos sin procesar de sensores conectados que dependiendo de lo que se esté midiendo pueden medir el volumen de un material en una variedad de formas (gas o líquido). Los medidores de flujo electromagnéticos de vórtice de presión diferencial, térmicos, coriolis y otros tipos son algunos ejemplos.

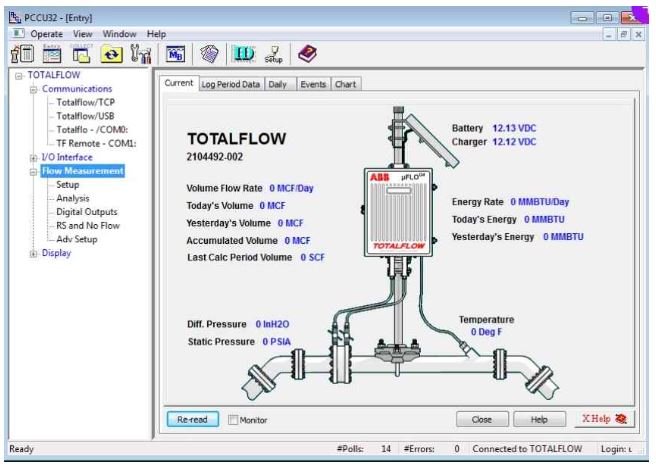

La investigación se centró en las computadoras de medidor FLO G5 fabricadas por ABB.

El FLO G5 es una computadora de placa única que tiene una CPU, Ethernet, USB y otras interfaces IO. La CPU tiene una arquitectura de 32 bits y es un procesador ARMv8 con Linux como sistema operativo.

Se puede usar un programa de configuración designado para configurar de forma remota la computadora de flujo.

Lo más importante a tener en cuenta es que la configuración se realiza mediante un protocolo patentado establecido por ABB llamado TotalFlow. Es posible usar este protocolo sobre una conexión serial o Ethernet (TCP). El protocolo TotalFlow (TCP/9999) se utiliza para la mayoría de las comunicaciones entre el cliente y el dispositivo, incluida la recuperación de los cálculos de flujo de gas el establecimiento, la obtención de configuraciones del dispositivo y la importación y exportación de archivos de configuración.

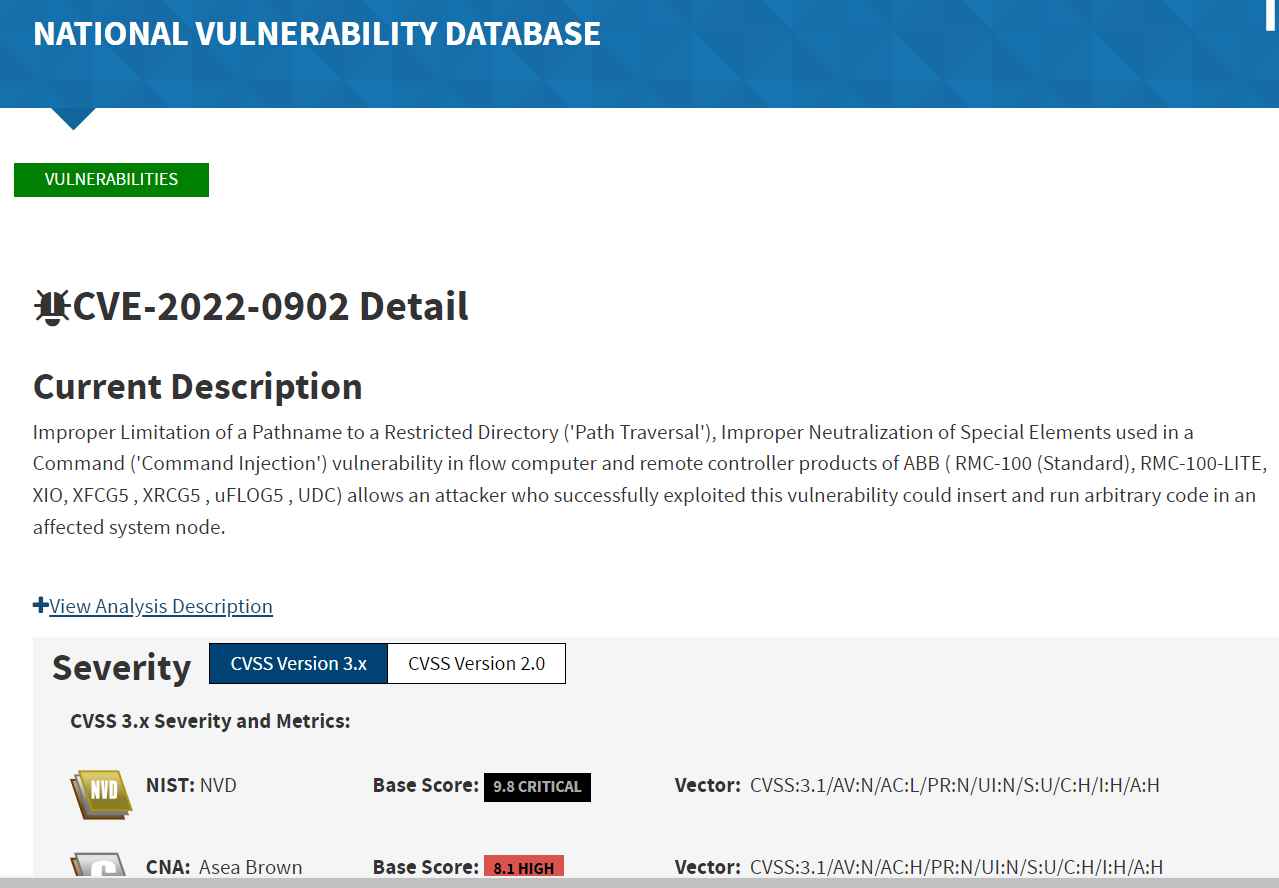

Su vulnerabilidad descubierta, CVE-2022-0902, tiene una puntuación CVSS v3 de 8,1 sobre 10 y se solucionó recientemente en una actualización de firmware de ABB.

CVE-2022-0902

Vulnerabilidad de path traversal

Productos afectados: El protocolo Totalflow TCP para ABB Flow Computers y Remote Controllers. Productos RMC-100 (estándar), RMC-100-LITE, XIO, XFCG5, XRCG5, uFLOG5 y UDC de ABB.

Un atacante puede controlar de forma remota las computadoras de flujo e interferir con su capacidad para monitorear con precisión el flujo de petróleo y gas gracias a esta vulnerabilidad de path traversal. Estas computadoras especializadas calculan las medidas, que son entradas para una variedad de operaciones que incluyen configuraciones y facturación de clientes.

Una explotación exitosa de esta vulnerabilidad podría dificultar que una empresa facture a los clientes, lo que requeriría la suspensión de los servicios, al igual que sucedió con Colonial Pipeline después de su ataque de ransomware de 2021.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad