Los investigadores de Oxeye descubrieron una vulnerabilidad grave de vm2 (CVE-2022-36067) que recibió la puntuación CVSS máxima de 10,0. Esta nueva vulnerabilidad, llamada SandBreak, requiere que los líderes de I+D, los ingenieros de AppSec y los profesionales de la seguridad se aseguren de parchear inmediatamente el entorno limitado de vm2 si lo usan en sus aplicaciones.

Biblioteca de espacio aislado de Javascript vm2

vm2 es la biblioteca sandbox de Javascript más popular , con alrededor de 17,5 millones de descargas mensuales. Proporciona un marco de prueba de software de uso común capaz de ejecutar código no confiable de forma síncrona en un solo proceso.

Es uno de los entornos de prueba más populares en uso por millones de desarrolladores porque permite un control completo sobre la salida de la consola del sandbox con la capacidad de limitar el acceso a módulos integrados seleccionados o llamar a métodos de forma segura e intercambiar datos entre sandboxes.

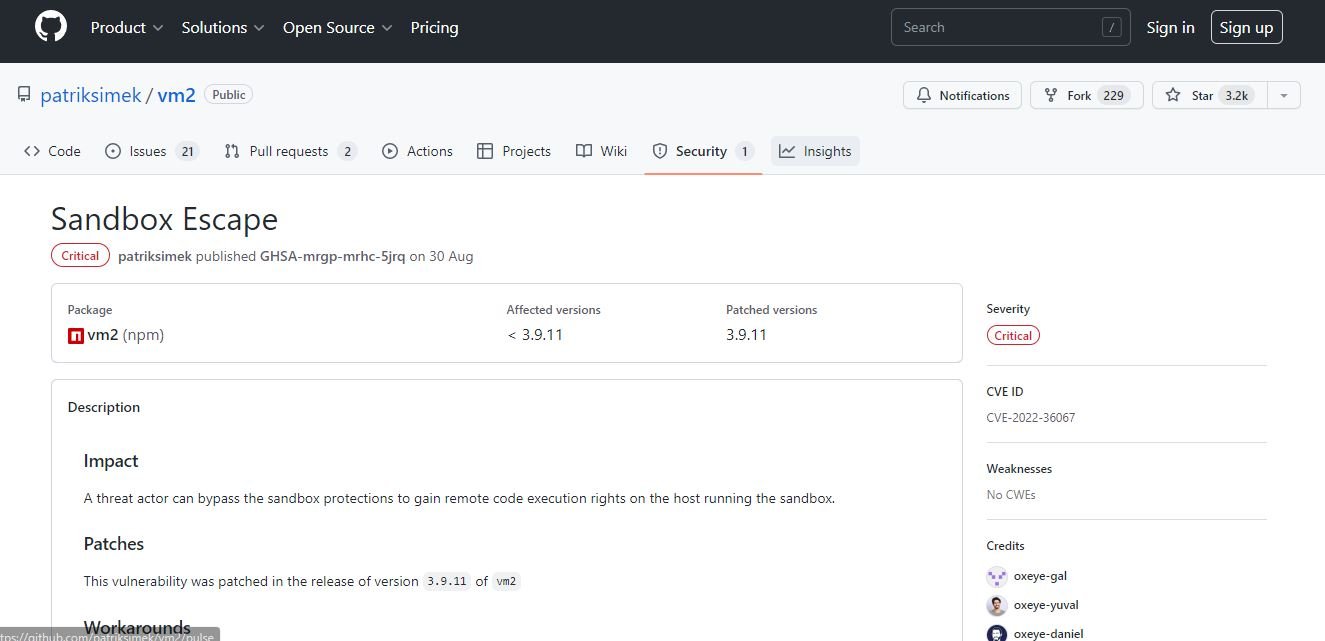

El equipo de investigación de Oxeye encontró una vulnerabilidad crítica de escape de sandbox que conduce a la ejecución remota de código en vm2. La vulnerabilidad se reveló a los propietarios del proyecto y se corrigió rápidamente en la versión 3.9.11. GitHub emitió el aviso CVE-2022-36067 para esta vulnerabilidad y le otorgó una puntuación CVSS de 10 lo que puso a los usuarios en alerta.

¿Cuál es el impacto potencial de CVE-2022-36067?

Un actor de amenazas que explote esta vulnerabilidad podrá eludir el entorno de sandbox vm2 de java y ejecutar comandos de shell en la máquina que lo aloja. Los sandbox tienen diferentes propósitos en las aplicaciones modernas, como examinar archivos adjuntos en servidores de correo electrónico, proporcionar una capa de seguridad adicional en los navegadores web o aislar aplicaciones que se ejecutan activamente en ciertos sistemas operativos.

Dada la naturaleza de los casos de uso de sandboxes, está claro que la vulnerabilidad de vm2 puede tener consecuencias nefastas para las aplicaciones que usan vm2 sin aplicar parches. El hecho de que esta vulnerabilidad tenga la puntuación CVSS máxima y sea extremadamente popular significa que su impacto potencial es generalizado y crítico.

“Nuestro enfoque habitual al evaluar la seguridad de un software dado es primero analizar las vulnerabilidades de seguridad anteriores descubiertas en el mismo software. Esto nos ayuda a comprender mejor la superficie de ataque disponible y también puede dar lugar a vulnerabilidades de bajo perfil derivados de correcciones incompletas. También nos ayuda a idear técnicas para eludir las correcciones implementadas. Mientras revisábamos las vulnerabilidades anteriores revelados a los mantenedores de vm2, notamos una técnica interesante: el informador de vulnerabilidades abusó del mecanismo de error en Node.js para escapar de la zona de pruebas”, dijo Gal Goldshtein , investigador sénior de seguridad en Oxeye.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad