Miles de enrutadores propiedad de pequeños negocios y hogares en Países Bajos fueron hackeados en lo que parece ser una operación de botnet a cargo de un peligroso grupo de hacking ruso. Según los primeros reportes, estos dispositivos fueron comprometidos por Unit 74455, también conocido como Sandworm o BlackEnergy.

MIVD, grupo de inteligencia militar neerlandés, logró rastrear los enrutadores comprometidos luego de una exhaustiva investigación por lo que está en proceso de notificar a las víctimas. Hasta el momento no se ha confirmado el número exacto de dispositivos hackeados, aunque los expertos creen que podrían confirmarse unas cuantas decenas de ataques.

Para los especialistas en ciberseguridad es curioso que la agencia de inteligencia esté haciendo públicos los detalles sobre su investigación, aunque el director de MIVD Jan Swillens considera que es necesaria la transparencia en este tipo de casos: “La amenaza a veces está más cerca de lo que crees. Queremos que los holandeses sean conscientes de este ciberataque orquestado por un actor estatal”.

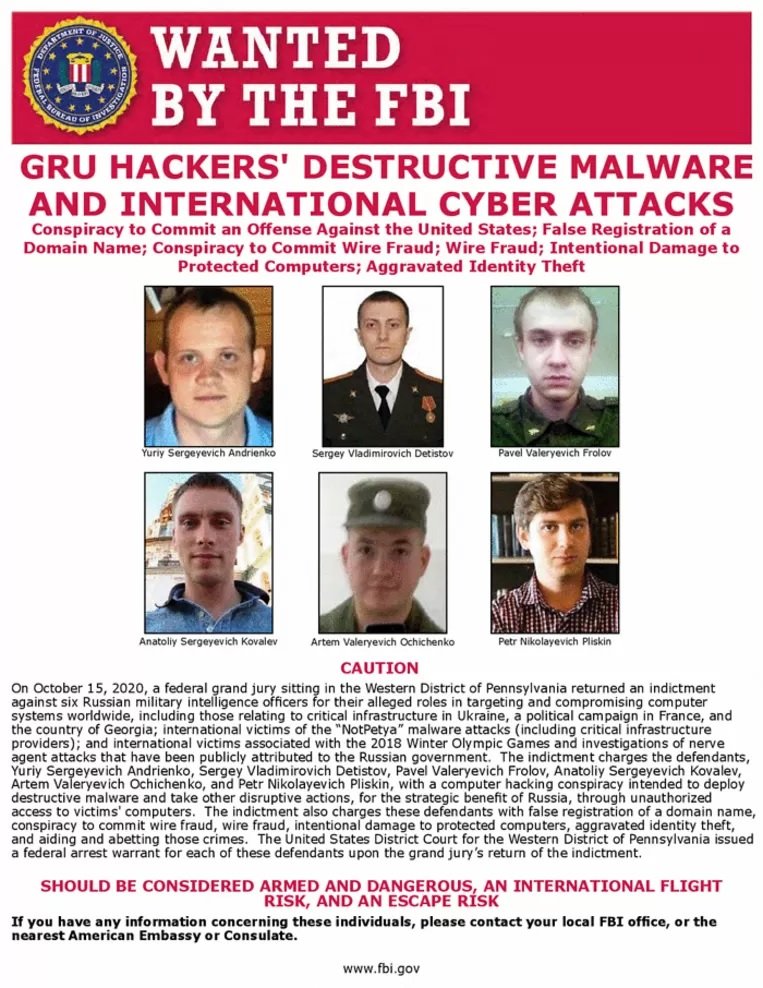

Investigadores de ciberseguridad mencionan que Unit 74455 es parte del servicio de inteligencia militar de Rusia y es considerado por muchos como uno de los grupos cibercriminales más peligrosos del mundo, responsable de varios de los ataques más notables en los últimos años. Entre 2015 y 2017 este grupo logró una disrupción masiva de los servicios eléctricos en Ucrania, además de lanzar otros ataques masivos contra otras áreas de infraestructura crítica en territorio ucraniano.

El ataque reportado por MIVD se ajusta a las advertencias de los servicios de seguridad británicos y estadounidenses, que afirmaban que los grupos de hacking rusos podrían estar por desplegar poderosos ataques empleando un nuevo tipo de malware conocido como CyclopsBlink. Esta variante de malware se introduce en los enrutadores y soluciones firewall de WatchGuard para agregar los dispositivos afectados a una botnet masiva.

Especialistas señalan que CyclopsBlink se instala como parte de una supuesta actualización y luego permanece en el enrutador afectado. Las personas y empresas que han modificado la configuración predeterminada y habilitado el acceso externo son vulnerables, según los reportes recolectados hasta ahora.

Una vez que se instala, el malware se comunica con los sistemas de los atacantes. La botnet se puede controlar de manera central y colectiva y puede ser usada con fines de espionaje, influencia y sabotaje. La amenaza se considera activa, por lo que los administradores de dispositivos de red deben tomar todas las medidas de seguridad posibles para prevenir estos ataques.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad