En una reciente campaña maliciosa, un grupo de actores de amenazas está explotando la verificación de firmas digitales en Microsoft con el fin de entregar cargas útiles malignas y extraer las credenciales de miles de usuarios en decenas de países. El grupo fue identificado como MalSmoke, que parece estar utilizando una variante del malware Zloader.

Como algunos recordarán, Zloader (también conocido como Terdot o DELoader) es un malware bancario detectado en 2015 y capaz de robar credenciales de cuentas en línea y otras muestras de información confidencial.

Los hackers de MalSmoke han usado diversos métodos para la distribución del malware, incluyendo el uso de emails de spam y campañas de phishing con contenido para adultos, además de experimentar con cargas útiles de ransomware.

La más reciente campaña también parece estar relacionada con la entrega de un archivo malicioso identificado como “Java.msi”, oculto como un instalador de la herramienta de administración remota Atera. Este archivo malicioso podría estar siendo entregado en campañas de phishing.

Al ejecutar este software aparentemente legítimo, Atera crea un agente y asigna el endpoint a una dirección email bajo control de los hackers. Posteriormente, los atacantes obtienen acceso remoto al sistema objetivo, permitiéndoles ejecutar scripts y cargar o descargar archivos maliciosos adicionales.

Los scripts incluidos en el instalador malintencionado realizan algunas comprobaciones a nivel de usuario para verificar privilegios de administrador, agregar exclusiones de carpetas a Windows Defender y deshabilitar herramientas como “cmd.exe” y el administrador de tareas. A continuación, se instalan los siguientes archivos en la carpeta %AppData%:

- 9092.dll: La carga útil principal de Zloader

- adminpriv.exe: Para la ejecución de programas con altos privilegios

- appContast.dll: Para la ejecución de 9092.dll y new2.bat

- reboot.dll: También permite la ejecución de 9092.dll

- new2.bat: Desactiva el “Modo de aprobación de administrador” y apaga la computadora infectada

- auto.bat: Para la persistencia del inicio

Finalmente, el script “new2.bat” edita el registro para establecer los privilegios de todas las aplicaciones al nivel de administrador. Para que este cambio surta efecto, el malware requiere forzar un reinicio en el sistema comprometido.

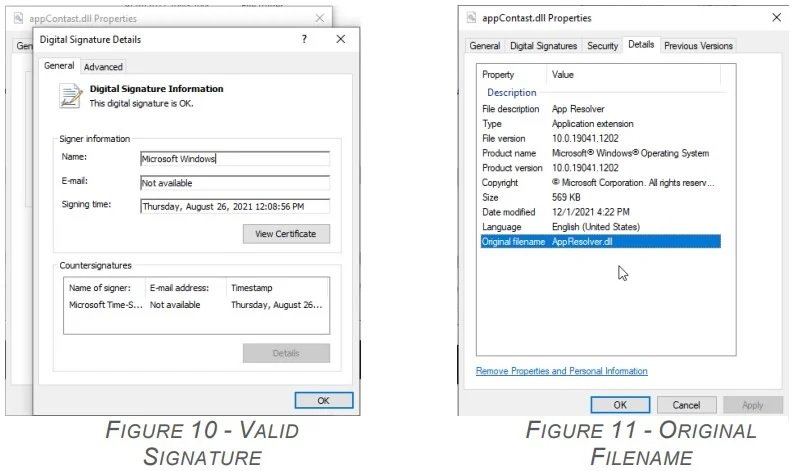

Por si fuera poco, se ha confirmado que appContast.dll, que ejecuta la carga útil de Zloader y el script de edición del registro, lleva una firma de código válida, por lo que el sistema operativo es completamente incapaz de detectar la actividad maliciosa.

Al comparar la DLL modificada con la original de Atera, se detectaron modificaciones casi imperceptibles en la suma de comprobación y el tamaño de la firma. Estos cambios no son suficientes para revocar la validez de la firma electrónica, pero al mismo tiempo, permiten a los actores de amenazas agregar datos maliciosos en la sección de firma de un archivo. Microsoft está al tanto de estos errores de seguridad al menos desde 2012 y desde entonces ha tratado de implementar una mitigación, aunque en ocasiones los hackers logran completar ataques exitosos.

Si bien el número de víctimas sigue siendo considerablemente bajo en comparación con otras campañas de hacking, los expertos creen que este es un ataque altamente sofisticado y que amerita que los administradores de sistemas implementen las mejores medidas de seguridad para prevenir un desastre total.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad