Acorde a la información contenida en algunos emails obtenidos gracias a una solicitud de información, el Buró Federal de Investigaciones (FBI) decidió enviar en julio pasado a Portland a su Fly Team, brigada especializada en el combate al terrorismo. La tarea primordial de estos agentes era interrogar a los manifestantes arrestados, además de comenzar con la “explotación inicial de dispositivos de comunicación confiscados”.

Estos correos electrónicos sugieren que la agencia federal ha estado empleado desarrollos tecnológicos sofisticados para mapear las redes de protesta consideradas de izquierda o radicales ante la proximidad de la elección presidencial.

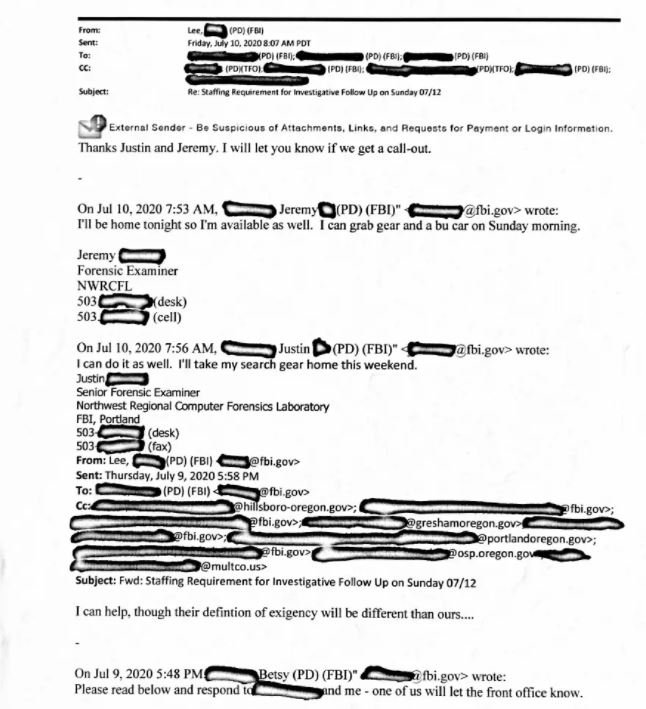

Casi mil manifestantes fueron arrestados en Portland durante las protestas por el asesinato de George Floyd, en parte como resultado de la enérgica postura del gobierno federal, incluyendo el uso de armamento no letal, gas lacrimógeno y grupos paramilitares y de táctica especializada, incluyendo al Fly Team. En los mensajes obtenidos, firmados por el ex agente especial George Chamberlin, se menciona que Fly Team apoyaría con el seguimiento de la investigación sobre las protestas. Un funcionario familiarizado con la operación de Portland dijo que el correo electrónico tenía una intención graciosa y sostuvo que no había diferencia entre las autoridades legales que gobiernan al Fly Team y las que se aplican a los agentes locales.

Hace unos días, diversos miembros del Comité de Seguridad Nacional de la Cámara de Representantes afirmaron que el Departamento de Seguridad Nacional (DHS) retuvo los dispositivos móviles de algunos de los manifestantes arrestados por meses. Jim Himes, congresista por el estado de Connecticut, afirma que el DHS trató de impulsar la extracción de los datos contenidos en estos dispositivos con el fin de identificar conexiones entre grupos de manifestantes.

Esta labor también habría sido impulsada por la Oficina de la Inteligencia y Análisis (I&A), una agencia que forma parte de Seguridad Nacional. Aunque esta petición no causó el resultado esperado, los correos muestran que el personal de DHS mantuvo contacto con la Policía de Portland para dar seguimiento a este caso.

Aunque las agencias de investigación aseguran que requieren la ayuda de las compañías tecnológicas para acceder a estos dispositivos, en realidad esto es parte de una campaña de cifrado, pues el FBI y otras agencias federales cuentan con acceso a tecnología capaz de “clonar” la información contenida en un dispositivo, incluyendo correos electrónicos, mensajes de texto, lista de contactos y datos de ubicación.

Un antiguo funcionario del FBI quien solicitó anonimato menciona que Fly Team podría tener acceso a esta tecnología: “En ocasiones los trabajadores administrativos no tenemos idea de los desarrollos tecnológicos con los que trabajan en la agencia”, mencionó el ex funcionario.

Los correos electrónicos obtenidos no sugieren de ninguna forma que las agencias de investigación de hecho lograran acceder a los dispositivos retenidos, es difícil descartar esta hipótesis debido a las extensas facultades con las que puede operar el FBI, entre los que se incluye la Orden 12333, autorizando a la agencia a realizar “registros físicos sin consentimiento y vigilancia física” con fines de inteligencia. Si bien la Cuarta Enmienda Constitucional de E.U. establece que cualquier oficina gubernamental debe obtener una orden judicial para realizar cualquier investigación, también se ha establecido una excepción en “casos apremiantes”, aplicable cuando se considera que hay vidas en peligro.

Especialistas que se han pronunciado al respecto se muestran poco sorprendidos con Fly Team y su participación en las investigaciones de los manifestantes arrestados. Esta unidad fue creada durante la gestión de Robert Mueller al frente del FBI debido a la necesidad de reforzar la labor de inteligencia en E.U. después de los ataques del 11 de septiembre de 2001. Los miembros de esta unidad antiterrorismo se especializan en la recopilación de evidencia en medios electrónicos, vigilancia a distancia, interrogatorio a potenciales criminales, entre otras habilidades: “Mueller creía que el sistema de informes era insuficiente; quería enviar investigadores a donde fuera necesario para un trabajo más efectivo”, menciona Raymond Holcomb, agente del FBI en retiro que colaboró en la integración del primer Fly Team.

Después de constantes cuestionamientos sobre las operaciones desplegadas por Fly Team en Portland, el FBI emitió un comunicado señalando que la agencia está tratando de identificar e interrumpir actividades delictivas: “Estas investigaciones se han realizado de acuerdo con todos los requisitos legales; las protestas pacíficas no son objeto de investigación”. Las autoridades locales mencionan ignorar la presencia de Fly Team durante las protestas.

Para expertos en temas políticos, la presencia de este equipo es una muestra de la estricta postura que el gobierno estadounidense ha adoptado respecto a las movilizaciones sociales, teorizando que grupos de terrorismo interno y colectivos anárquicos como Antifa están detrás de estos fenómenos.

A pesar de todo, antiguos y actuales miembros del FBI concuerdan en su postura sobre Antifa, considerando que es más una corriente ideológica que una organización capaz de movilizar masas y coordinar grupos armados. En cualquier caso, todo lo relacionado con Antifa está bajo el estricto escrutinio de la administración de Donald Trump.

Por su parte, el senador demócrata Ron Wyden menciona que la información disponible sobre las actividades de Fly Team plantea interrogantes sobre la aplicación de la ley por parte de las agencias federales: “Ha llegado el momento para que el FBI y DHS respondan por las acciones de sus agentes en Portland”. Es claro que esta es una investigación delicada que se torna mucho más controvertida ante la proximidad de las elecciones en E.U., por lo que también representa una oportunidad para los grupos opositores al actual régimen.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad