Una firma de seguridad informática acaba de reportar el hallazgo de una vulnerabilidad en systemd, el subsistema de inicialización de Linux. De ser explotada, la vulnerabilidad permitiría a un actor de amenazas la ejecución de código con privilegios de administrador en el sistema afectado mediante el envío de consultas especialmente diseñadas a través de DBus.

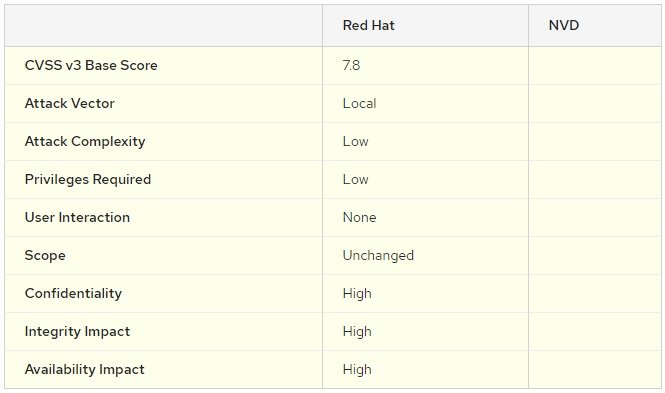

Según el reporte, la falla, identificada como CVE-2020-1712, está presente en Ubuntu, Red Hat, Fedora, RHEL, CentOS, SUSE/openSUSE y ROSA, y recibió un puntaje de 1.8/10 en la escala del Common Vulnerability Scoring System (CVSS). El problema de seguridad fue reportado por el investigador Tavis Ormandy, de Google Project Zero.

Por ahora, sólo Red Hat se ha pronunciado respecto a este hallazgo, mencionando que el problema no afecta a las versiones de systemd incluidas en productos como Red Hat Enterprise Linux 7, pues no existen servicios que realicen solicitudes Politik asincrónicas de forma vulnerable.

La vulnerabilidad use-after-free se presenta cuando se realizan consultas Polkit asincrónicas mientras se manejan consultas DBus; incluso un atacante local sin privilegios elevados podría abusar de esta falla para bloquear algunos servicios del sistema objetivo, ejecutar código arbitrario y realizar escaladas de privilegios empleando los mensajes DBus especialmente diseñados.

El reporte de los expertos en seguridad informática menciona que si DBus emplea bus_verify_polkit_async (), puede tomar bastante tiempo completar la acción en la biblioteca Politik. Si esto sucede, se llamará nuevamente al manejador de métodos con los datos de usuario asignados previamente.

Si la solicitud a Polkit toma demasiado tiempo, el vaciado de la memoria caché libera los objetos almacenados antes de volver a llamar al método, lo que desencadena la falla use-after-free.

Acorde al informe de seguridad informática, la vulnerabilidad es explotable mediante el servicio systemd-machined, que proporciona la API org.freedesktop.machine1.Image.Clone. Esta interfaz es accesible para todos los usuarios sin privilegios del sistema, lo que significa que cualquier usuario podría desencadenar la falla o lograr la ejecución de código con privilegios de súper usuario.

El Instituto Internacional de Seguridad Cibernética (IICS) reporta frecuentemente esta clase de errores en diversos desarrollos tecnológicos, contribuyendo a la formación de un ecosistema colaborativo para mejorar la seguridad en el campo de la informática.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad