Se trata de una amenaza que fue avistada en Internet hace mucho tiempo y que hasta hace unos días no se había detectado una infección de este troyano de acceso remoto a un equipo Mac. Sin embargo, los expertos en seguridad son claros y creen que es muy poco probable que el troyano Adwind pueda infectar de forma masiva los equipos que poseen este sistema operativo.

Es una amenaza que ha pasado por un listado bastante amplio de nombres. Desde el año 2010 hasta llegar a Adwind, el RAT ha sido nombrado como Frutas RAT, Unrecom RAT, AlineSpy y el más reciente JSocket RAT, el cual nos permite atisbar cuál es el lenguaje de programación utilizado para su programación: Java.

Al estar programado haciendo uso de este lenguaje resulta evidente que además del sistema operativo de escritorio de la empresa de Cupertino pueda también afectar a Windows o incluso equipos Linux. Sin embargo, la mayoría de expertos en seguridad coinciden en que el troyano nació muerto y que si desde 2010 no ha conseguido realizar una infección es probable que ahora tampoco lo consiga.

Lo curioso de todo esto es que la amenaza sí se ha visto en varias ocasiones en equipos Windows e incluso dispositivos Android (basado en Linux), por lo que sorprende que su principal víctima (Mac OS X) haya pasado a un segundo o incluso tercer plano.

Adwind distribuye ejecutables Windows en Mac OS X

Los expertos en seguridad que han tenido acceso a analizar una copia de la amenaza extraída de un sistema operativo Android han comprobado que en el caso de realizar su ejecución en Windows se produce la descarga de ejecutables .exe. Sin embargo, si la ejecución se realiza en Mac OS X, estos archivos también son los correspondientes al sistema operativo de Redmond, por lo que el daño causado será nula obviamente.

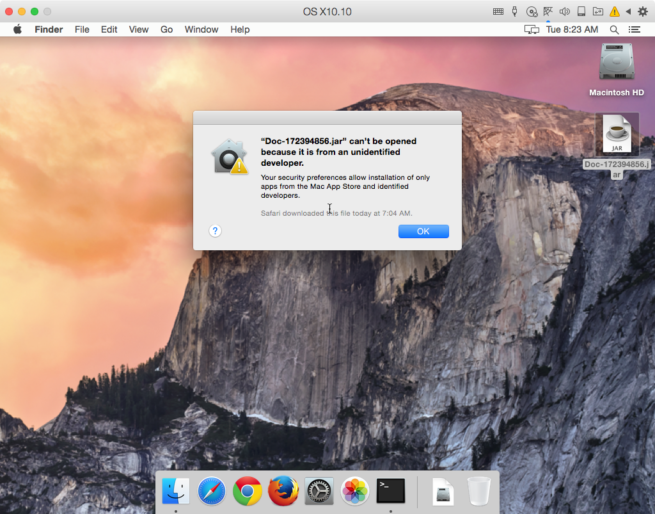

Para todos aquellos que quieren prevenir su descarga, se distribuye a través de correos electrónicos en forma de un documentos falso de Microsoft Word. Obviamente, la extensión del ejecutable será .jar y en el caso de Mac OS X saltará un aviso del sistema de control de privacidad.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad