“Si algo funciona, no lo toques”. Esa parece ser la máxima que están aplicando algunos grupos de ciberdelincuentes durante este año a la hora de generar nuevas campañas de propagación de malware. Y es que han sido varias las ocasiones en las que hemos observado cómo durante este 2015 se ha utilizado el clásico método de adjuntar una supuesta factura a un email para propagar varios tipos de malware, desde troyanos bancarios a ransomware, como el caso que nos ocupa.

LA FACTURA MISTERIOSA

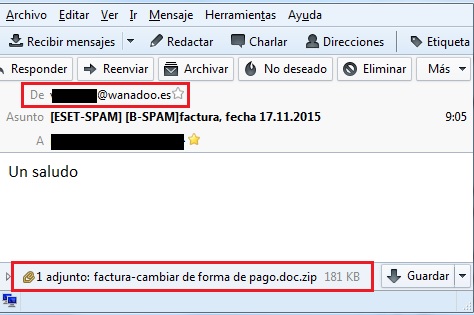

Todo comienza con la recepción en la bandeja de entrada del usuario de un misterioso correo en el que simplemente se nos envía un fichero adjunto y nos escriben un escueto: “Un saludo”. Los remitentes suelen ser otros usuarios con cuentas de email personales de proveedores españoles como Wanadoo.es, Arrakis.es o Terra.es.

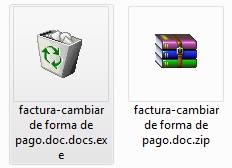

Obviamente, este correo está pensado para que toda la atención recaiga sobre el fichero adjunto, fichero que, como suele ser habitual en estos casos, viene comprimido ocultando la verdadera extensión. Si descomprimimos el fichero y tenemos activada la opción de ver la extensión de los archivos, observaremos que del supuesto documento de Word no hay ni rastro. Lo que sí que obtendremos es un bonito ejecutable con muy mala pinta (y no porque utilice el icono de la papelera de reciclaje para identificarse).

En este caso, estamos ante un malware del tipo ransomware detectado por las soluciones de seguridad de ESET de forma genérica como Filecoder. La buena noticia es que tanto esta variante como las que han ido apareciendo desde hace unos días son detectadas rápidamente, especialmente si tenemos activado el sistema Livegrid en nuestro antivirus ESET.

LA CONEXIÓN RUSIA-CHINA

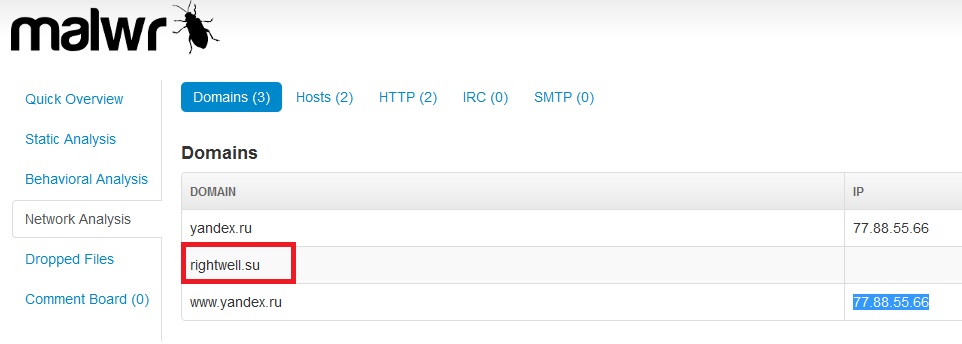

Haciendo un análisis rápido en un servicio online como puede ser malwr.com, obtendremos información muy interesante sobre esta muestra. Para empezar, podremos comprobar que se trata de un malware que se encarga de comunicarse con servidores controlados por los delincuentes para descargar otras variantes de malware, según les interese en ese momento.

También podemos ver a qué dominios se conecta el malware e intentar averiguar así su procedencia. En este caso, parece bastante obvio que esta campaña procede de Rusia, aunque nunca podemos estar seguros al 100 %, puesto que los delincuentes podrían estar usando proxies o máquinas infectadas ubicadas en otros países alejados de su residencia habitual para dificultar las investigaciones.

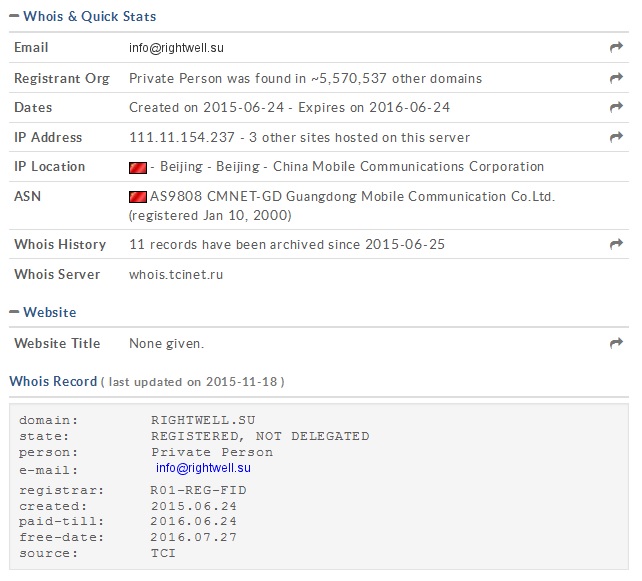

En este caso en concreto, vemos como aparte de apuntar al domino yandex.ru (conocido buscador ruso bastante utilizado en ese país), se hace referencia a una web que utiliza un dominio peculiar. Se trata de rightwell.su, web que no está activa en el momento de escribir estas líneas y que utiliza el dominio que se le asignó a la extinta Unión Soviética antes de que esta desapareciera, dominio que solo suele utilizarse internamente en Rusia por la administración pública en casos concretos.

Además, y siguiendo con la regla de no fiarse nunca de las apariencias, vemos que ese dominio se registró este mismo verano a una empresa china que controla muchos otros dominios. Podría tratarse perfectamente de un ciudadano ruso que haya comprado este dominio a través de la empresa china, pero también de alguien de otro país que quisiera dejar pistas falsas.

IMPACTO DEL MALWARE

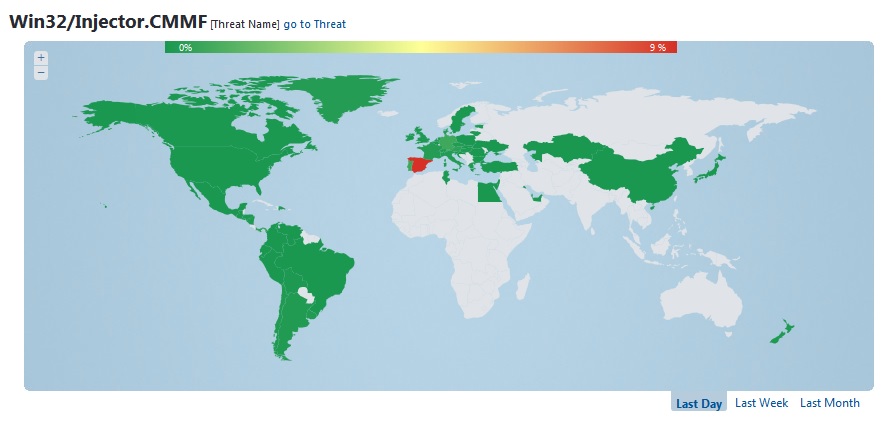

Como era de esperar, el objetivo principal de los delincuentes que están detrás de esta campaña es España. El uso del español como idioma en el email y cuentas de correo asociadas a proveedores españoles parecen puntos clave. No obstante, la difusión también está limitada a nuestro país, tal y como puede observarse en el siguiente mapa de detecciones obtenido de nuestro servicio Virus Radar.

El porqué no se ha aprovechado la utilización del español para intentar propagar esta amenaza a otros países de Latinoamérica es punto curioso. No obstante, es posible que los delincuentes de este tipo de campañas prefieran centrarse en un país en concreto, algo que ya vimos en el caso del famoso ransomware de correos hace ahora casi un año.

CONCLUSIÓN

Si los usuarios que reciben este tipo de amenazas por correo electrónico están mínimamente formados en materia de seguridad, es realmente difícil que caigan en una trampa tan burda. Sin embargo, las altas tasas de detección de este (y otros malware) que hemos observado durante las últimas semanas en España nos indican que aún queda mucho trabajo por hacer y mucho usuario por concienciar.

Fuente:https://blogs.protegerse.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad