Los mantenedores de Vue.js, popular marco de JavaScript, anunciaron la corrección de una peligrosa vulnerabilidad de scripts entre sitios (XSS) en la extensión de navegador Chrome, señalando que tuvieron que esperar a que la falla fuera completamente corregida antes de hacer algún anuncio al respecto. La vulnerabilidad fue descubierta por el especialista en ciberseguridad Jiantao Li, de la firma Starlabs con sede en Singapur.

Como recordará, este es un tipo de vulnerabilidad muy común en las aplicaciones web que permitiría a terceros inyectar código JavaScript o en otro lenguaje similar en páginas web visitadas por un usuario vulnerable.

Este marco de trabajo tiene alrededor de un millón de usuarios en la comunidad del desarrollo de software, por lo que una campaña de explotación podría haber sido altamente riesgosa.

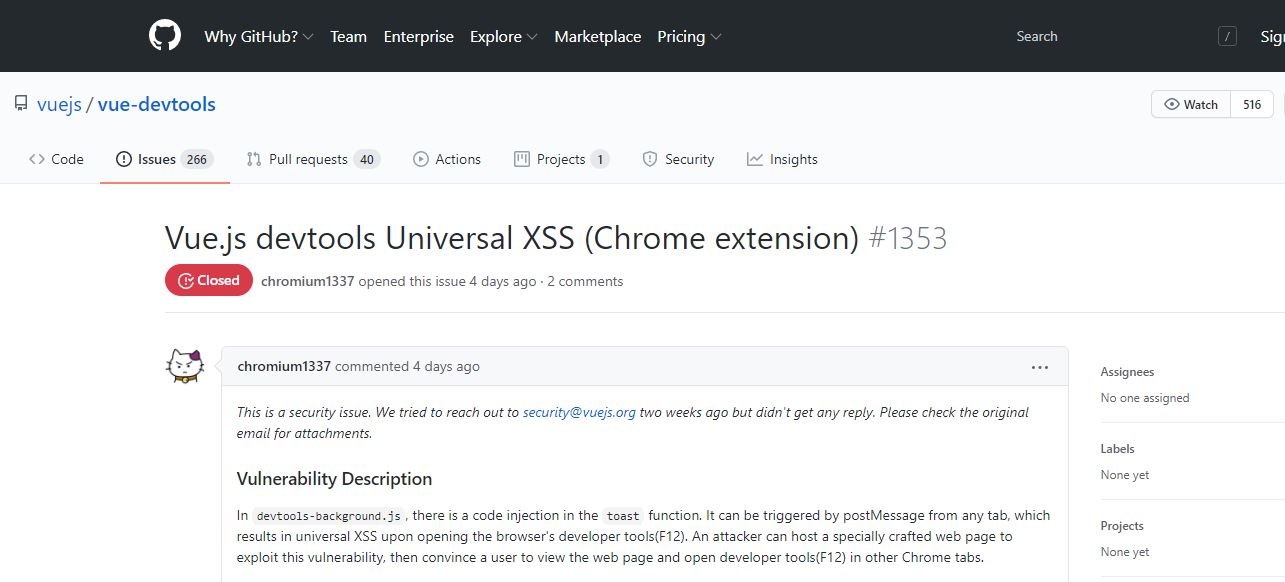

Aunque al inicio el investigador trató de notificar de manera privada a los responsables de Vue.js, después de dos semanas sin recibir respuesta Jiantao Lin decidió probar un enfoque más asertivo y publicar un informe sobre la vulnerabilidad y una prueba de concepto (PoC) en un repositorio de GitHub.

El investigador logró llamar la atención de la comunidad de la ciberseguridad rápidamente, por lo que apenas unas horas después la vulnerabilidad ya había sido corregida.

El reporte de Starlabs añade mayores detalles sobre la potencial explotación activa de la vulnerabilidad: “En devtools-background.js, hay una inyección de código en la función toast; esta condición podría activarse mediante postMessage desde cualquier pestaña, derivando en una condición XSS universal al abrir las herramientas de desarrollo del navegador.” Al parecer, un actor de amenazas podría alojar un sitio web especialmente diseñado para explotar esta vulnerabilidad y posteriormente engañar al usuario objetivo para que ingrese a dicho sitio web y abra las herramientas de desarrollo en otras pestañas de Chrome.

En una versión simplificada del reporte, Jiantao Lin mencionó: “Esta es una falla de inyección de código en una popular extensión de navegador web; la vulnerabilidad existe debido a que los datos no verificados se ejecutan como código.” Sobre el proceso de explotación, el investigador añade: “El UXSS permitirá a los hackers maliciosos ejecutar JavaScript de un dominio a cualquier otro dominio si se explota con éxito.”

Los desarrolladores de Vue.js aún deben responder a las solicitudes de información enviadas por los diversos miembros de la comunidad de la ciberseguridad, por lo que más detalles podrían ser revelados a la brevedad. Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad