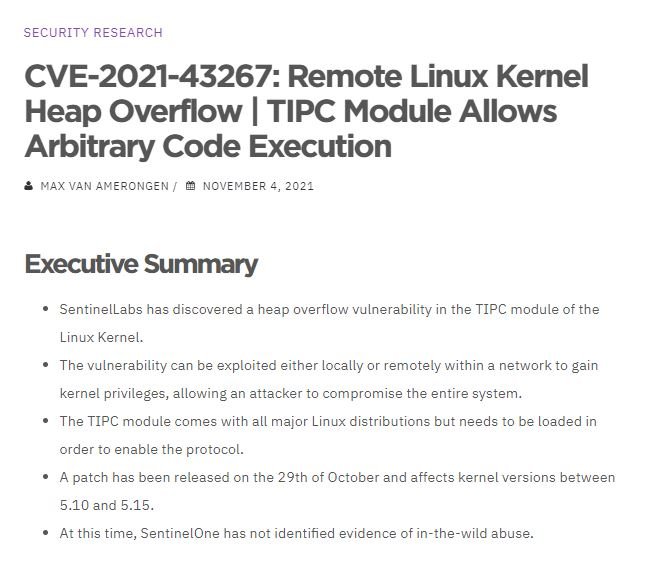

Especialistas en ciberseguridad reportan la corrección de una vulnerabilidad crítica en el módulo Transparent Inter Process Communication (TIPC), implementado en el kernel Linux para facilitar la comunicación dentro del clúster a través de conexiones Ethernet o UDP. Según el reporte, la explotación exitosa de la falla permitiría a los actores de amenazas ejecutar código arbitrario en el módulo afectado.

En el reporte, la vulnerabilidad fue descrita como un error de desbordamiento de pila que podría ser explotado de forma local o remota con el fin de obtener privilegios de kernel, lo que podría comprometer por completo el sistema afectado.

Estos hallazgos han sido posibles gracias al uso de CodeQL, un motor de análisis de código semántico que permite a los usuarios realizar consultas de código como si fueran datos, lo que facilitó la detección del error en el módulo TIPC.

Los expertos de SentinelOne descubrieron que un nuevo mensaje de usuario identificado como MSG_CRYPTO implementado como una nueva función en este módulo a finales de 2020 era la causa del problema. A pesar de que TIPC valida correctamente el tamaño de los mensajes, se presenta una falla de validación para el miembro keylen de este mensaje y para el tamaño de los nombres de algoritmos clave.

Los actores de amenazas podrían crear paquetes especialmente diseñados para asignar memoria de la pila y posteriormente usar un tamaño arbitrario en el atributo keylen para realizar la escritura fuera de límites. Aunque la explotación local del ataque es menos compleja, la explotación remota es factible debido a las estructuras admitidas por TIPC. Esta falla está presente en la versión de kernel 5.10.

Por el momento se desconocen reportes de explotación activa, aunque debe recordarse que, si bien TIPC se incluye con las principales distribuciones de Linux, éste debe cargare para habilitar el protocolo, por lo que solamente las implementaciones con esta función activa se ven expuestos a un ataque.

Los investigadores reportaron la falla a los mantenedores del kernel Linux a mediados de octubre, quienes emitieron un parche de seguridad un par de días después. Se recomienda a los usuarios de implementaciones afectadas actualizar a la versión 5.15, que contiene la corrección de esta falla.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad