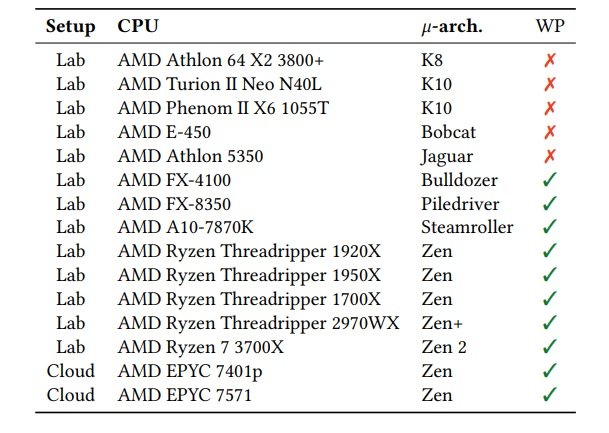

Un informe presentado recientemente por los participantes de un curso de ciberseguridad menciona la presencia de una falla que hace posible la extracción de información confidencial de los procesadores AMD, manipulando el predictor de caché L1D con dos variantes de ataque diferentes. Los investigadores afirman que la vulnerabilidad existe en todos los modelos de procesadores que la compañía lanzó entre 2011 y 2019, lo que implica que la arquitectura Zen también se ve comprometida.

Acorde a los investigadores, la vulnerabilidad en AMD se relaciona con un enfoque de canal lateral, como ocurre con las más peligrosas variantes de ataques contra procesadores. Al desplegar los ataques basados en Spectre, los expertos, en el papel de atacantes, lograron acceder a información en el procesador supuestamente protegida.

“Aplicando ingeniería inversa al predictor L1D en las arquitecturas lanzadas entre 2011 y 2019, descubrimos estas dos nuevas técnicas de ataque”, mencionan los miembros del curso de ciberseguridad. La primera de estas técnicas, bautizada ‘Collide+Probe’, permite a un actor de amenazas monitorear cualquier acceso a la memoria del usuario objetivo sin necesidad de conocer ubicaciones en el sistema.

Por otra parte, el segundo ataque, llamado ‘Load+Reload’, permite explotar el predictor para obtener rastros de acceso a la memoria de la víctima. Este segundo ataque es aún más sigiloso que el anterior, menciona el reporte.

Los participantes del curso de ciberseguridad lograron explotar la falla mediante un código JavaScript ejecutado en Chrome y Firefox. En su investigación los especialistas mencionan que la vulnerabilidad incluso podría ser explotada para acceder a implementaciones en la nube. Aunque la investigación expone diversas posibles formas de mitigar la falla (basadas en una combinación de mejoras de hardware y software), aún no se contempla el impacto que estas soluciones tendrían en el rendimiento de los dispositivos afectados.

Después de recibir el reporte, AMD emitió un comunicado afirmando que no es necesario implementar alguna mitigación, pues las correcciones lanzadas para prevenir la explotación de otras fallas de canal lateral son suficientes. No obstante, los investigadores se mostraron en desacuerdo con la postura de la compañía, afirmando que la explotación activa de esta falla es una posibilidad que debe ser considerada seriamente.

Acorde al Instituto Internacional de Seguridad Cibernética (IICS) debido a la complejidad en el diseño y capacidades de los procesadores modernos, es un hecho que todos estos dispositivos contienen vulnerabilidades de seguridad, por lo que sólo queda seguir trabajando para encontrar estas fallas antes de que los actores de amenazas lo hagan.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad