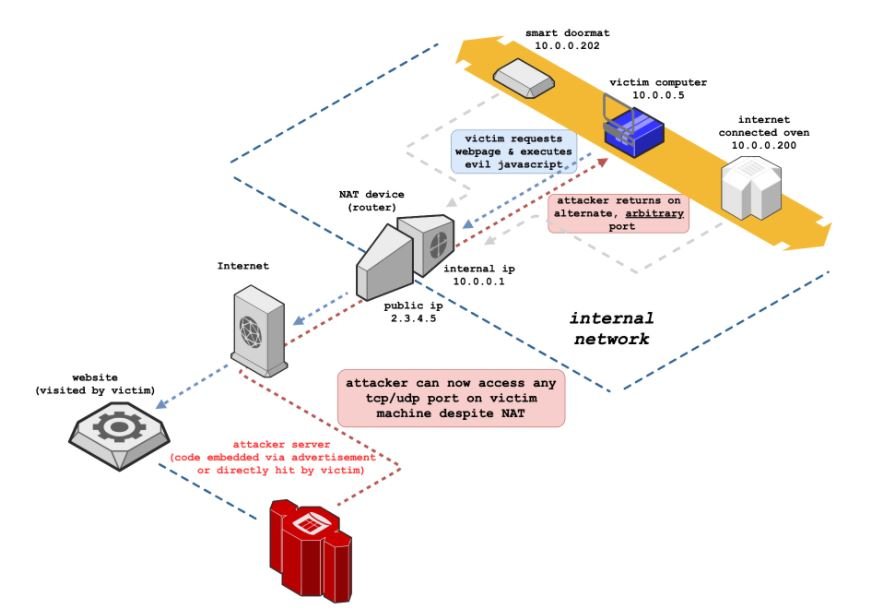

Especialistas en seguridad reportan el hallazgo de una nueva técnica de ataque que permite a los actores de amenazas esquivar el firewall y acceder de forma remota a cualquier servicio TCP/UDP en un sistema objetivo, lo que podría generar consecuencias desastrosas para las víctimas.

Este es un ataque de derivación de NAT/firewall que permitiría a los hackers maliciosos acceder a cualquier servicio TCP/UDP usando un ataque conocido como NAT Slipstreaming. Este método implica enviar al objetivo un enlace a un sitio malicioso desde donde se activa la puerta de enlace para abrir cualquier puerto TCP/UDP de la víctima, esquivando las restricciones basadas en puertos del navegador.

Este ataque explota el navegador del usuario en conjunto con el mecanismo de seguimiento de conexión de Application Level Gateway (ALG), integrado en NAT, enrutadores y firewalls, generando una serie de conductas imprevistas para abusar del navegador.

Cabe recordar que NAT es el proceso en el que un dispositivo de red (un firewall, por ejemplo) reasigna un espacio de direcciones IP a otro dispositivo, modificando la información de la dirección de red en el encabezado IP de los paquetes mientras están en tránsito. La principal ventaja es que limita la cantidad de direcciones IP públicas utilizadas en la red interna de una organización y mejora la seguridad al permitir que una única dirección IP pública sea compartida entre múltiples sistemas.

Los actores de amenazas se aprovechan de la segmentación de paquetes TCP e IP para ajustar de forma remota los límites de los paquetes y usarlos para crear un paquete TCP/UDP comenzando con un método SIP, un protocolo de comunicaciones usado para iniciar, mantener y finalizar sesiones multimedia en aplicaciones de comunicación remota.

Para el ataque se usa una combinación de segmentación de paquetes y tráfico de solicitudes SIP en HTTP para engañar a NAT ALG para que abra arbitrariamente puertos para conexiones entrantes. Esto se puede lograr enviando una solicitud HTTP POST grande con un ID y un formulario web oculto que apunta a un servidor de ataque que ejecuta un rastreador de paquetes. Los datos comprometidos terminarán en posesión de los hackers mediante un mensaje POST separado.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad