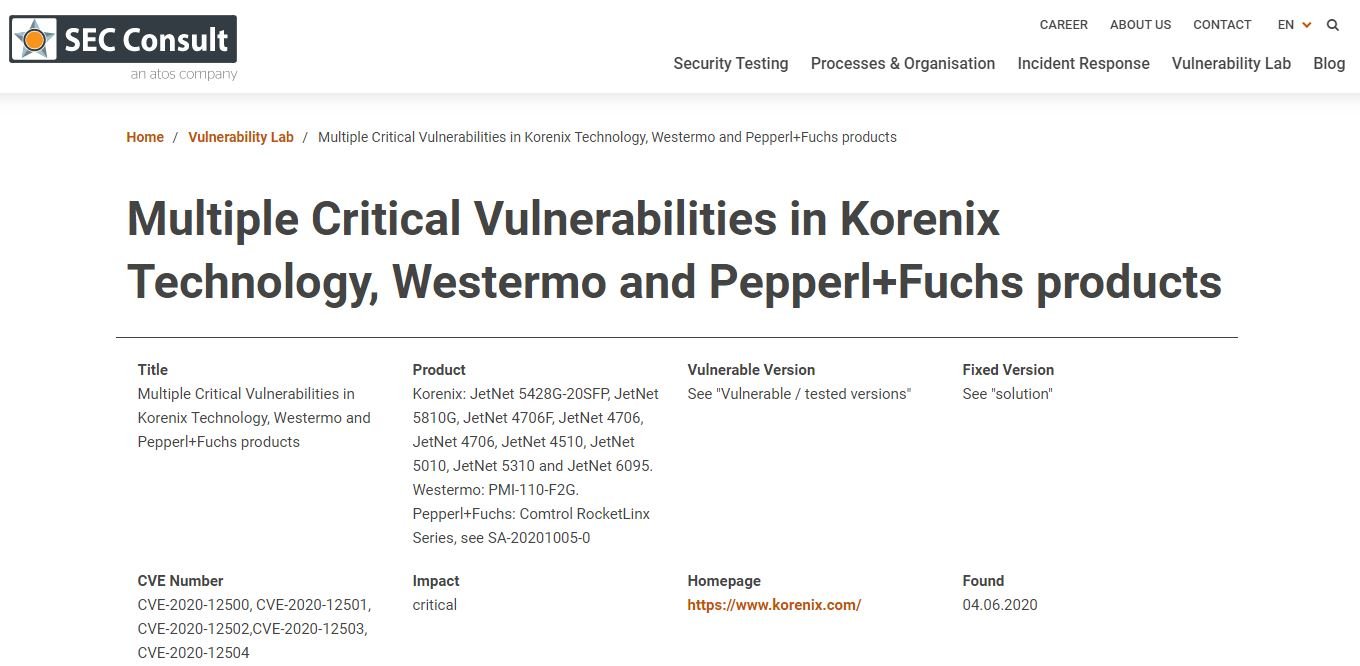

Un reciente reporte de seguridad afirma que los switches industriales creados por los principales fabricantes de tecnología podrían verse afectados por un conjunto específico de vulnerabilidades debido a que comparten el mismo firmware, desarrollado por la compañía taiwanesa Korenix Technology. Estas fallas fueron identificadas por la firma de ciberseguridad SEC Consult, cuyos investigadores han estado tratando de abordar estos errores desde inicios de 2020, aunque la compañía desarrolladora del firmware demoró casi un año en lanzar los parches de seguridad requeridos.

Acorde al reporte, todos los controladores de compañías como Westermo o Pepperl+Fuchs comparten la misma base del firmware, por lo que son afectados por las mismas vulnerabilidades. Los investigadores descubrieron cinco vulnerabilidades críticas que podrían afectar a estos dispositivos, incluyendo errores de administración de dispositivos no autenticados, cuentas backdoor, falsificación de solicitudes entre sitios (CSRF), entre otros problemas.

Los actores de amenazas con acceso de red a un dispositivo vulnerable podrían realizar cambios no autorizados en su configuración, conducir a un escenario de denegación de servicio (DoS) y extraer información confidencial. Las vulnerabilidades incluso permitirían a los atacantes tomar control total de los dispositivos afectados.

Los dispositivos vulnerables son empleados en múltiples sectores industriales, incluyendo el transporte, energía, automatización, sistemas de seguridad y otros ramos industriales. Thomas Weber, investigador de SEC Consult, menciona que los switches afectados son implementados en sectores clave, por lo que los hackers podrían explotar estas fallas para interrumpir la conexión de red a los sistemas subyacentes.

El experto también mencionó que solo un conjunto de dispositivos vulnerables están expuestos en Internet, por lo que el riesgo de explotación no es demasiado alto. Si bien algunas fallas pueden ser abusadas para lanzar ataques de forma remota, Weber señala que las protecciones propias de estos dispositivos dificultan la explotación.

Después de recibir una alerta de seguridad, Pepperl+Fuchs lanzó algunos parches durante 2020, aunque estas fallas persisten debido a que el problema principal reside en el firmware de Korenix.

Si bien la compañía demoró el lanzamiento de los parches de seguridad, las actualizaciones ya están listas para ser instaladas en los dispositivos vulnerables. Además de lanzar actualizaciones de firmware, Korenix compartió algunas recomendaciones para prevenir posibles ataques, incluyendo la restricción del acceso a los dispositivos, la implementación de las mejores prácticas de seguridad y la configuración especial de firewall.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad