Para conmemorar el martes de parches de enero de 2023, Microsoft lanzó parches para 98 vulnerabilidades numeradas con CVE incluida una explotada en estado salvaje (CVE-2023-21674) y otra (CVE-2023-21549) que se ha divulgado públicamente. Ambos permiten a los atacantes elevar los privilegios en la máquina vulnerable.

Vulnerabilidades de la nota

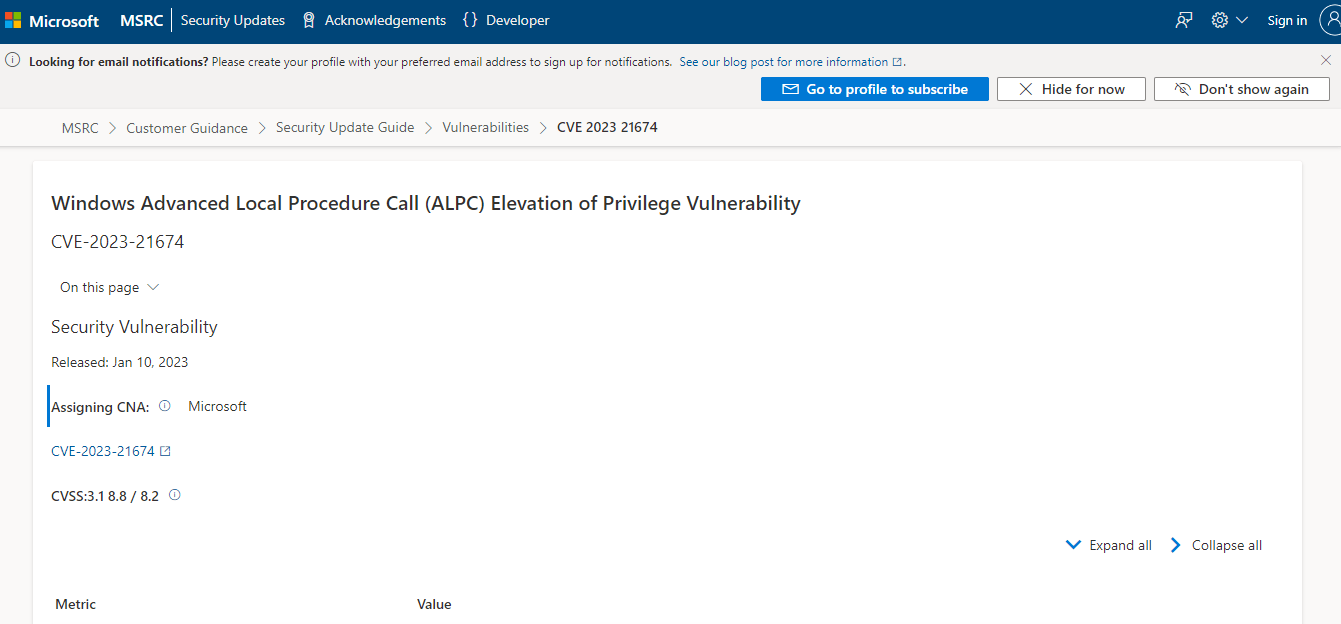

CVE-2023-21674 es una vulnerabilidad en la llamada de procedimiento local avanzado (ALPC) de Windows que podría conducir a un escape del espacio aislado del navegador y permitir a los atacantes obtener privilegios de SISTEMA en una amplia variedad de instalaciones de Windows y Windows Server.

“Las vulnerabilidades de este tipo a menudo se combinan con algún tipo de código exigido para entregar malware o ransomware. Teniendo en cuenta que esto fue informado a Microsoft por investigadores de Avast, ese escenario parece probable aquí”, señaló Dustin Childs de Trend Micro. Remendar este debería ser una prioridad.

Según Satnam Narang, ingeniero senior de investigación del personal de Tenable, las vulnerabilidades como CVE-2023-21674 suelen ser obra de grupos de amenazas persistentes avanzadas (APT) como parte de ataques dirigidos. “La probabilidad de una futura explotación generalizada de una cadena de explotación como esta es limitada debido a la funcionalidad de actualización automática utilizada para parchear los navegadores”, agregó.

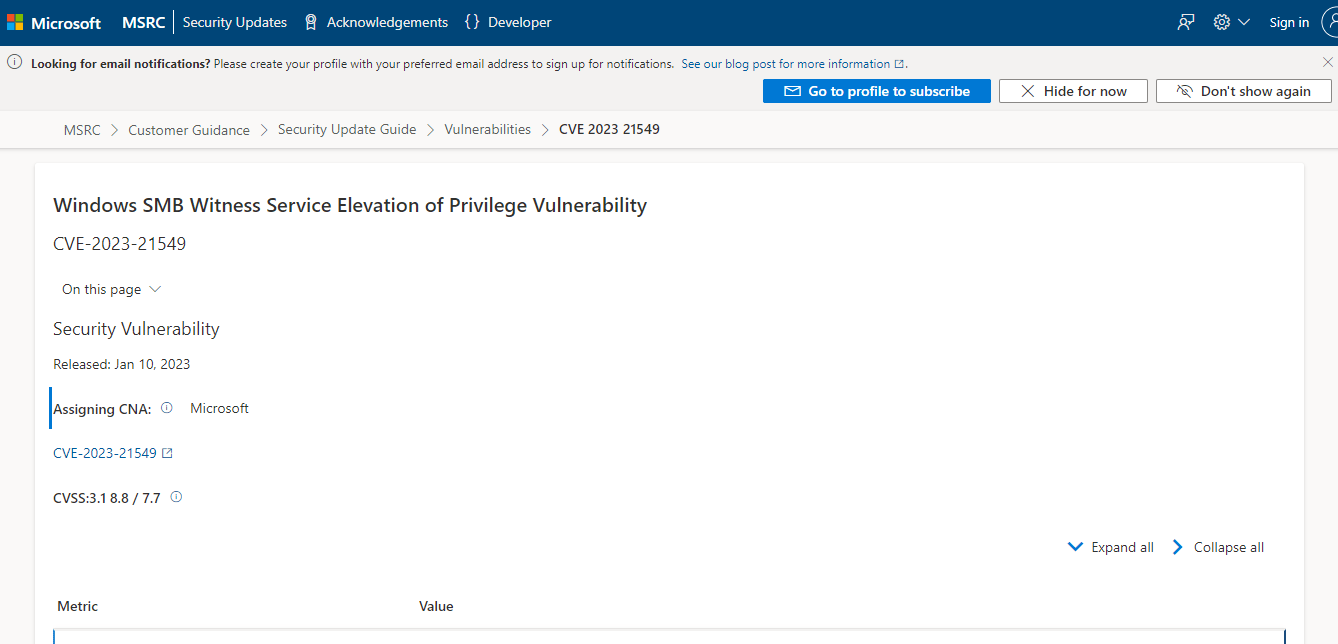

La única vulnerabilidad divulgada públicamente, CVE-2023-21549, en Windows SMB Witness, aparentemente tiene menos probabilidades de ser explotada en las últimas versiones de Windows y Windows Server, aunque la complejidad del ataque y los privilegios requeridos son bajos y no se necesita la interacción del usuario.

“Para explotar esta vulnerabilidad, un atacante podría ejecutar un script malicioso especialmente diseñado que ejecuta una llamada RPC a un host RPC. Esto podría resultar en una elevación de privilegios en el servidor. Un atacante que explotara con éxito esta vulnerabilidad podría ejecutar funciones RPC que están restringidas solo a cuentas privilegiadas”, explicó Microsoft .

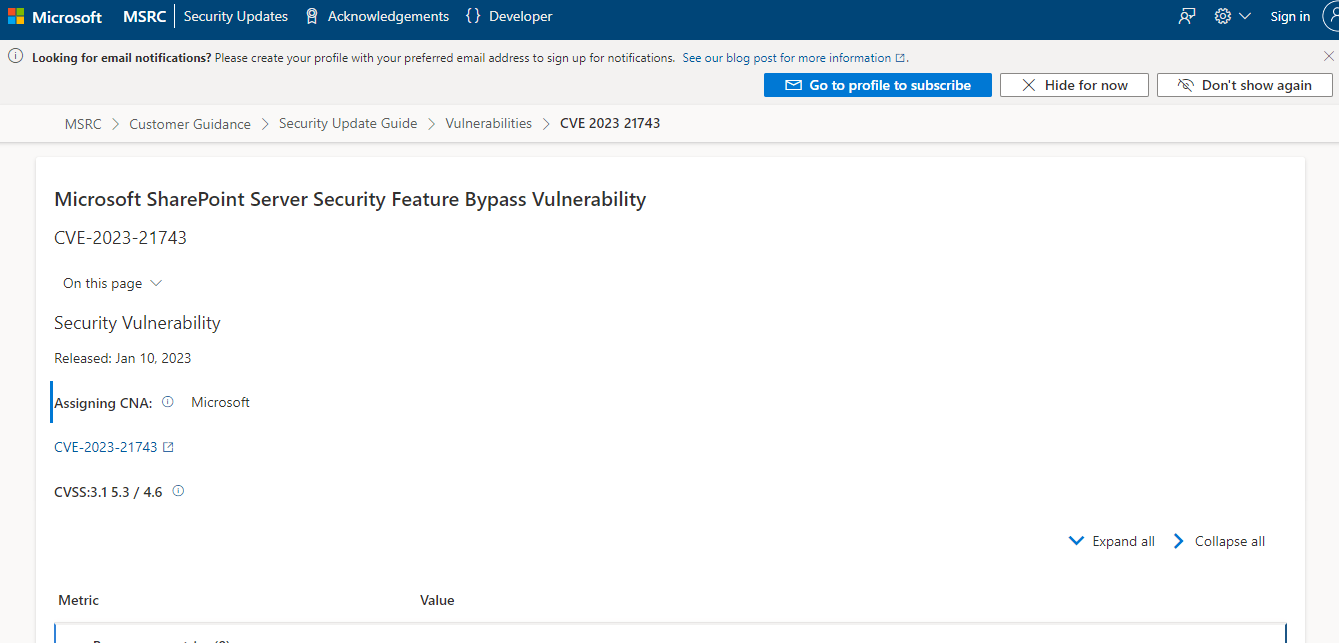

Pero mientras que CVE-2023-21549 puede ser una prioridad de aplicación de parches para algunos, CVE-2023-21743 , una vulnerabilidad de elusión de la característica de seguridad en Microsoft SharePoint Server, debería ser remediada rápidamente por muchos.

“Rara vez se ve una omisión de características de seguridad (SFB) con calificación crítica, pero esta parece calificar. Esta vulnerabilidad podría permitir que un atacante remoto no autenticado realice una conexión anónima a un servidor de SharePoint afectado”, señaló Childs, y enfatizó que los administradores de sistemas también deben activar una acción de actualización de SharePoint para estar completamente protegidos contra esta vulnerabilidad.

“El atacante puede eludir la protección en SharePoint, bloqueando la solicitud HTTP según el rango de IP. Si un atacante explota con éxito esta vulnerabilidad, puede validar la presencia o ausencia de un punto final HTTP dentro del rango de IP bloqueado. Además, la vulnerabilidad requiere que el atacante tenga acceso de lectura al sitio objetivo de Sharepoint”, señaló Preetham Gurram, gerente sénior de productos en Automox.

Los administradores a cargo de parchear los servidores de Microsoft Exchange en las instalaciones deben actuar rápidamente para parchear dos vulnerabilidades de EoP (CVE-2023-21763/CVE-2023-21764) derivadas de un parche fallido lanzado en noviembre de 2022.

El resto de parches están destinados a corregir vulnerabilidades en Windows Print Spooler (una de ellas ha sido reportada por la NSA), el kernel de Windows y otras soluciones. También hay dos vulnerabilidades interesantes (CVE-2023-21560, CVE-2023-21563) que permiten a los atacantes eludir la función Cifrado de dispositivo BitLocker en el dispositivo de almacenamiento del sistema para obtener acceso a datos cifrados, pero solo si están físicamente presentes.

El final del camino para el uso seguro de Windows 7

Finalmente, debe reiterarse una vez más que hoy Microsoft ha finalizado el soporte de seguridad extendido para Windows 7.

“Han pasado tres años desde que Microsoft comenzó su programa de actualización de seguridad extendida (ESU) para Windows 7 y Server 2008/2008 R2 y las actualizaciones de seguridad finales para estos sistemas operativos se lanzarán la próxima semana. Si bien continuarán funcionando mucho más allá de la fecha límite, se seguirán descubriendo nuevas vulnerabilidades y estos sistemas se ejecutarán con un riesgo cada vez mayor de explotación”, señaló Todd Schell, gerente sénior de productos, seguridad en Ivanti.

Microsoft ha ofrecido varias opciones para aquellos que buscan cambiar de Windows 7, según el hardware de las máquinas.

La fecha de finalización extendida para Windows 8.1 también es hoy. “Después de esta fecha, este producto ya no recibirá actualizaciones de seguridad, actualizaciones que no sean de seguridad, correcciones de vulnerabilidades, soporte técnico o actualizaciones de contenido técnico en línea”, señaló Microsoft.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad