Un investigador de seguridad encontró una forma en que un atacante podría aprovechar la versión macOS del cliente Zoom para obtener acceso a todo el sistema operativo.

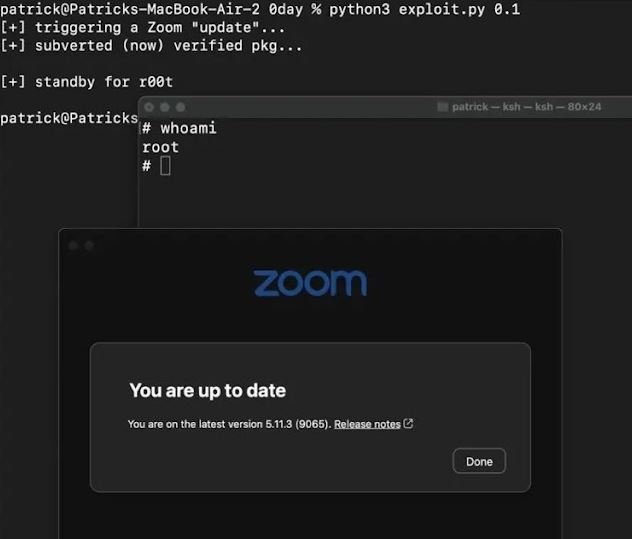

La falla ha sido demostrada por Patrick Wardle en la conferencia de piratería Def Con en Las Vegas mostrando un ataque de escalada de privilegios que obtiene acceso a la raíz sobre el sistema operativo Mac. El exploit funciona apuntando al instalador de la aplicación Zoom, que debe ejecutarse con permisos de usuario especiales para instalar o eliminar la aplicación Zoom principal de una computadora.

Según Wardle inicialmente, el instalador requiere que el usuario ingrese su contraseña al agregar la aplicación al sistema, pero luego Wardle descubrió que una función de actualización automática se ejecutaba continuamente en segundo plano con privilegios de superusuario. Cuando Zoom emite una actualización, la función de actualización instala automáticamente el nuevo paquete o la actualización después de verificar que Zoom haya firmado criptográficamente.

En su investigación, encontró una vulnerabilidad en la forma en que se implementaba el método de verificación, lo que significaba que dar al actualizador cualquier archivo con el mismo nombre que el certificado de firma de Zoom sería suficiente para pasar la prueba, por lo que un atacante podría sustituir cualquier programa de malware y hacer que se elimine ejecutado por el actualizador con privilegios elevados.

El atacante necesita acceso inicial al sistema

Para explotar la vulnerabilidad, el atacante ya necesita obtener acceso inicial al sistema de destino y luego emplea un exploit para obtener un mayor nivel de acceso.

Wardle informó la falla al equipo de seguridad de Zoom, pero semanas antes del evento Def Con, Wardle dice que Zoom emitió un parche que solucionó las vulnerabilidades que había descubierto inicialmente. Pero en un análisis más detallado, otra pequeña falla significaba que la vulnerabilidad aún era explotable.

Zoom ha lanzado una nueva versión de su aplicación macOS con una solución para una vulnerabilidad de seguridad que afecta la función de actualizaciones automáticas de la aplicación.

Zoom dijo que la versión 5.7.3 a la versión 5.11.3 de su aplicación macOS contiene una vulnerabilidad en el proceso de actualización automática que puede ser explotada por un usuario local con pocos privilegios para obtener privilegios de root en el sistema operativo. La vulnerabilidad ha sido parcheada en la versión 5.11.5 de la aplicación Zoom para macOS, disponible ahora.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad