El investigador de Hoyt LLC ha compartido más detalles sobre una vulnerabilidad de seguridad ahora parcheada en la ejecución de código de Apple macOS Ventura que podría permitir que un atacante ejecute código arbitrario.

La vulnerabilidad rastreada como CVE-2022-26730 tiene una clasificación de gravedad alta de 8,8 en el sistema de calificación de vulnerabilidad CVSS. Se ha abordado en la actualización de seguridad para macOS Ventura 13 lanzada el 24 de octubre de 2022.

Esta fue causado por una vulnerabilidad de corrupción de memoria al procesar perfiles ICC en el componente ColorSync. Al persuadir a una víctima para que abra un archivo DMG especialmente diseñado, un atacante podría aprovechar esta vulnerabilidad para ejecutar código arbitrario en el sistema.

“ El procesamiento de una imagen creada con fines malintencionados puede conducir a la ejecución de código arbitrario ”, señaló Apple en su aviso. “ Existía una vulnerabilidad de corrupción de memoria en el procesamiento de perfiles ICC. Esta se solucionó con una validación de entrada mejorada”.

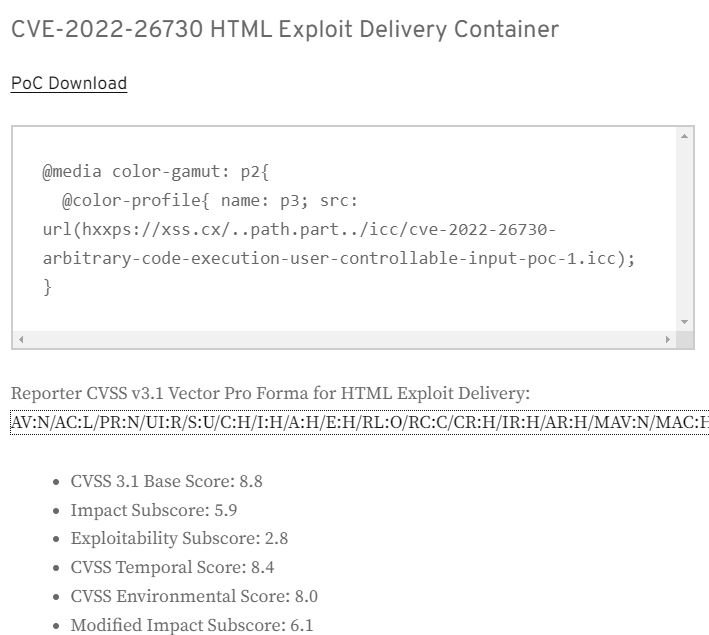

David Hoyt de Hoyt LLC realizó un análisis en profundidad de la vulnerabilidad y reveló públicamente el código PoC CVE-2022-26730.

“ La vulnerabilidad descrita en este informe para CVE-2022-26730 se encontró en la etiqueta ‘cprt’ y los datos ‘mluc’ del código de cadenas multilocalizado. Los Elementos son Fuentes de Entrada Controlable por el Usuario [UCI]”, comento el investigador.

“Una fuente contaminada de UCI fluyó hacia un sumidero que demostraba que CVE-2022-26730 era una vulnerabilidad de corrupción de memoria que existía en el procesamiento de perfiles ICC y que el procesamiento de una imagen creada con fines malintencionados puede conducir a la ejecución de código arbitrario. ”

En la actualidad, el investigador solo publica el código Poc CVE-2022-26730 que hace que el sistema se bloquee debido a consideraciones de seguridad. “Los PoC funcionales para CVE-2022-26730 pueden publicarse en un momento futuro debido a la falta de protección para los consumidores que no usan macOS 13 y la disponibilidad de la técnica anterior para comenzar el desarrollo de exploits”.

Se recomienda a los usuarios que actualicen a la última versión lo antes posible para mitigar posibles amenazas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad