El gobierno de E.U., a través de la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) emitió una nueva orden ejecutiva que forzará a las agencias federales a abordar más de 300 vulnerabilidades de seguridad, consideradas las más explotadas por los grupos cibercriminales en la actualidad o bien con más potencial destructivo en escenarios futuros.

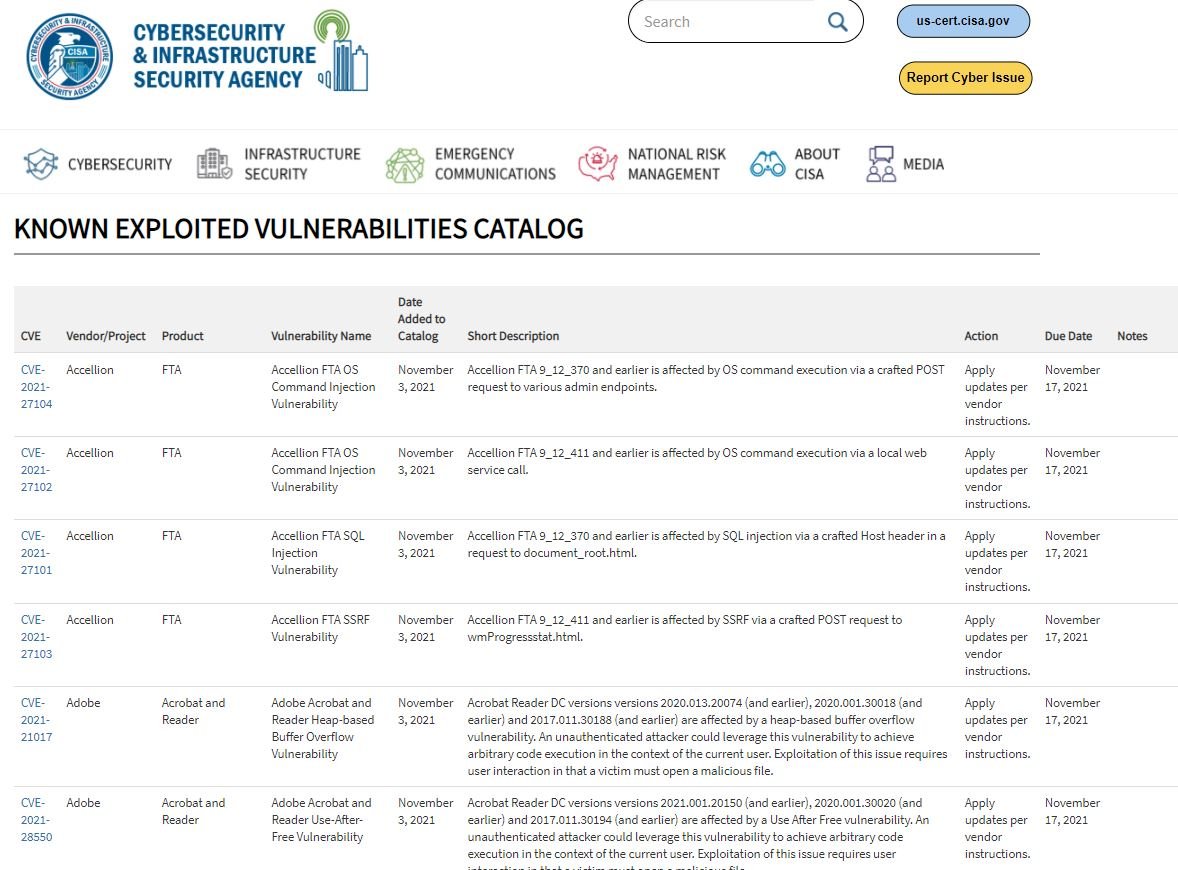

Esta orden ejecutiva, también identificada como “Reducción de Riesgos significativos de vulnerabilidades conocidas”, se aplica a todo el software y hardware usado por las agencias federales y aborda vulnerabilidades en implementaciones conectadas a Internet, entornos aislados y sistemas administrados por empresas de terceros. La captura de pantalla a continuación incluye una pequeña muestra de las vulnerabilidades reportadas (la lista completa está disponible en las plataformas oficiales de CISA):

Jen Easterly, directora de CISA, insta a las agencias públicas y privadas a apegarse a esta lista con el fin de colaborar para la creación de un entorno de seguridad completo, pues la lista prevé muchas de las condiciones que buscan los actores de amenazas antes de atacar: “Es necesario priorizar la mitigación de estas vulnerabilidades”, menciona la funcionaria.

En su reporte, la Agencia también señala que durante 2020 se detectaron más de 18,000 fallas de seguridad de todas las clasificaciones de severidad y en toda clase de sistemas empleados por oficinas gubernamentales y empresas privadas, por lo que es fundamental abordar los principales riesgos antes de que puedan ser abusados en escenarios reales. Estas fallas residen en implementaciones de compañías como Apple, Cisco, IBM, Microsoft, Google y Adobe.

El tema incluso ha sido discutido en el Congreso de E.U., desde donde Jim Langevin, del Comité de Ciberseguridad de la Cámara de Representantes, se sumó a las palabras de la directora de CISA, solicitando a las organizaciones el apego a esta lista: “De esta forma, contribuiremos en gran medida a fortalecer la ciberseguridad a nivel federal”.

A pesar de que la comunidad de la ciberseguridad reconoce que la corrección de vulnerabilidades es una de las principales prácticas en el combate al hacking malicioso, algunos expertos señalan que no siempre es posible implementar estos parches de inmediato. Chris Grove, investigador de Nozomi Networks, señala que la actualización de estos cientos de fallas no es una tarea que vaya a ser completada satisfactoriamente en los próximos meses, pues implica un gran trabajo y la ocasional interrupción de sistemas críticos.

“Hay razones legítimas por las que las fallas no son abordadas dentro de muchos entornos de infraestructura crítica. En particular, muchos proveedores de equipos incorporan tecnologías dentro de sus productos que, si se les obliga a implementar un parche, podrían romper con la lógica de su trabajo”, agrega el experto.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad