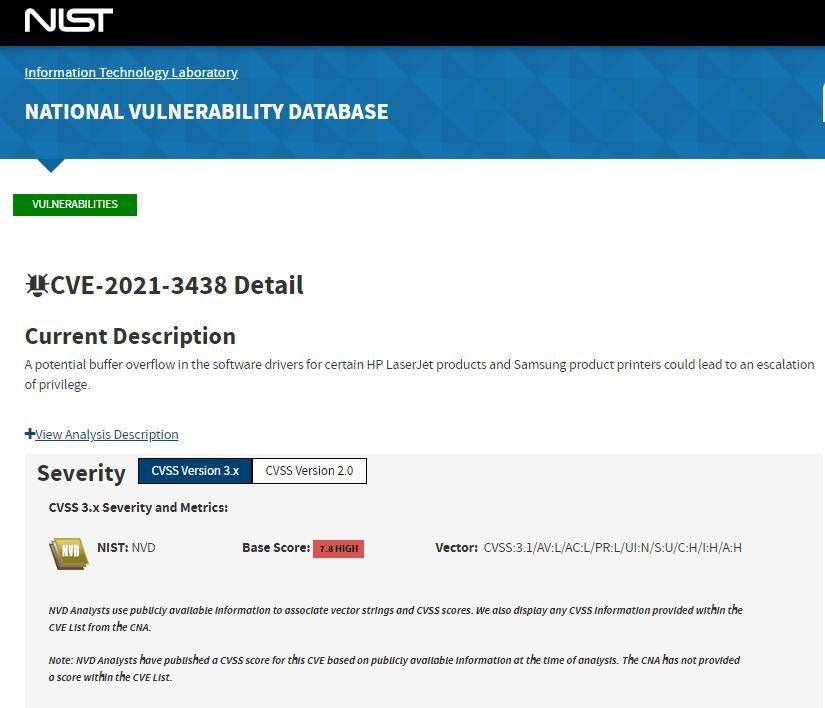

Los equipos de seguridad de HP anunciaron la corrección de una vulnerabilidad crítica en un controlador de impresión que permaneció inadvertida por más de 15 años. La falla fue identificada como CVE-2021-3438 y recibió un puntaje de 8.8/10 en la escala del Common Vulnerability Scoring System (CVSS).

La vulnerabilidad fue descrita como un desbordamiento de búfer potencial en los controladores de software para determinados productos HP LaserJet y las impresoras de productos Samsung que podría conducir a una escalada de privilegios. Un reporte de seguridad publicado por SentinelLabs menciona que algunos modelos de impresoras HP, Xerox y Samsung podrían contener el software vulnerable, distribuido en todo el mundo desde 2005.

El controlador vulnerable fue identificado como SSPORT.SYS, el cual es instalado y activado de forma automática sin importar que la impresora sea inalámbrica o por cable. Cabe aclarar que el sistema operativo Windows también carga este controlador de forma automática al arrancar el dispositivo: “Dadas sus características, este controlador es un objetivo ideal para los hackers, pues siempre se cargará en el sistema operativo incluso aunque no se conecte una impresora”, señala el reporte.

Para ser precisos, la función vulnerable del driver es el proceso de aceptación de datos sin la validación del parámetro de tamaño. Un actor de amenazas podría invadir el búfer del controlador para elevar sus privilegios a una cuenta SYSTEM y ejecutar código en modo kernel para realizar acciones arbitrarias.

Si bien los investigadores descubrieron que la falla puede ser explotada, el informe de SentinelLabs no incluye un exploit de prueba de concepto (PoC) o una descripción más detallada del ataque.

Los investigadores reportaron la falla en febrero pasado, por lo que HP lanzó un parche de seguridad a mediados de mayo. La compañía menciona que no se han detectado exploits en escenarios reales, aunque reconocen que los modelos afectados incluyen los producidos por fabricantes como Samsung, HP, MultiXpress y Samsung Xpress.

Finalmente, la compañía solicitó a los usuarios de implementaciones afectadas actualizar a la brevedad con el fin de mitigar el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad