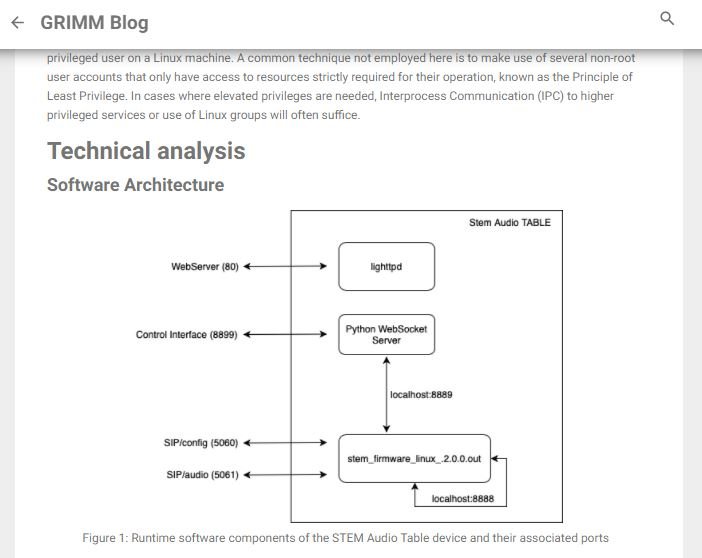

El incremento en el uso de implementaciones tecnológicas como los altavoces inteligentes (smart speakers), en conjunto con la creciente necesidad de usar plataformas de videoconferencia, ha resultado en la aparición de nuevos riesgos de seguridad relacionada con tecnología de Internet de las Cosas (IoT). En una reciente investigación, expertos de Grimm lograron hackear un smart speaker de Steam Audio Table para demostrar los riesgos inherentes a los procesadores integrados en estos dispositivos.

“Cualquier usuario podría pensar que estos dispositivos están integrados por componentes muy básicos; de hecho, son máquinas complejas y con amplias funcionalidades, lo que permite la aparición de una amplia superficie de ataque”, señala la investigación.

Durante el análisis del dispositivo, los investigadores descubrieron que podían llevar a cabo un ataque de ejecución remota de código, lo que les permitiría evadir los mecanismos de seguridad en el dispositivo y espiar las sesiones de chat y videollamada de los usuarios comprometidos. Al parecer, esta falla existe debido a un desbordamiento de búfer basado en la pila.

Los expertos también descubrieron una falla de inyección de comandos que existe debido a la insuficiente desinfección de las entradas suministradas por los usuarios. Es importante mencionar que las fallas fueron corregidas en la más reciente actualización de Stem Audio. También se descubrió una vulnerabilidad de autenticación de la interfaz de control y diversas debilidades en el cifrado durante las pruebas en Stem Audio Table. Todos los problemas identificados fueron reportados a Shure, propietaria de la marca Stem.

Los expertos de Grimm aseguran que estas fallas son muy comunes en los dispositivos IoT: “A pesar de que Stem ya ha abordado estos problemas, las fallas identificadas en este proceso siguen patrones similares a las descubiertas en otros dispositivos similares, lo que podría poner en riesgo algunas sesiones de videoconferencia, herramientas VoIP, cámaras conectadas a Internet y otros dispositivos IoT.”

Por seguridad, las organizaciones pueden protegerse siguiendo mitigaciones muy simples, como desconectar los dispositivos cuando no están en uso y conectarlos a través de puestos USB en lugar de conectarlos a la red empresarial, aconsejan los expertos de Grimm.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad