Argo CD es una plataforma de entrega continua GitOps declarativa basada en Kubernetes. Está construido como un controlador de Kubernetes que supervisa constantemente las aplicaciones en ejecución y compara su estado actual en vivo con el estado objetivo previsto (como se especifica en el repositorio de Git). 257 empresas, incluidas Alibaba Group, BMW Group, Deloitte, Gojek, IBM, Intuit, LexisNexis, Red Hat, Skyscanner, Swisscom, Tesla y Ticketmaster, utilizan Argo CD.

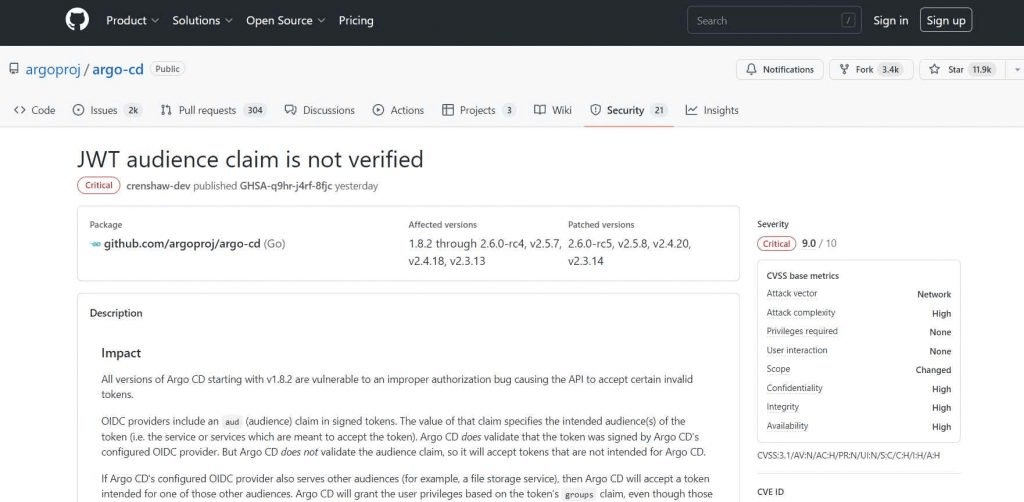

CVE-2023-22482 (puntaje CVSS de 9.0) afecta las versiones 1.8.2 a 2.6.0-rc4, v2.5.7, v2.4.18 y v2.3.13, y se corrigió en las versiones 2.6.0-rc5, v2. 5.8, v2.4.20 y v2.3.14.

A partir de la versión 1.8.2, todas las versiones de Argo CD están sujetas a un vulnerabilidad de autorización inapropiado que hace que la API acepte ciertos tokens erróneos.

En tokens firmados, los proveedores de OIDC agregan un reclamo aud (audiencia). El valor de ese reclamo identifica la(s) audiencia(s) prevista(s) del token (es decir, el servicio o los servicios destinados a aceptar el token). Argo CD verifica que el proveedor de OIDC seleccionado haya firmado el token. Sin embargo, dado que Argo CD no confirma el reclamo de la audiencia, aceptará tokens que no están destinados a Argo CD”.

Se insta a los usuarios de Argo CD a actualizar a una versión parcheada de la plataforma lo antes posible, ya que no hay soluciones para CVE-2023-22482.

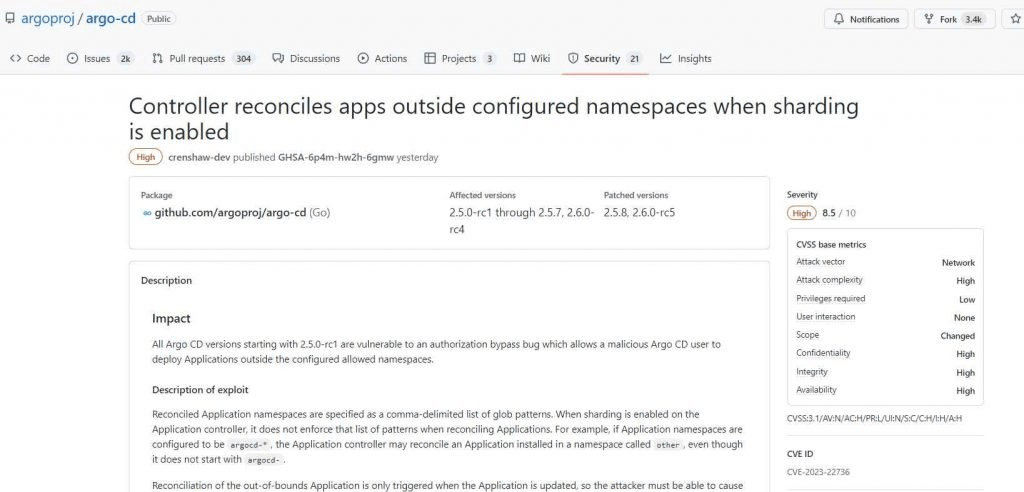

La vulnerabilidad, identificada como CVE-2023-22736 (puntuación CVSS de 8,5), es una omisión de autorización que permite a un atacante implementar aplicaciones fuera de los espacios de nombres autorizados establecidos. Esta vulnerabilidad se solucionó en las versiones 2.5.8 y 2.6.0-rc5 de Argo CD.

Hay una solución para esta vulnerabilidad que no necesita actualización

“Ejecutar solo una réplica del controlador de aplicaciones evitará que se explote esta vulnerabilidad. Asegurarse de que todos los espacios de nombres de origen de AppProjects estén confinados dentro de los límites de los espacios de nombres de aplicaciones establecidos también evitará que se explote esta vulnerabilidad.

Después de que se descubrieran dos vulnerabilidades que podrían permitir que un atacante acceda a Argo CD e implemente aplicaciones más allá de los espacios de nombres autorizados definidos, se les pide a los usuarios de la herramienta de implementación continua (CD) de Argo para Kubernetes que realicen correcciones.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad