Las radios globales dependen del estándar TETRA (Terrestrial Trunked Radio), sin embargo, se han encontrado una serie de vulnerabilidades que influyen en su uso en Europa, el Reino Unido y otros países. Estos problemas incluyen lo siguiente: –

Instituciones del estado, Aplicación de la ley, Organizaciones que brindan asistencia de emergencia, Instituciones militares

Se descubrió que el cifrado y su implementación tenían todos estos defectos, lo que permitió descifrar la comunicación. Midnight Blue, una empresa de seguridad con sede en los Países Bajos, ha descubierto cinco fallas en el sistema Terrestrial Trunked Radio (TETRA).

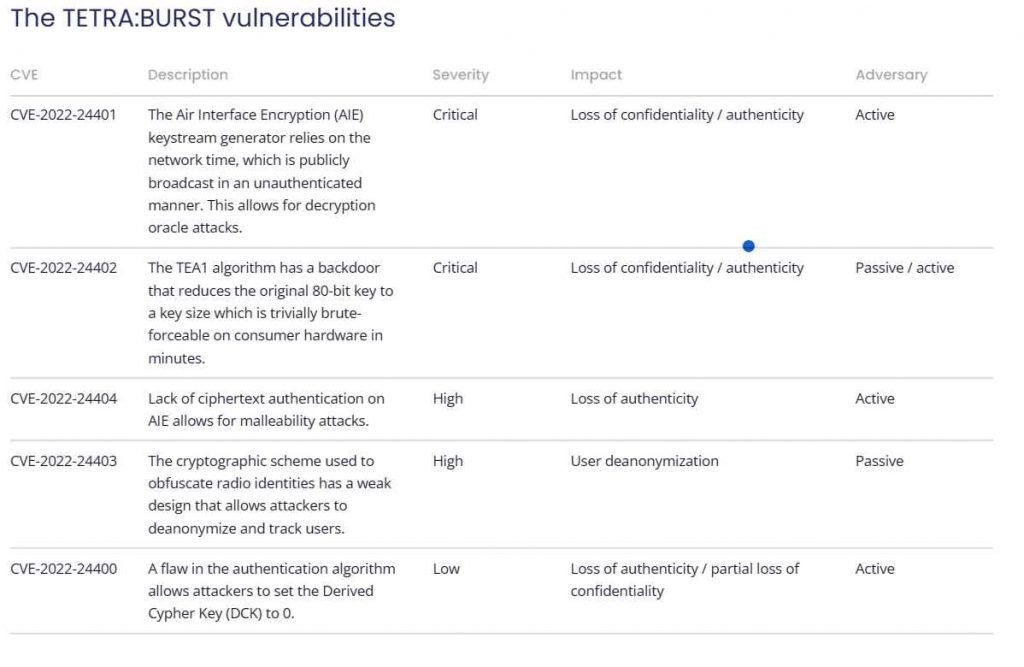

Se cree que todas las redes de radio TETRA son vulnerables a los problemas, a los que se les ha dado el nombre TETRA:BURST. Brindan la posibilidad de que un adversario decodifique las comunicaciones en tiempo real o después del hecho, inserte mensajes, anonimice a los usuarios o cambie la clave de sesión a cero para participar en la interceptación del enlace ascendente.

Dos de los temas se consideran de vital importancia. La primera vulnerabilidad, identificada como CVE-2022-24401, se refiere a un ataque de descifrado de Oracle y es capaz de exponer la transmisión de texto, voz o datos. Debido a que el generador de flujo de claves Air Interface Encryption (AIE) depende del tiempo de la red, que se transmite abiertamente y sin cifrado, esto es posible.

La segunda falla, conocida como CVE-2022-24402, es una falla de ingeniería. Según los investigadores, el método de encriptación TEA1 “tiene una puerta trasera que reduce la clave original de 80 bits a un tamaño de clave que es trivialmente de fuerza bruta en el hardware del consumidor en minutos”.

CVE-2022-24404 es una vulnerabilidad de alta gravedad que surge de la falta de autenticación de texto cifrado en el AIE que permite un ataque de maleabilidad. CVE-2022-24403 es una vulnerabilidad de alta gravedad que permite identificar y rastrear identidades de radio debido a un diseño criptográfico débil. CVE-2022-24400 es una vulnerabilidad de baja gravedad que permite que la confidencialidad se vea parcialmente comprometida a través de un algoritmo de autenticación defectuoso. Estas tres vulnerabilidades son menos graves.

El equipo de Midnight Blue sostiene que la “puerta trasera”, como la llaman, es el resultado de elecciones intencionales realizadas durante la construcción del algoritmo. Es probable que esto se hiciera para facilitar la exportación de la tecnología de encriptación; De acuerdo con una serie de leyes y reglamentos, a veces es necesario reducir el nivel de seguridad.

Después de un procedimiento de divulgación extenso y encubierto financiado por la Fundación NLnet, Midnight Blue presentará sus resultados en la conferencia Black Hat en agosto.

En 1995, ETSI lanzó TETRA, que posteriormente fue utilizado por Motorola y Airbus. Debido a que hace uso de “criptografía secreta y propietaria”, establecer su seguridad puede ser difícil.

Los investigadores compraron una radio con tecnología TETRA de eBay, encontraron fallas en ella y extrajeron los cifrados criptográficos. Esto condujo al desarrollo de TETRA:BURST y el “paso de reducción secreta” en TEA1, que hizo posible decodificar las comunicaciones utilizando hardware económico.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad