En la primera parte de este tutorial le mostramos algunos hacks con ADB que se emplean en algunas etapas de pruebas de penetración o footprinting. ADB es especialmente funcional en dispositivos fabricados por compañías que usan chips ARM, sobre todo si el dispositivo es rooteado. Acorde a los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), si usa ADB en equipos no rooteados, simplemente no funcionará. A continuación, mostraremos algunos usos adicionales de ADB.

Eludir la pantalla de bloqueo de un smartphone

- Para las pruebas, estamos utilizando un Samsung I9060 con ROM flash de la versión Android 4.4 Kitkat. Configure su dispositivo móvil en la computadora

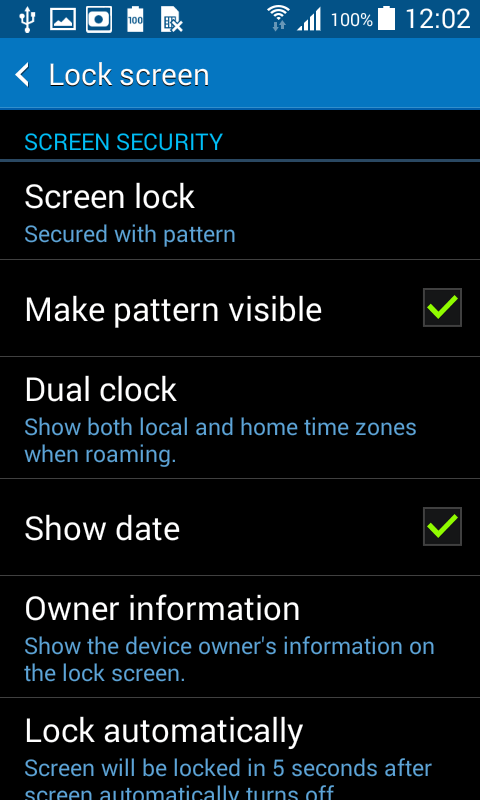

- Anteriormente hemos establecido el patrón de la pantalla de bloqueo. A continuación podemos ver que configuramos el bloqueo de pantalla con el uso del patrón

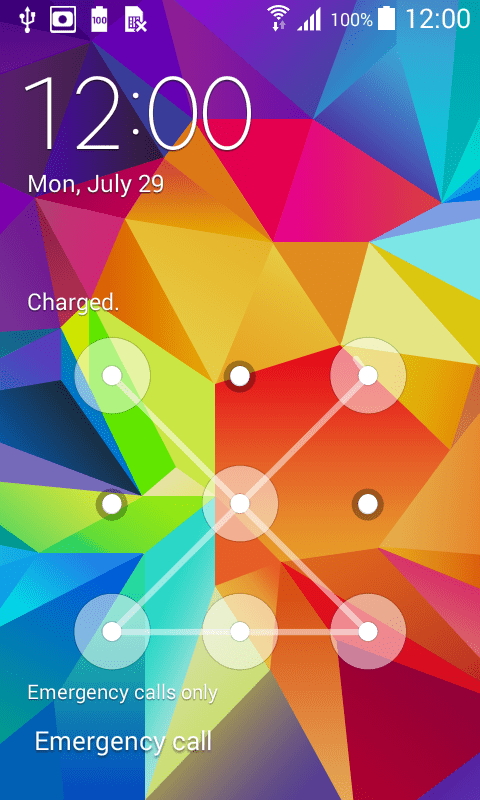

- A continuación observamos el patrón establecido

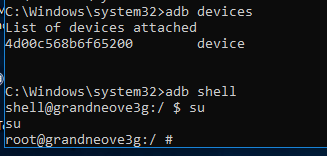

- Conecte el móvil a la computadora. Abra el CMD como administrador y escriba adb devices && adb shell

- Escriba su

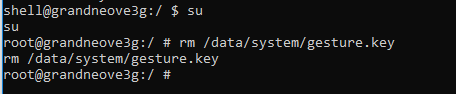

- Luego ejecute el comando rm /data/system/gesture.key

- Después de ejecutar el script anterior podrá desbloquear su dispositivo móvil con cualquier patrón. A continuación lo intentaremos con diferentes patrones

- Arriba puede ver que el móvil se desbloquea con diferentes patrones. En la pantalla de bloqueo en segundo plano se elimina el archivo de configuración de clave. Como eliminamos el archivo de configuración, el bloqueo de pantalla es solo una paleta que se ejecuta sin ningún archivo de configuración o código de blackend

- Si desarrolla alguna aplicación de Android, notará la paleta de Android en Android Studio. La paleta de estudio de Android contiene diferentes botones, vistas que se utilizan para diseñar cualquier aplicación de Android

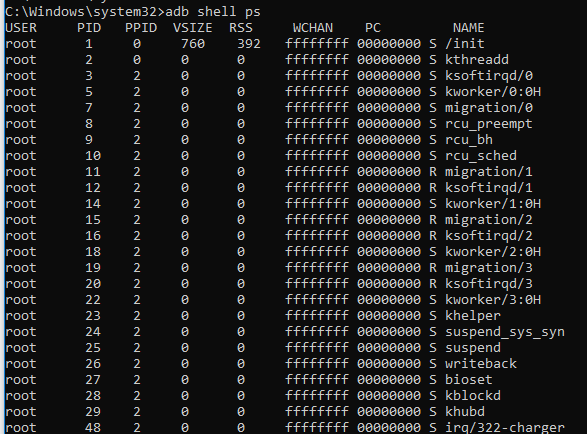

Listado de procesos en ejecución ADB

- Para enumerar procesos en ejecución con ID, escriba adb shell ps. El investigador de hacking ético del IICS dice que esto se puede usar para encontrar cualquier proceso de espionaje en dispositivos móviles Android

- Arriba se muestran los procesos en ejecución en el shell de Android enumerados con PID

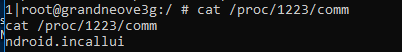

Obtener detalles de los procesos en ejecución

- Escriba cat/proc/1223/comm para enumerar el nombre del paquete instalado. Incellui es una aplicación incorporada de móviles Samsung. Acorde a los expertos en forense digital del IICS se puede usar para encontrar el nombre de una app de espionaje en el sistema Android

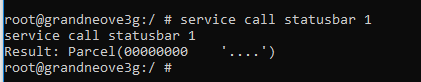

Desplegar la barra de estado con comandos ADB

- Escriba service call statusbar 1. Este comando llamará al servicio que maneja la barra de notificaciones

- Esta consulta desplegará la ventana de notificaciones del móvil

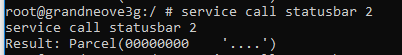

- Para devolver la barra de estado, escriba service call statusbar2

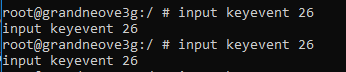

Despertar o poner a dormir el smartphone

- Escriba input keyevent 26

- Debe ingresar el mismo comando para despertar y para dormir la pantalla del dispositivo móvil

- Arriba verá que adb puede ayudar con varios comandos. Algunos comandos muestran los servicios en ejecución en los dispositivos móviles

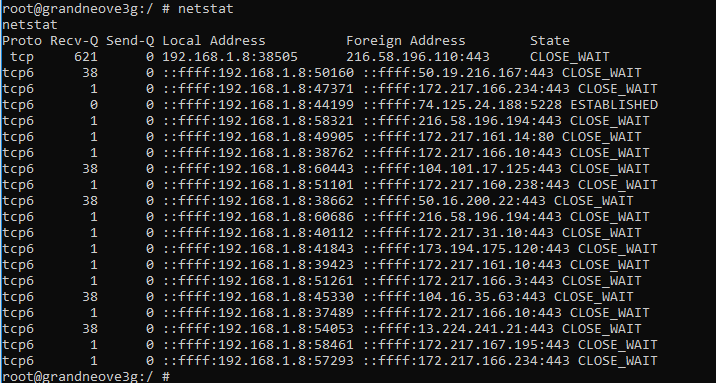

Ejecutar Netstat para mostrar las conexiones TCP

- Escriba netstat

- Este comando es realmente muy útil para encontrar conexiones sospechosas remotas y es parte de la mayoría de los cursos de hacking ético ofrecidos por el Instituto Internacional de Seguridad Cibernética (IICS)

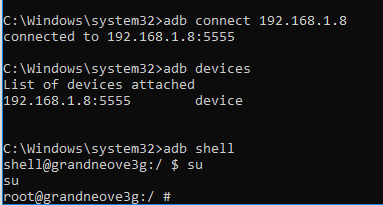

Usar ADB para conectarse inalámbricamente a un dispositivo móvil

- Para conectar su móvil de forma inalámbrica necesita conectar su computadora y su dispositivo móvil a la misma red

- Escriba adb connect <dirección IP del usuario>

- Después de conectarse de forma inalámbrica, puede ejecutar los comandos anteriores sin usar un cable USB

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad