Internet de las Cosas (IoT) es, probablemente, uno de los conceptos tecnológicos más utilizados en tiempos recientes, ya que tiene implementaciones en todo tipo de entornos, desde procesos industriales complejos hasta uso doméstico. Según especialistas en pentesting, la arquitectura IoT se puede dividir en 3 capas: hardware, comunicación o red e interfaces o servicios. En otras palabras, los tres elementos que componen un sistema IoT son hardware, protocolos y servicios de comunicación.

Acorde a los especialistas del Instituto Internacional de Seguridad Cibernética (IICS), una de las amenazas de seguridad más recientes está relacionada con los dispositivos IoT, pues los grupos de hacking malicioso se han dado cuenta que estos equipos no cuentan con las mejores medidas de seguridad, lo que los vuelve objetivos fáciles y perfectamente utilizables para el lanzamiento de otros ataques posteriores, incluyendo uso de botnets, distribución de malware y ataques de denegación de servicio (DoS).

La facilidad con la que estos ataques son lanzados ha forzado a la comunidad de la ciberseguridad y especialistas en pentesting a encontrar las mejores formas de prevenir el compromiso de estos dispositivos, algo especialmente complicado considerando la variedad de infraestructuras IoT, sistemas operativos y versiones de firmware. No obstante, sí existen opciones para fortalecer la seguridad de estas redes de forma práctica.

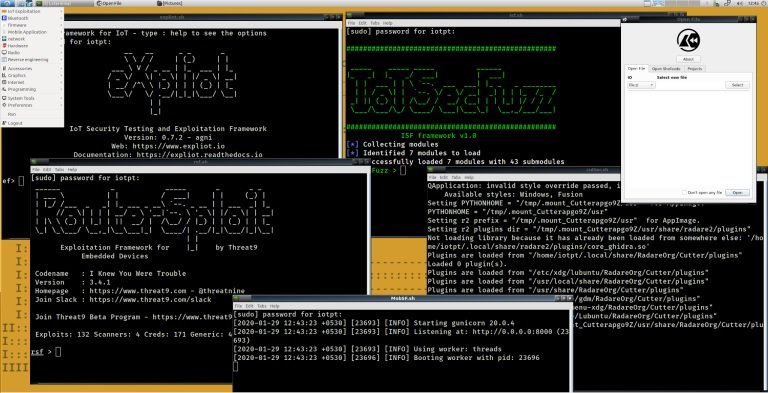

IoT-PT es una máquina virtual para el pentesting especialmente diseñada para dispositivos IoT, compuesta por marcos de explotación para IoT y herramientas de hacking Bluetooth, firmware de ingeniería inversa (automatizado y dinámico), análisis de aplicaciones iOS/APK y herramientas de seguridad en redes. La herramienta está disponible en GitHub.

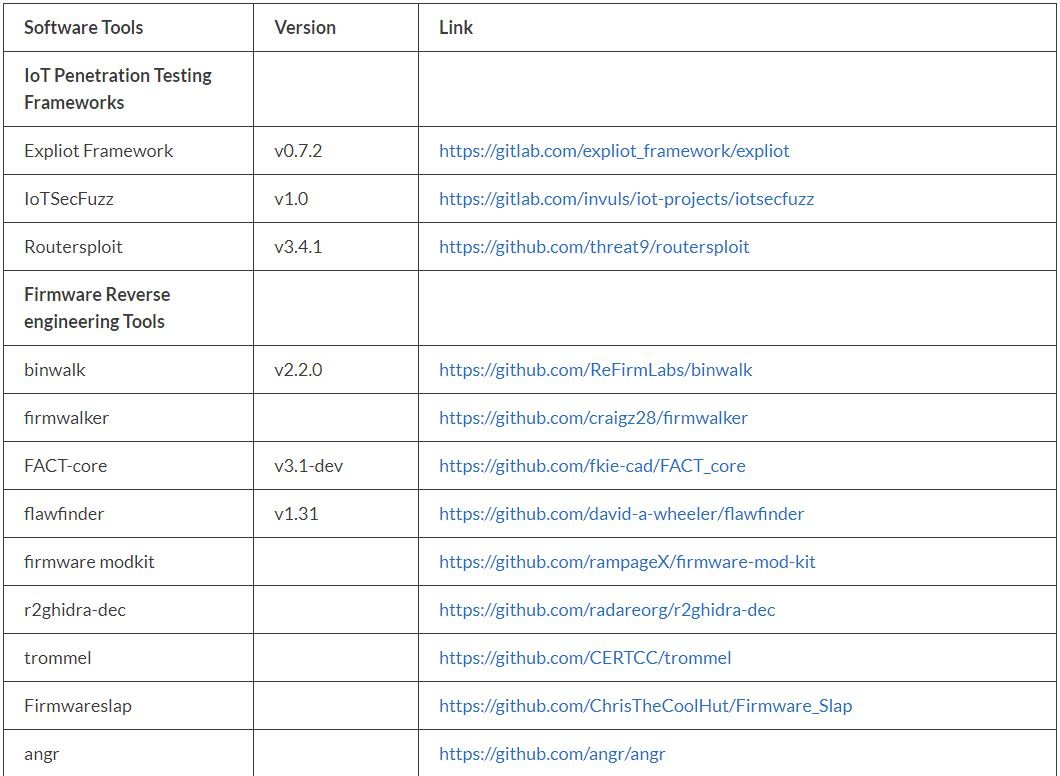

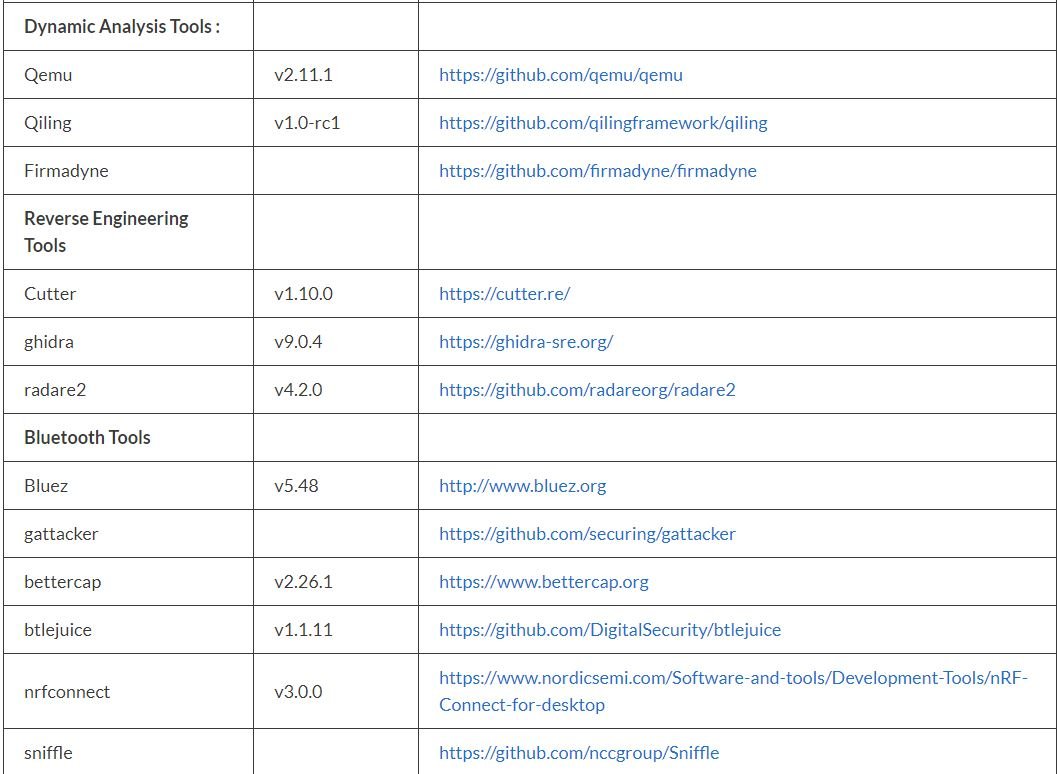

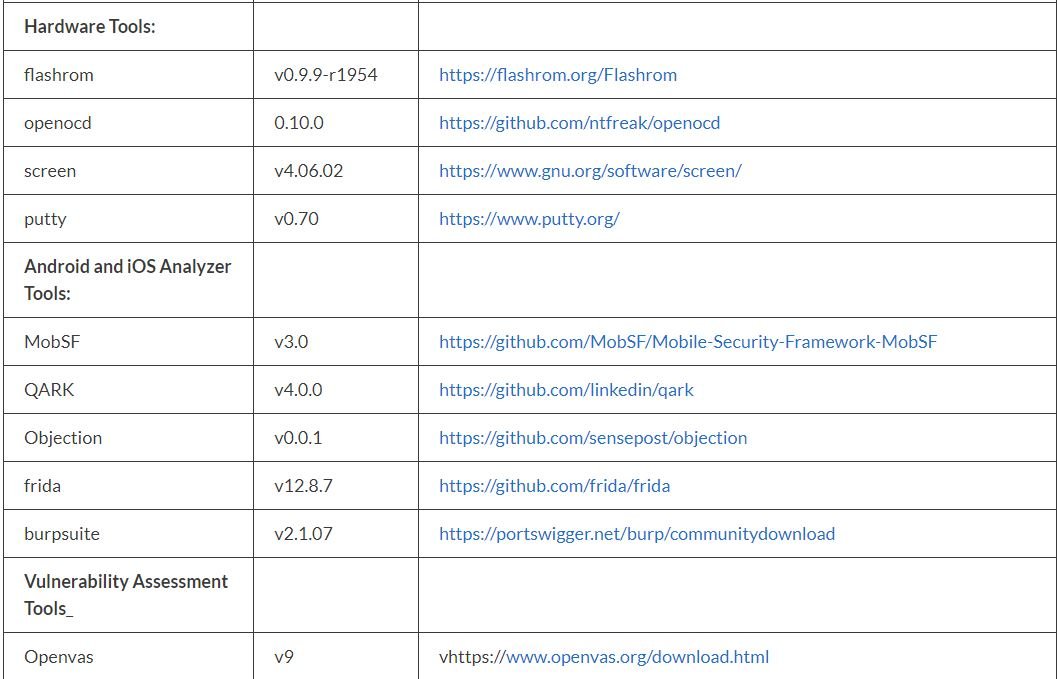

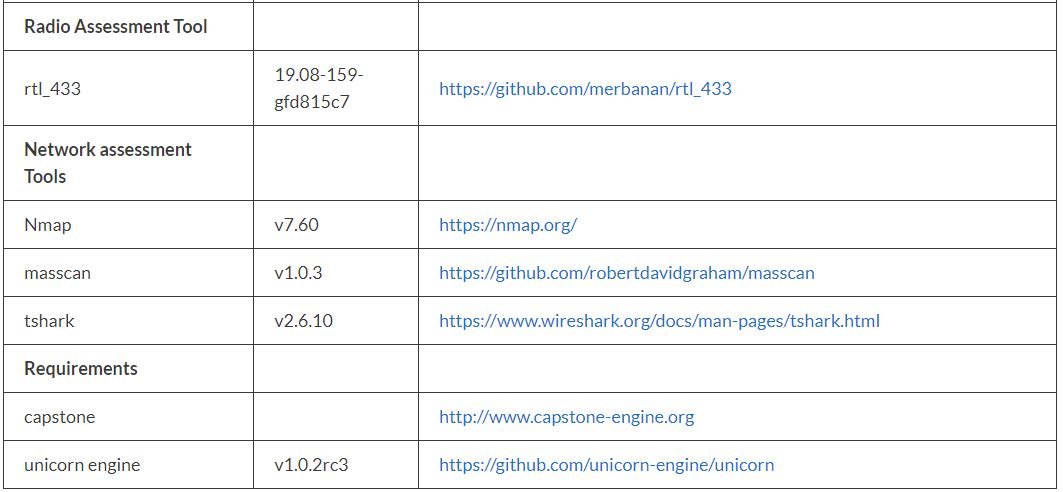

Según mencionan los expertos en pentesting, la siguiente lista muestra todas las herramientas incluidas en IoT-PT:

Antes de finalizar, le recordamos que este artículo fue elaborado con fines informativos y no debe ser tomado como un llamado a la acción. IICS no es responsable del mal uso que pueda darse a la información aquí contenida. Recuerde que el pentesting debe ser desplegado con fines legítimos y con previo consentimiento de los administradores del sistema analizado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad