El número de jailbreaks para dispositivos iOS ha disminuido notablemente durante los años más recientes, aunque siguen apareciendo; el mes pasado, por ejemplo, una falla en una actualización de Apple permitió lanzar un jailbreak para los modelos de iPhone más recientes. Ahora, un especialista en hacking ético ha anunciado un supuesto exploit funcional para hacer jailbreak permanente en cualquier iPhone entre el 4 y el iPhone X.

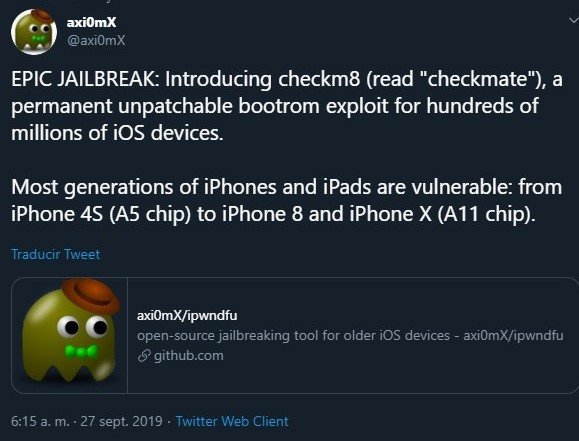

A través de Twitter, el usuario axi0mX publicó “checkm8”, su propio exploit de iPhone, mencionando que con algo más de trabajo, este exploit podría generar un jailbreak, por lo que podrían tratarse de una importante revelación.

“Este no es un jailbreak completo con Cydia, se trata solamente de un exploit”, menciona el experto en hacking ético. “Es posible usar checkm8 para volcar SecureROM, descifrar keybags con el motor AES y degradar un dispositivo para habilitar JTAG, lo que requiere hardware y software adicional”, menciona el experto anónimo.

Otras funciones del exploit también incluyen:

- Jailbreak y degradación de iPhone 3GS (nuevo bootrom)

- Modo DFU Pwned con steaks4uce exploit para dispositivos S5L8720

- Modo DFU Pwned con exploit limera1n para dispositivos S5L8920/S5L8922

- Modo DFU Pwned con exploit SHAtter para dispositivos S5L8930

- Volcar SecureROM en dispositivos S5L8920/S5L8922/S5L8930

- Volcado NOR en dispositivos S5L8920

- Flasheo NOR en dispositivos S5L8920

- Cifrado y descifrado de datos hexadecimales en un dispositivo conectado en modo DFU Pwned usando su clave GID o UID

Además, axi0mX destaca que su exploit no puede ser utilizado de forma remota, pues requiere conexión USB. Hace poco más de un año, durante el periodo de pruebas beta de iOS 12, Apple corrigió una vulnerabilidad ‘use-after-free’ crítica en el código USB de iBoot. Acorde a expertos en hacking ético, la falla sólo puede ser explotada vía USB y depende del acceso físico a los dispositivos; “No es posible explotarla de otra forma”, menciona el experto.

A pesar de que este parche que conduce al exploit es fácil de encontrar, el investigador señala que esta es una vulnerabilidad muy compleja de explotar en la mayoría de los dispositivos. “Al menos otros dos investigadores han encontrado la forma de explotar esta vulnerabilidad; encontrar el parche es relativamente sencillo, lo difícil es explotar la falla”, añade el experto.

En la página de GitHub donde está publicado el exploit, el experto menciona: “Actualmente la herramienta se encuentra en versión beta y en determinadas circunstancias podría bloquear un dispositivo. Intentará guardar una copia de los datos en NOR en la carpeta nor-backups antes de actualizar los nuevos datos a NOR, e intentará no sobrescribir los datos críticos en NOR que su dispositivo necesita para funcionar. Si algo sale mal, con suerte podrá restaurar la última versión de IPSW en iTunes y tratar de restablecer todas las funciones en su dispositivo, o usar copias de seguridad nor para restaurar NOR al estado original, pero no puedo proporcionar ninguna garantía”, añade el experto.

Debido a la complejidad que involucra tratar de crear este jailbreak permanente, especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) no recomiendan tratar de hacer funcionar este exploit, a menos que cuente con los conocimientos necesarios.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad