Según los últimos rumores sobre el caso de Apple y el FBI, la empresa israelí Cellebrite habría ayudado a obtener los datos del terminal del terrorista de San Bernardino. Analizamos qué papel juega en este asunto.

El pasado mes de febrero aquí en Malavida publicamos que una juez federal obligó a Apple a colaborar con el FBI. El objetivo de dicha colaboración era descifrar el iPhone 5C de uno de los terroristas que atentaron en San Bernardino (California) el 2 de diciembre de 2015. Este atentado se saldó con 14 muertos y 24 heridos de gravedad. El FBI quería conseguir acceso al teléfono para saber hasta qué punto el terrorista pudo haber estado influido por grupos radicales, y Apple —más en concreto Tim Cook— no estaba por la labor de facilitar el acceso a la información del terminal.

Según se ha podido saber gracias a Reuters, el FBI a día de hoy ya habría recibido ayuda para acceder a los datos del iPhone del terrorista. No está claro cómo lo habrían hecho, pero según la agencia de noticias el éxito de este hack habría dependido en gran medida de la empresa israelí Cellebrite.

Cellebrite, especialistas en extracción forense de datos

Si echamos un vistazo a la web oficial de Cellebrite esa es la conclusión más rápida a la que vamos a llegar. La empresa se fundó en 1999 en Israel, y cuenta con filiales en Estados Unidos y Alemania. Su producto estrella es el análisis forense de dispositivos móviles, para lo que crearon en 2007 una línea de productos conocida como Universal Forensic Extraction Device o UFED.

App Store en un iPhone 6

App Store en un iPhone 6

Estos productos de extracción de datos se venden sólo a gobiernos y organizaciones corporativas previamente aprobados. También cuenta con la cobertura más amplia de todo el mercado, y en junio de 2012 podía extraer datos de un total de 8.200 dispositivos.

Todo este volumen de aparatos incluyen PDAs, teléfonos móviles, navegadores GPS y tablets. UFED puede extraer, descifrar y analizar todo tipo de contenidos: contactos, mensajes de texto, registros de llamadas, números de serie electrónicos, números IMEI e información de localización de la tarjeta SIM.

Hoy por hoy, las técnicas de análisis de Cellebrite llegan hasta iOS, BlackBerry, Android, Symbian y Nokia BB5. Aseguran que han sido de los primeros en la industria del análisis forense móvil en haber conseguido entrar en distintos dispositivos inteligentes, incluyendo la extracción de la memoria flash de BlackBerry, el sorteo del bloqueo por patrón de Android y el descifrado de datos y descodificado de los navegadores TomTom.

BlackBerry tampoco se resiste a Cellebrite

BlackBerry tampoco se resiste a Cellebrite

¿Qué papel juega Cellebrite en el caso de Apple y el FBI?

¿Está realmente Cellebrite ayudando al FBI en el descifrado del iPhone 5C del terrorista? No tenemos forma de saberlo. Lo que sí se está manejando es rumorología pura y dura mezclada con especulación, o al menos es lo que se desprende del artículo de Reuters. Por otra parte, no podemos evitar ser escépticos con esta información.

Según se puede leer en NPR, la agencia federal estadounidense sólo ha comentado que no puede comentar nada sobre la identidad de terceras partes que les asistan. Según se recoge, Cellebrite habría comentado a otros medios que ha trabajado con el Departamento de Justicia de Estados Unidos, pero poco más.

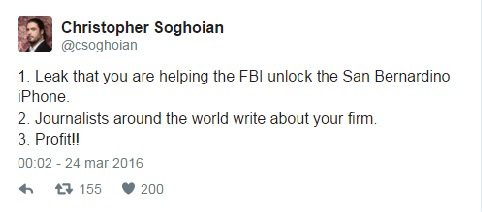

En un principio, se apuntó a que esto podría ser una maniobra publicitaria orquesada de manera brillante por la empresa israelí.

Y sin embargo, puede que sí exista algún tipo de información que pueda confirmar que Cellebrite colabora con el FBI. Según se publicó en BGR, se habría visto un contrato por más de 15.000 dólares que relaciona directamente a Cellebrite y a la agencia federal.

De lo que no tenemos constancia es de información acerca de los métodos usados por la agencia federal. Los abogados de Apple indicaron que les gustaría conocer el método que han seguido los federales para entrar en el iPhone, aunque hay una alta probabilidad de que el FBI decida mantener en secreto tanto la identidad de sus asistentes, como el método utilizado.

El clonado de chips podría haber sido la clave

Que no existan declaraciones oficiales sobre qué metodos se han usado no significa que no hayan surgido distintas teorías en torno a este aspecto. Hoy por hoy, la que más fuerza está cobrando es la del clonado de chips de memoria, también conocida como “trasplante”, según recogen en NPR. Lo que se hace es eliminar la capa de soldadura del chip NAND de la placa base del teléfono e insertarlo en un lector de chips específico.

A través de este lector se puede almacenar datos del chip de memoria y acerca del propio chip. Después esta información se copia en un archivo y se copia en otro dispositivo NAND similar. A partir de aquí, todo se basa en realizar ataques de fuerza bruta sin miedo a que la memoria dispare su método de protección automático que la borra por completo. Y en caso de que pase algo así, gracias al clonado tienen la posibilidad de transplantar el archivo tantas veces como sea necesario.

Esta misma tecnología es la que se utilizó en un centro comercial chino para ampliar la memoria de un iPhone de 16 GB a 128, y que se puede ver en el siguiente vídeo:

A partir de aquí, que cada uno saque sus propias conclusiones. No hay forma de saber si es una maniobra publicitaria o si Cellebrite realmente colabora con el FBI, sólo rumores. Lo que sí está claro es que Cellebrite tiene la tecnología necesaria para asistir a la agencia federal. Su reputación como empresa de análisis forense de datos móviles le precede, y si alguien puede romper el cifrado del iPhone sin la ayuda de Apple son ellos.

De hecho, vale la pena mencionar que la empresa israelí menciona en su página web de forma muy específica que tienen una “capacidad única” para desbloquear dispositivos iOS 8.X de una manera totalmente forense sin intervenir el hardware o riesgo de borrado de memoria. Curiosamente, no existe mención sobre si sus métodos también funcionan con iOS 9.X, que sería el sistema operativo del iPhone 5C del terrorista.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad