Hablar de un troyano que afecta a los sistemas operativos de los de Redmond no resulta para nada raro. Expertos en seguridad han detectado la presencia en Internet de una amenaza que esta afectando a los usuarios con este sistema operativo, registrando las pulsaciones realizadas en el teclado y tomando capturas de pantalla de forma periódica.

BackDoor.Apper es la amenaza que hace pocos días han detectado desde la empresa de seguridad Dr.Web. Indican que el malware se está distribuyendo sobre todo haciendo uso de correos electrónicos spam que contienen como archivo adjunto un Excel que es el encargado de realizar la descarga de la amenaza gracias a la inclusión de macros. Tal y como ya hemos mencionado en numerosas ocasiones, en las últimas versiones de Microsoft Office están desactivadas por defecto y es el usuario el que debe llevar a cabo su activación de forma manual, de ahí que los ciberdelincuentes busquen de alguna manera que este lo haga.

El código contenido se encarga de descargar un archivo comprimido, extraer el contenido y llevar a cabo la ejecución del instalador. También han detallado que la primera operación que realiza tras finalizar el proceso es la comunicación con el servidor de control remoto y el envío de información recopilada, sobre todo relacionada con el sistema operativo. Detalle del hardware del equipo, uso del disco duro en lo referido a almacenamiento o la dirección MAC del usuario forman parte de la información, utilizando esta última para generar el ID del dispositivo, ya que este formará parte a partir de ahora de una botnet.

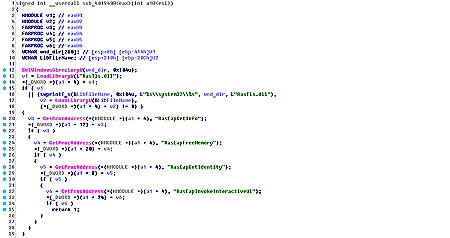

El troyano puede ejecutar código en el dispositivo

Además de todo lo mencionado con anterioridad, la amenaza puede llevar a cabo la descarga de archivos desde diferentes servidores y ejecutarlos, realizar inventario de los archivos existentes en el sistema de ficheros y proceder a su envío al servidor remoto. El troyano también es capaz de realizar capturas de pantalla y registrar las pulsaciones de teclado, sirviendo lo primero para asociar el registro de las teclas con las páginas web, permitiendo de esta forma determinar si se tratan de credenciales de acceso a algún servicio o solo texto que carece de relevancia.

Desde varias empresas de seguridad coinciden en que esta amenaza formaba parte de un kit utilizado en anteriores ocasiones para atacara entidades bancarias y empresas, pasando a ser reutilizado parte de su código para ahora afectar a usuarios particulares.

Por suerte para los usuarios la amenaza es detectada por la inmensa mayoría de soluciones de seguridad, aunque conviene rechazar este tipo de archivos cuando forman parte sobre todo de correos electrónicos cuyo remitente es deconodido o sospechoso.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad