La empresa ha lanzado un nuevo programa de recompensas para especialistas en hacking ético

La empresa ha lanzado un nuevo programa de recompensas para especialistas en hacking ético

Descripción del Programa

La seguridad informática de nuestros días depende de la comunicación colaborativa de identidad y datos de identidad dentro y a través de los dominios web. A menudo, la identidad digital de un cliente es la clave para acceder a servicios e interactuar a través de Internet. Empresas como Microsoft han invertido gran cantidad de recursos en la privacidad y seguridad de sus soluciones de identidad tanto de consumidores como de empresas.

Microsoft se preocupa por la creación, implementación, y mejora de las especificaciones relacionadas con la identidad de sus clientes para fortalecer la autenticación, seguridad de inicios de sesión, seguridad API, y otras tareas críticas, como parte de una comunidad de expertos en el cumplimiento de estándares, como los establecidos por OpenID Foundation. Como reconocimiento a ese compromiso con la seguridad del cliente, expertos en hacking ético del Instituto Internacional de Seguridad Cibernética informan sobre el Programa de Recompensas de Identidad de Microsoft.

Si usted es un investigador en seguridad y hacking ético y ha descubierto una vulnerabilidad en los servicios de identidad de Microsoft, la empresa apreciaría que el error le sea comunicado de manera privada, para así brindarles la oportunidad de solucionarla antes de publicar el reporte de los detalles técnicos. Más allá de su compromiso con la industria de los estándares de identidad, la empresa ha extendido su programa de recompensas para cubrir con los más altos estándares de identidad de seguridad.

Alcance del Programa

- windows.net

- microsoftonline.com

- live.com

- windowsazure.com

- activedirectory.windowsazure.com

- activedirectory.windowsazure.com

- office.com

- microsoftonline.com

- Microsoft Authenticator (Aplicaciones de iOS y Android)

Fuera de Alcance

- Reportes de herramientas o escaneos automáticos

- Problemas sin un impacto claro en la seguridad de identidad (como clickjacking en un sitio web estático), falta de encabezados de seguridad, o error de mensajes

- Políticas de contraseñas, correo electrónico y cuenta, como verificación de identidad por correo, enlaces expirados, o complejidad de la contraseña

- Errores de configuración de un servicio cometidos por el usuario, como la habilitación de acceso HTTP en el almacenamiento de la cuenta para permitir un ataque Man-in-the-Middle

- Vulnerabilidades en especificaciones no mencionadas de manera explícita

- Vulnerabilidades en implementaciones de productos o servicios de Microsoft no certificados

- Falta de encabezados de seguridad o indicadores de seguridad de cookies

- Divulgación de información del lado del servidor, como direcciones IP, nombres de servidores y rastros de pila

- Problemas de denegación de servicio

- Vulnerabilidades que requieran acciones improbables del usuario para ser explotadas

- Vulnerabilidades divulgadas públicamente conocidas por Microsoft y la comunidad de la seguridad informática en general

- Vulnerabilidades en aplicaciones web que sólo afecten a navegadores y complementos no compatibles

- No se aceptarán solicitudes que requieran manipulación de datos, acceso a la red o ataque físico contra las oficinas o centros de datos de Microsoft y/o ingeniería social contra la empresa, empleados o contratistas

- Evasión de autenticación de dos factores que requiera acceso físico a un dispositivo con sesiones iniciadas

- Acceso local a los datos de usuario cuando se opera un dispositivo móvil rooteado

¿Cómo se fija el monto de la recompensa?

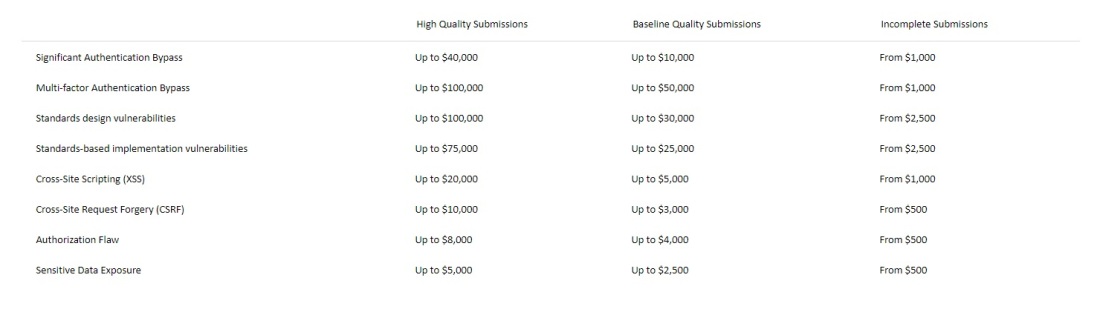

Las recompensas por los reportes que cumplan con las exigencias de este programa oscilarán entre los 500 hasta los 100 mil dólares. Los pagos más altos se entregarán basados en la calidad del reporte y el impacto en la seguridad de la vulnerabilidad. Se exhorta a los especialistas en hacking ético que participen en el programa a incluir tantos datos como sea posible en sus informes para una correcta estimación de precios. Regularmente, se entrega una menor recompensa entre más interacción con el usuario requiere la explotación de una vulnerabilidad.

- Si la empresa recibe múltiples reportes de diferentes fuentes para el mismo problema, la recompensa será entregada al primer reporte recibido

- El primer reporte externo recibido sobre un problema interno conocido recibirá hasta un 10% del monto de recompensa máximo

- Si un reporte duplicado provee a Microsoft de información previamente desconocida para la empresa, se pagará una suma diferencial al reporte duplicado

- Si un reporte es potencialmente elegible para múltiples programas de recompensas, el investigador recibirá sólo un pago, tomándose en cuenta la mayor recompensa posible

- Microsoft se reserva el derecho de rechazar cualquier reporte que, a consideración de la empresa, no cumpla con todos los requisitos estipulados previamente

Un reporte de alta calidad provee de información necesaria para los expertos en hacking ético al momento de reproducir, entender, y arreglar los problemas a la brevedad. Esto regularmente incluye información de respaldo, descripción del error, y una prueba de concepto. Microsoft reconoce que algunos problemas son extremadamente difíciles de reproducir y entender, esto será considerado al momento de calificar los reportes recibidos.

Muchos de los sitios de Microsoft comparten una plataforma en común. Por esto, una vulnerabilidad reportada en un dominio podría existir en otros dominios que compartan la misma plataforma. Por ejemplo, un problema reportado en account.microsoft.com podría estar presente exactamente de la misma forma en account.microsoft.com.uk, por lo que la vulnerabilidad sería corregida de la misma manera en ambos casos. Microsoft solicita a los expertos en hacking ético que participen en el programa que se tomen el tiempo necesario para confirmar esto, para de este modo incluir en el reporte otras posibles localizaciones del mismo error en lugar de enviar múltiples reportes. En esos casos, el primer reporte recibido será considerado como un solo reporte de error, mientras que el resto serán considerados como duplicados.

Métodos de Investigación de Seguridad Prohibidos

Los siguientes métodos de investigación se considerarán prohibidos dentro de este programa:

- Intentos de phishing o cualquier otra forma de ingeniería social contra los empleados de Microsoft. El alcance de este programa está limitado al reporte de vulnerabilidades técnicas en los servicios en línea de Microsoft especificados

- Cualquier tipo de prueba de denegación de servicio

- Realizar análisis automatizado de servicios que generen cantidades significativas de tráfico

- Ganar acceso a cualquier información que no le pertenezca por completo

Aún con estas restricciones, Microsoft se reserva el derecho de responder a cualquier acción en sus redes que parezca maliciosa.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad