Un kit de exploits, como su propio nombre indica, es un paquete en el que se incluyen una serie de programas diseñados para aprovechar vulnerabilidades en el sistema operativo o en distintas aplicaciones instaladas en este de manera que el atacante pueda tomar el control del sistema o instalar software no deseado, por ejemplo. Estos kits de exploits no son nada nuevo, sin embargo, recientemente, han ganado una gran popularidad entre los piratas informáticos.

Los primeros kits de exploits fueron registrados en 2006, sin embargo, eran herramientas muy complejas y complicadas de utilizar, solo para hackers profesionales y piratas informáticos expertos. Sin embargo, año tras año, estos kits han ido mejorando, haciéndose más completos y, sobre todo, sencillos de utilizar para todos los usuarios, lo que ha hecho que, poco a poco, hayan ganado una popularidad más que considerable, peligrosa.

Como hemos dicho, una de las razones por las que estos kits han ganado mucha popularidad es por su facilidad de uso. A diferencia de los primeros kits, estos pueden explotar cualquier vulnerabilidad en unos segundos, evitando tener que conocer complejos comandos y permitiendo, casi a cualquiera, hacer uso de ellos para sus propios fines. Además, los principales kits actuales incluyen una completa documentación que cualquiera que tenga dudas sobre su funcionamiento puede consultar libremente.

En segundo lugar, estos kits han pasado de ser herramientas diseñadas para explotar vulnerabilidades muy concretas a tener un gran número de exploits diferentes de manera que permita a los usuarios aprovechar prácticamente cualquier vulnerabilidad conocida, y algunas incluso de día cero, sin conocer ni solucionar, tanto en Windows como en otros programas instalados en este sistema operativo. Además, estos kits se actualizan con mucha frecuencia, lo que garantiza que sus usuarios siempre van a tener una puerta de acceso funcional en los ordenadores que infectan.

La tercera de las razones es el gran número de usos prácticos que se pueden dar a estos kits de exploits. Por ejemplo, un kit, además de tener las dos propiedades anteriores, cuenta con la posibilidad de instalar prácticamente cualquier tipo de malware, como ransomware, troyanos bancarios, troyanos RAT, gusanos, etc que, a la vez que explotan el fallo, infectan el ordenador.

Los principales kits de exploits son muy sencillos de conseguir

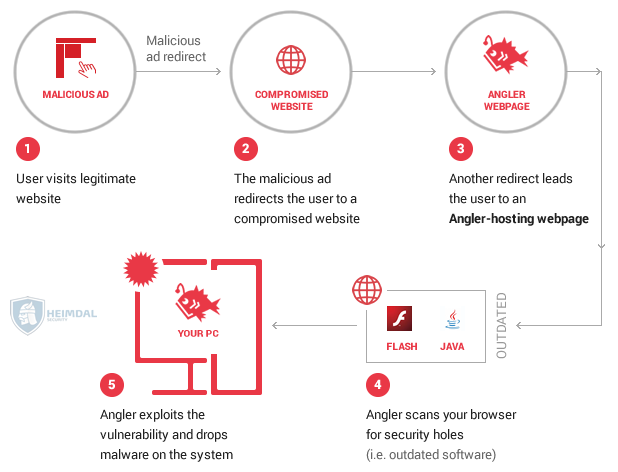

Existen muchos kits de exploits diferentes, tanto de pago como gratuitos. Si hubiera que hablar de los dos más conocidos y utilizados sin duda hablaríamos de Angler, quien cuenta con el mayor número de exploits para diferentes vulnerabilidades, 26, y Nuclear Exploit Kit, que cuenta con 19 exploits totalmente funcionales hoy en día.

Cómo protegernos de los kits de exploits

Como ya hemos explicado, los exploits se utilizan para explotar vulnerabilidades en Windows y las aplicaciones instaladas en él, por lo que la principal medida de protección contra este tipo de malware es tener siempre actualizado nuestro sistema operativo y las aplicaciones instaladas. De esta manera, las vulnerabilidades conocidas quedarán solucionadas y, si uno de estos kits intenta infectarnos, no podrá.

Además, Windows 10 cuenta con medidas de protección contra este tipo de aplicaciones (antes conocida como EMET) que controla los procesos de la memoria y evita que estas aplicaciones maliciosas tomen el control de procesos no legítimos.

Por último, un software antivirus actualizado, así como una herramienta anti-exploits, como la de Malwarebytes, nos ayudarán a tener más capas de seguridad adicionales frente a estas amenazas.

Fuente: https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad