En un test de penetración los pasos a seguir son: reconocimiento, descubrimiento, explotación y presentación de informes. Es importante entender la diferencia entre el reconocimiento y descubrimiento. Reconocimiento es el uso de fuentes abiertas para obtener información sobre un objetivo, comúnmente conocido como “reconocimiento pasivo”. Descubrimiento, comúnmente conocido como “reconocimiento activo”, se produce cuando los paquetes se envían de forma explícita a la red objetivo en un intento por “descubrir” vulnerabilidades. Este es el primer paso de todo el proceso, que muchos pentester nóveles lo obvian. El reconocimiento proporciona bases firmes para un ataque eficaz y satisfactorio. Al invertir tiempo para encontrar tanto como sea posible sobre el objetivo antes de lanzar los ataques, se tendrá un mejor enfoque para los esfuerzos y un menor riesgo de detección.

Las labores típicas en el reconocimiento son:

- Registros Whois que apunta hacia servidores DNS.

- Identificación de máquinas involucradas en la aplicación (Direcciones IP, Nombres de hosts). Transferencias de Zona conteniendo información detallada sobre nombres de host.

- Buscar en fuentes de información externa como Google u otros motores de búsqueda, Redes Sociales y Listas de Correo, Blogs y diversos sitios webs.

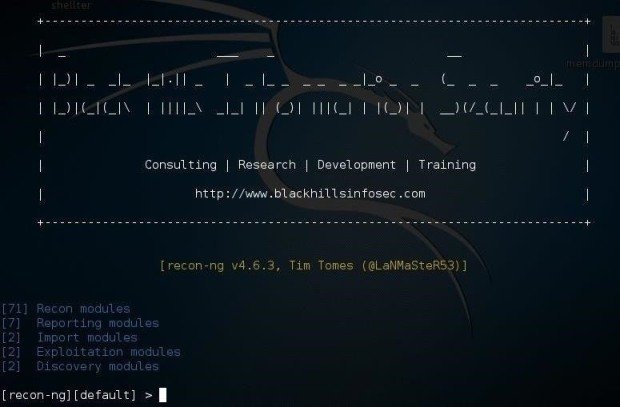

Recon-ng es una herramienta de reconocimiento de información de dominios de Internet escrito en Python. Una herramienta muy completa con: módulos independientes, interacción con de base de datos, con funciones intuitivas y ayuda interactiva. Recon-ng proporciona un potente entorno de código abierto basado web para reconocimiento de información de dominios.

Recon-ng tiene una apariencia similar a la Metasploit Framework, lo que permite una rapida adaptación a la herramienta. Sin embargo, es muy diferente, Recon-ng no pretende competir, ya que está diseñado exclusivamente para la reconocimiento de dominios basado en la web.

Recon-ng es completamente modular y hace que sea fácil incluso para los mas novatos desarrolladores de Python aportar cambios o personalizaciones. Cada módulo es una subclase de la clase “módulo”, la clase “módulo” es un intérprete de comandos personalizado equipado con una funcionalidad integrada que proporciona interfaces sencillas para tareas comunes tales como: la estandarización de la producción, la interacción con bases de datos, las peticiones web y la gestión de claves de la API.

Características principales de Recon-ng:

- Permite crear y compartir módulos personalizados que no se fusionan en la rama principal de la estructura. Con el fin de permitir el uso de estos módulos sin interferir con el paquete instalado, permitiendo el uso de un árbol de módulo personalizado colocado en el directorio “home” del usuario. Los módulos se organizan para facilitar el flujo de un test de penetración, con ramas y módulos independientes dentro del árbol módulo, para cada paso de la metodología: reconocimiento, descubrimiento, explotación y presentación de informes.

- Posee comandos “help” y “show” para familiarizarse con los comandos y las opciones de la herramienta, proporcionado ayuda y modo de empleo.

- El comando “search” proporciona la capacidad de buscar los nombres de todos los módulos cargados y presentarlos al usuario. El comando “search” puede ser muy útil en la determinación de qué hacer a continuación, con la información que ha sido generada o la identificación de lo que se requiere para obtener la información deseada.

- Posee espacios de trabajo que ayudan a los usuarios realizar múltiples tareas simultáneas sin tener que configurar repetidamente opciones o bases de datos globales. Toda la información para cada área de trabajo se almacena en su propio directorio. Cada área de trabajo consiste en su propia instancia de la base de datos de Recon-ng, con un archivo de configuración para el almacenamiento de: las opciones de configuración, los informes de los módulos así como cualquier información que se recoge de otros módulos.

- Permite realizar copia de seguridad de los datos en los puntos importantes durante el proceso de reconocimiento, que ayudan a prevenir la pérdida o corrupción de datos debido a un comportamiento inesperado de los recursos. El comando “snapshots” ofrece a los usuarios la capacidad de copia de seguridad y restaurar instantáneas de la base de datos.

Fuente:https://www.gurudelainformatica.es/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad