Tras la revelación de una falla grave en Microsoft Power Platform, los investigadores en el campo de la seguridad de la información recomiendan a los usuarios de Azure Active Directory (AD) que estén atentos a las URL de respuesta abandonadas. Para ser más precisos, los investigadores descubrieron una dirección URL de respuesta no utilizada dentro de una aplicación Azure Active Directory que estaba asociada con Power Platform de código bajo.

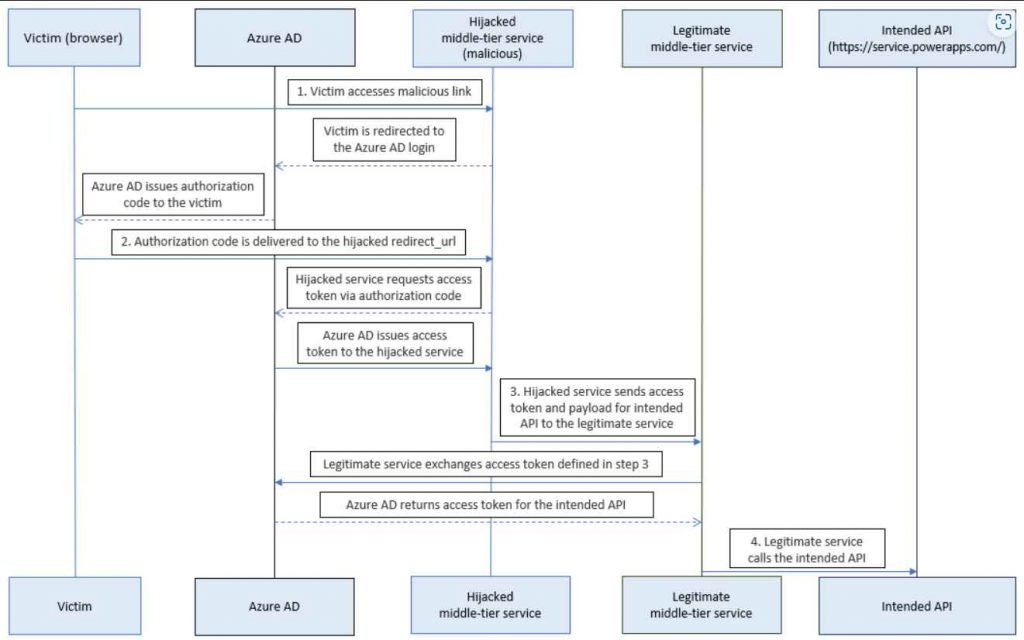

Los atacantes tienen el potencial de utilizar la URL para redirigir códigos de autorización a ellos mismos y luego intercambiarlos por tokens de acceso. Después de eso, el actor de la amenaza podría obtener un mayor acceso utilizando la API de Power Platform a través de un servicio de nivel medio.

El término “URL de respuesta”, que es sinónimo del término “URI de redireccionamiento”, describe el sitio al que el servidor de autorización envía al usuario después de que la aplicación se haya aprobado exitosamente y se le haya proporcionado un código de autorización o un token de acceso. . Era factible ponerse en contacto con la API de Power Platform a través de un servicio de nivel medio y alterar los parámetros del entorno, según Secureworks CTU, que descubrió una URL de respuesta de la aplicación Dynamics Data Integration abandonada conectada con el perfil de Azure Traffic Manager.

Los usuarios tienen la capacidad de administrar entornos, modificar los parámetros del entorno y consultar el uso de la capacidad mediante la API de Power Platform. Debido a esto, los actores de amenazas que buscan acceso privilegiado centrarán su atención en él como objetivo principal.

Esto podría haberse utilizado en un escenario de ataque hipotético para obtener el rol de administrador del sistema para una entidad de servicio existente, enviar solicitudes para destruir un entorno y hacer un uso indebido de Azure AD Graph API para recopilar información sobre el objetivo con el fin de realizar el seguimiento. sobre operaciones.

Sin embargo, esto depende de la posibilidad de que una víctima haga clic en un enlace malicioso. Si esto ocurre, el código de autorización que genera Microsoft Entra ID al iniciar sesión se enviará a una URL de redireccionamiento que ha sido asumida por el actor de la amenaza.

Secureworks emitió una advertencia de que los atacantes potenciales que conocen el funcionamiento interno de la API de administración de Power Platform probablemente podrían diseñar más escenarios de ataque.

Al final, Microsoft solucionó rápidamente el problema eliminando la URL de respuesta abandonada problemática de la aplicación Azure AD.

Sin embargo, Secureworks recomendó a los administradores de seguridad que controlen minuciosamente las URL de respuesta utilizadas por sus aplicaciones de Azure AD para evitar un escenario de ataque similar al que se mostró anteriormente.

Después de que la vulnerabilidad se revelara responsablemente el 5 de abril de 2023, Microsoft proporcionó una actualización al día siguiente que la solucionó, resolviendo así el problema. La empresa también lanzó una aplicación de código abierto que otras empresas pueden utilizar para buscar URL de respuesta abandonadas.

“Las organizaciones no pueden mitigar directamente este problema ya que la aplicación identificada es administrada por el proveedor”, llega a la conclusión del informe. “La única opción disponible para usted es eliminar el principal del servicio, lo que le impedirá hacer cualquier uso legal de la aplicación. Recomendamos encarecidamente estar atento a las URL de respuesta obsoletas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad