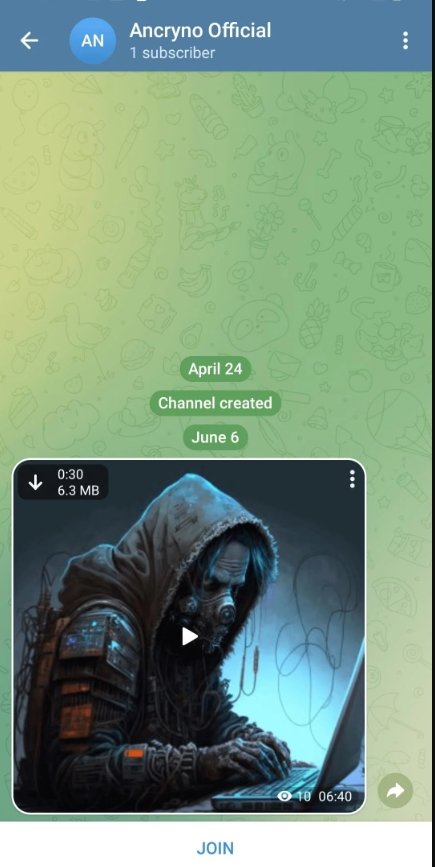

En una importante revelación de ciberseguridad, se ha descubierto una vulnerabilidad de día cero en la aplicación de mensajería Telegram para Android, denominada ‘EvilVideo’, que permite a los atacantes enviar cargas útiles APK maliciosas de Android disfrazadas de archivos de vídeo. Este exploit, que ha sido parcheado recientemente, planteaba una grave amenaza para millones de usuarios de Telegram en todo el mundo.

La vulnerabilidad fue descubierta por investigadores de ciberseguridad que descubrieron que los actores de amenazas podían crear archivos APK maliciosos que aparecían como archivos de video dentro de la aplicación Telegram . Cuando los usuarios intentaron reproducir estos videos, se les pidió que abrieran el archivo en una aplicación externa, lo que provocó la instalación del APK malicioso y comprometió potencialmente el dispositivo del usuario.

La vulnerabilidad de día cero ‘EvilVideo’ de Telegram permitió a los atacantes enviar archivos APK de Android disfrazados de archivos de vídeo. Esta explotación se debió principalmente a una validación de archivos insuficiente y al manejo inadecuado de los archivos multimedia dentro de la aplicación Telegram para Android.

Proceso de explotación:

- Elaboración del APK malicioso:

- Modificación del encabezado del archivo: los atacantes crearon un archivo APK malicioso modificando su encabezado y metadatos para imitar los de un archivo de video legítimo. Esto implica alterar la extensión del archivo y ajustar la información del encabezado para que el archivo APK aparezca como un formato de video común como MP4 o AVI.

- Incrustación de código malicioso: el archivo APK estaba integrado con cargas útiles maliciosas, que podían ir desde software espía hasta ransomware. Esta carga útil fue diseñada para ejecutar acciones específicas una vez instalada en el dispositivo de la víctima.

- Disfrazar la carga útil maliciosa:

- Manipulación de metadatos de archivos: los atacantes manipularon los metadatos del archivo para garantizar que la inspección inicial del archivo de Telegram no marcara el archivo como sospechoso. Esto incluyó cambiar el tipo MIME y la extensión del archivo a aquellos asociados con archivos de video.

- Creación de una apariencia engañosa: el archivo fue nombrado y presentado de una manera que no despertaría sospechas inmediatas por parte del usuario. Por ejemplo, podría llamarse “video_vacaciones.mp4” para que aparezca como un video inocente.

- Entrega del APK malicioso a través de Telegram:

- Envío del archivo: el atacante envió el archivo APK disfrazado al objetivo mediante Telegram. La vulnerabilidad en el manejo de archivos de Telegram permitió que la aplicación aceptara y presentara el archivo como un video.

- Interacción inicial del usuario: el destinatario ve el archivo como un vídeo e intenta reproducirlo en Telegram. La aplicación, al reconocer el archivo como un vídeo, intenta reproducirlo pero falla debido a su verdadera naturaleza APK.

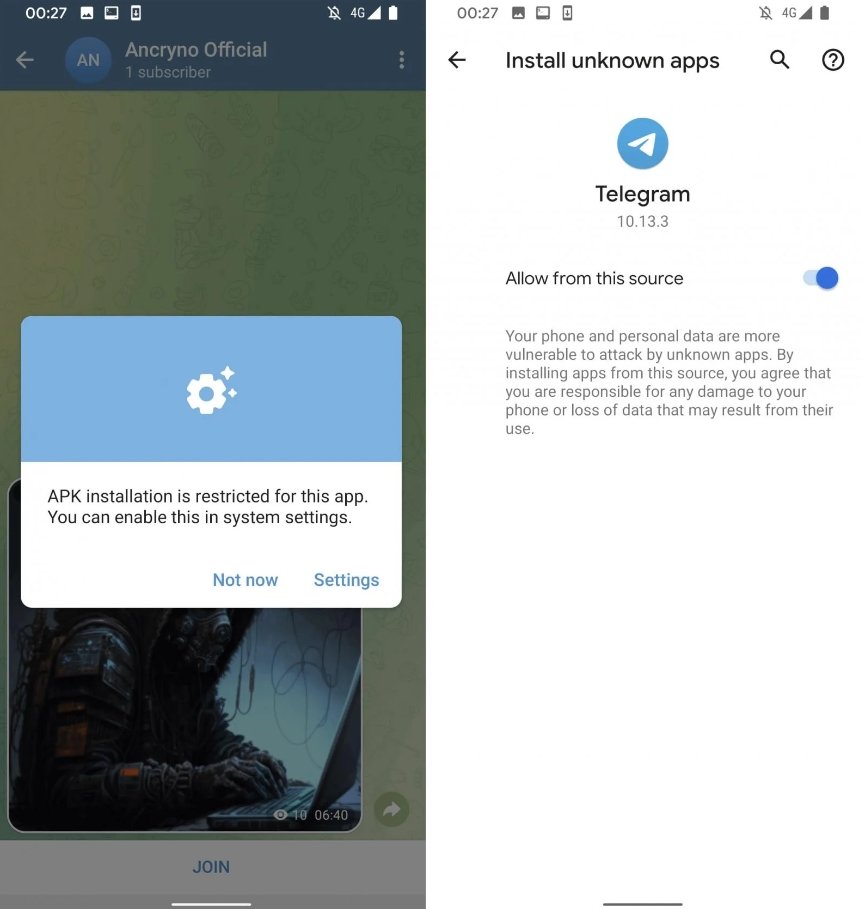

- Activando el exploit:

- Aviso de error: cuando el usuario intenta reproducir el “video”, Telegram muestra un mensaje de error que indica que el video no se puede reproducir dentro de la aplicación. Luego solicita al usuario que abra el archivo utilizando una aplicación externa.

- Ejecutar el APK malicioso: si el usuario acepta abrir el archivo externamente, el controlador de archivos del sistema operativo procesa el archivo como un APK y lo ejecuta. Esto da como resultado la instalación de la carga útil maliciosa en el dispositivo.

- Acciones Post-Explotación:

- Ejecución de carga útil: una vez instalado, el APK malicioso puede realizar diversas actividades dañinas según la intención del atacante. Esto podría incluir la exfiltración de datos personales, el cifrado de archivos para pedir un rescate o la creación de puertas traseras para una mayor explotación.

- Mantenimiento de la persistencia: el malware también puede establecer persistencia en el dispositivo, asegurando que permanezca activo incluso después de reiniciarlo o intentar eliminarlo.

Detalles técnicos del exploit:

- Falsificación de metadatos y encabezados de archivos: al alterar el encabezado y los metadatos del archivo, los atacantes podrían eludir las comprobaciones superficiales de validación de archivos de Telegram.

- Manipulación del tipo MIME: cambiar el tipo MIME a formatos de video como “video/mp4” indujo a Telegram a tratar el archivo APK como un video.

- Explotación de manejo de errores: aprovechando el mecanismo de aviso de error, los atacantes guiaron a los usuarios para ejecutar el archivo APK utilizando aplicaciones externas, donde el sistema operativo Android revelaría y ejecutaría la naturaleza real del archivo.

Mitigación y Prevención:

- Validación de archivos mejorada: el parche de Telegram implicó la implementación de procesos de validación de archivos más estrictos, asegurando que los archivos se verificaran minuciosamente antes de ser aceptados como archivos multimedia.

- Educación del usuario: educar a los usuarios sobre los riesgos de abrir archivos desconocidos y la importancia de verificar la fuente de los medios recibidos puede reducir la probabilidad de que dichos exploits tengan éxito.

- Software de seguridad: el uso de aplicaciones de seguridad sólidas que pueden detectar y bloquear APK maliciosos, incluso cuando están disfrazados de archivos multimedia, agrega una capa adicional de protección.

Mejores prácticas para los usuarios:

- Mantenga las aplicaciones actualizadas:

- Asegúrese siempre de que las aplicaciones, especialmente aquellas que manejan información o medios confidenciales, estén actualizadas a las últimas versiones para beneficiarse de parches y mejoras de seguridad.

- Tenga cuidado con archivos desconocidos:

- Evite abrir archivos de fuentes desconocidas o que no sean de confianza. Tenga especial cuidado con los archivos multimedia que solicitan la ejecución de aplicaciones externas.

- Emplear soluciones de seguridad:

- Utilice un software de seguridad sólido para detectar y mitigar amenazas potenciales. Esto incluye programas antivirus y escáneres de malware que pueden identificar y bloquear APK maliciosos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad