En un test de penetración los pasos a seguir son: reconocimiento, descubrimiento, explotación y presentación de informes. Es importante entender la diferencia entre el reconocimiento y descubrimiento. Reconocimiento es el uso de fuentes abiertas para obtener información sobre un objetivo, comúnmente conocido como “reconocimiento pasivo”. Descubrimiento, comúnmente conocido como “reconocimiento activo”, se produce cuando los paquetes se envían de forma explícita a la red objetivo en un intento por “descubrir” vulnerabilidades. Este es el primer paso de todo el proceso, que muchos pentester nóveles lo obvian. El reconocimiento proporciona bases firmes para un ataque eficaz y satisfactorio. Al invertir tiempo para encontrar tanto como sea posible sobre el objetivo antes de lanzar los ataques, se tendrá un mejor enfoque para los esfuerzos y un menor riesgo de detección.

Las labores típicas en el reconocimiento son:

- Registros Whois que apunta hacia servidores DNS.

- Identificación de máquinas involucradas en la aplicación (Direcciones IP, Nombres de hosts). Transferencias de Zona conteniendo información detallada sobre nombres de host.

- Buscar en fuentes de información externa como Google u otros motores de búsqueda, Redes Sociales y Listas de Correo, Blogs y diversos sitios webs.

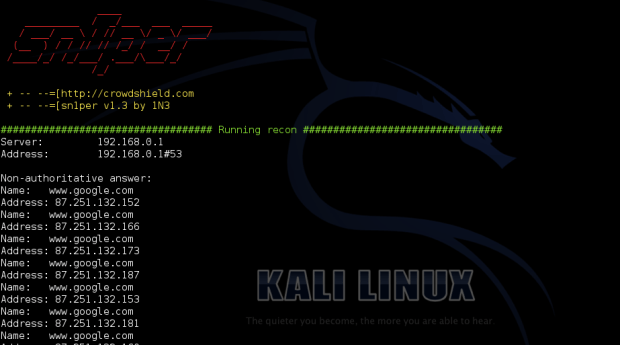

Sn1per es un escáner automatizado que se puede utilizar en la fase de reconocimiento de un test de penetración para enumerar y buscar vulnerabilidades.

Entre las principales caracteristicas de Sn1per destaca:

- Realiza automáticamente el reconocimiento básico (whois, ping, DNS, etc.).

- Lanza automáticamente consultas Google Hacking contra un dominio de destino.

- Enumera automáticamente los puertos abiertos a través del escaneo de puertos Nmap.

- Realiza automáticamente: fuerza bruta de subdominios, reúne información de DNS y comprueba las transferencias de zona.

- Comprueba automáticamente el secuestro del subdominio.

- Ejecuta automáticamente guiones NMap dirigidos contra puertos abiertos.

- Ejecuta automáticamente los módulos de exploración y aprovechamiento de Metasploit.

- Escanea automáticamente todas las aplicaciones web en busca de vulnerabilidades comunes.

- Realiza taque de fuerza bruta automáticamente a todos los servicios abiertos.

- Probar automáticamente el acceso FTP anónimo.

- Automáticamente ejecuta WPScan, Arachni y Nikto para todos los servicios web.

- Enumera automáticamente las acciones de NFS.

- Prueba automáticamente el acceso LDAP anónimo.

- Enumerar automáticamente cifrados SSL/TLS, protocolos y vulnerabilidades.

- Enumerar automáticamente cadenas de comunidad SNMP, servicios y usuarios.

- Realiza una lista automática de usuarios y recursos compartidos SMB, compruebe sesiones NULL y explota la vulnerabilidad MS08-067.

- Explota automáticamente las vulnerabilidades de los servidores: JBoss, Java RMI y Tomcat.

- Prueba automáticamente servidores abiertos X11.

- Auto-pwn agregado para Metasploitable, ShellShock, MS08-067 y Tomcat.

- Realiza una enumeración de alto nivel de múltiples hosts y subredes.

- Se integra automáticamente con Metasploit Pro, MSFConsole y Zenmap.

- Recoge automáticamente capturas de pantalla de todos los sitios web.

- Permite crear espacios de trabajo individuales para almacenar toda la salida de escaneo

Sn1per tiene los siguientes modos de trabajo:

- REPORT: muestra todos los resultados en texto. Para habilitar la generación de informes, agregue ‘informe’ a cualquier modo o comando de Sn1per.

- STEALTH: enumera rápidamente los objetivos individuales utilizando escaneos no intrusivos para evitar el bloqueo de WAF/IPS.

- DISCOVER: analiza todos los hosts en una subred/CIDR (es decir, 192.168.0.0/16) e inicia un escaneo de Sn1per contra cada host. Útil para escaneos de red interna.

- PORT: explora un puerto específico en busca de vulnerabilidades. Los informes no están disponibles actualmente en este modo.

- FULLPORTONLY: realiza un escaneo de puertos completo y guarda los resultados en XML.

- WEB: agrega escaneos completos de aplicaciones web automáticas a los resultados (puerto 80 tcp y 443 tcp solamente). Ideal para aplicaciones web, pero puede aumentar significativamente el tiempo de escaneo.

- WEBPORThttps: inicia una exploración completa de la aplicación web HTTP en un host y puerto específicos.

- WEBPORTHTTPS: inicia un análisis completo de la aplicación web HTTPS en un host y puerto específicos.

- NOBRUTE: inicia un escaneo completo contra un host/dominio objetivo sin servicios de fuerza bruta.

- AIRSTRIKE: enumera rápidamente los puertos/servicios abiertos en múltiples hosts y realiza una toma de huellas digitales básica. Para usar se debe especificar la ubicación completa del archivo que contiene todos los hosts, las IP que deben escanearse y ejecutar “./sn1per /full/path/to/targets.txt airstrike” para comenzar a escanear.

- NUKE: Inicia una auditoría completa de múltiples hosts especificados en un archivo de texto Ejemplo de uso: “./sniper/pentest/loot/targets.txt nuke”.

- LOOT: organiza y muestra automáticamente la carpeta de resultados en su navegador y abre Metasploit Pro y Zenmap GUI con todos los resultados de escaneo de puertos. Para ejecutar, se escribe ‘sniper loot’.

- UPDATE: busca actualizaciones y actualizaciones de todos los componentes utilizados por francotiradores.

Fuente:https://www.gurudelainformatica.es/2018/01/escaner-automatizado-para-fase-de.html

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad