La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA, por sus siglas en inglés) ha publicado un script para recuperar servidores VMware ESXi encriptados por los recientes ataques generalizados de ransomware ESXiArgs.

A partir del viernes pasado, los servidores VMware ESXi expuestos fueron objeto de un ataque generalizado de ransomware ESXiArgs.

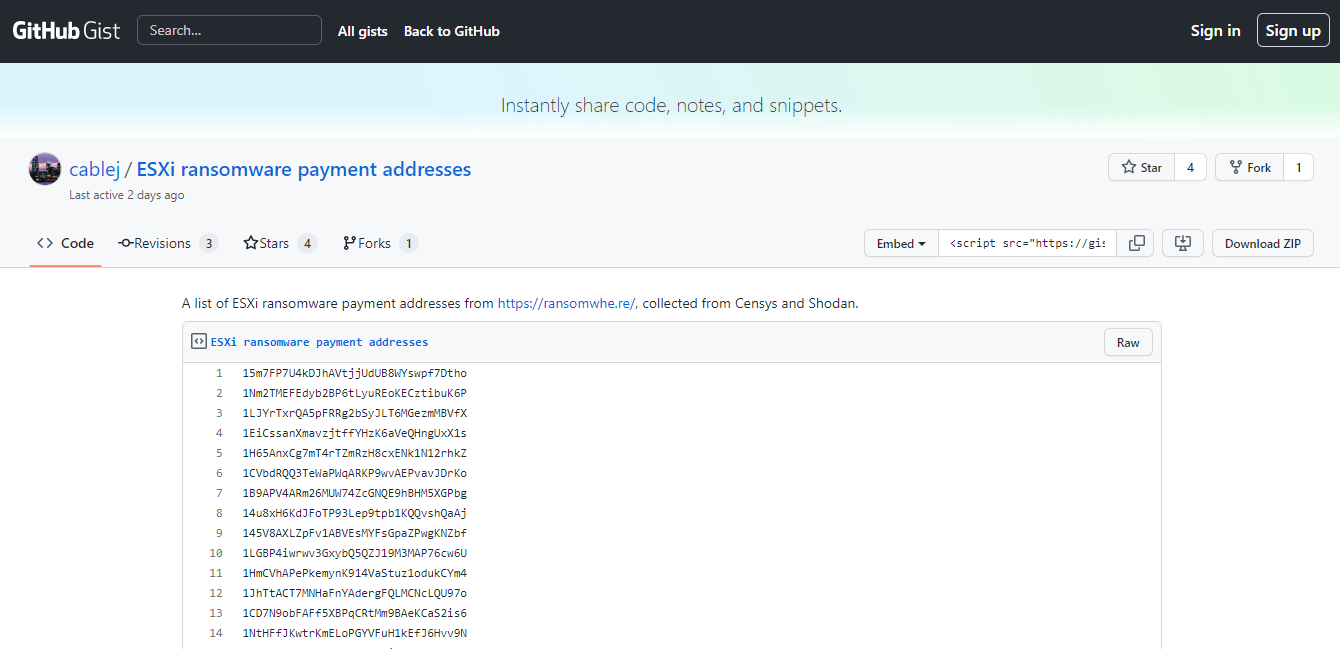

Desde entonces, los ataques cifraron 2.800 servidores según una lista de direcciones de bitcoin recopilada por el asesor técnico de CISA, Jack Cable.

Si bien se cifraron muchos dispositivos la campaña fracasó en gran medida ya que los actores de la amenaza no pudieron cifrar los archivos planos, donde se almacenan los datos de los discos virtuales.

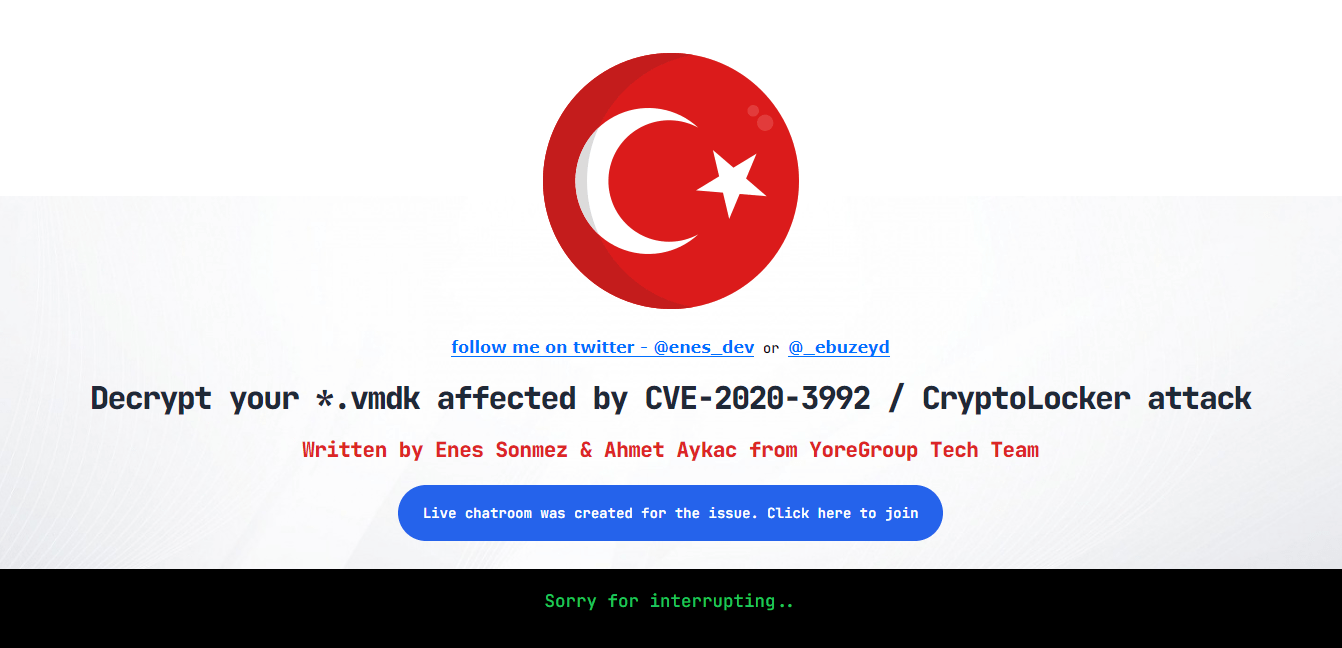

Esta vulnerabilidad permitió a Enes Sonmez y Ahmet Aykac del equipo técnico de YoreGroup idear un método para reconstruir máquinas virtuales a partir de archivos planos sin cifrar.

Este método ha ayudado a muchas personas a recuperar sus servidores, pero el proceso ha sido complicado para algunos, y muchas personas pidieron ayuda en nuestro tema de soporte de ESXiArgs .

Script lanzado para automatizar la recuperación

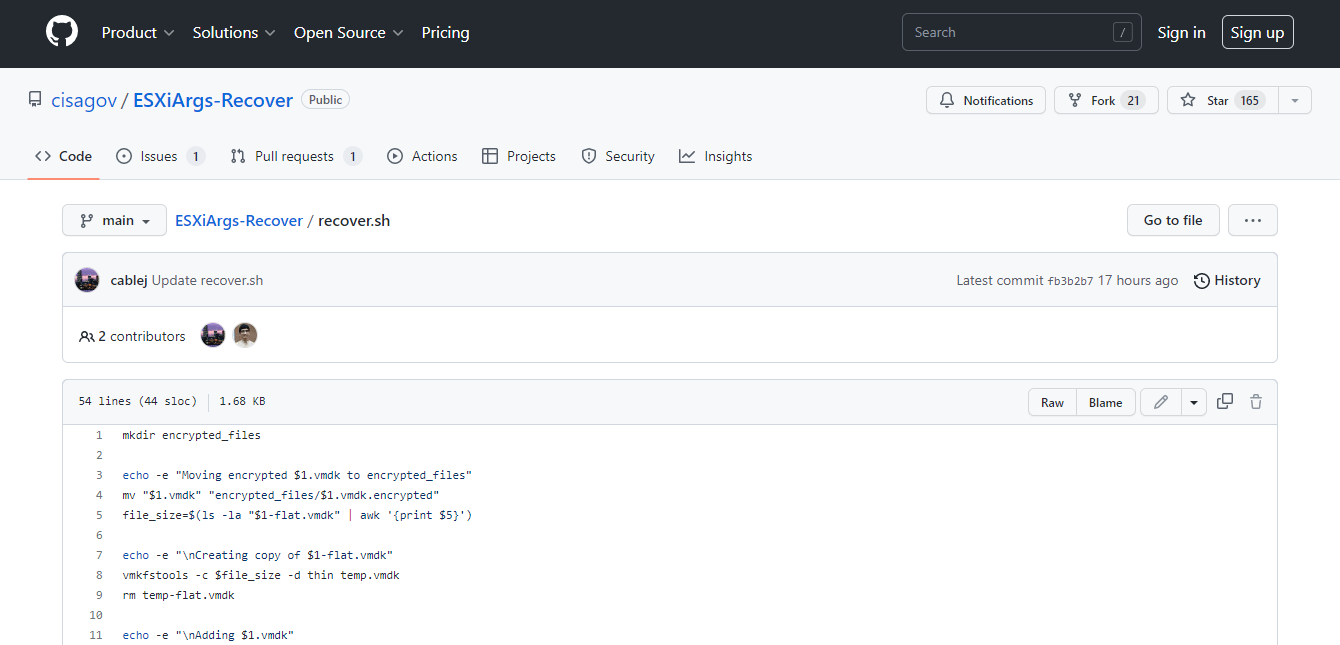

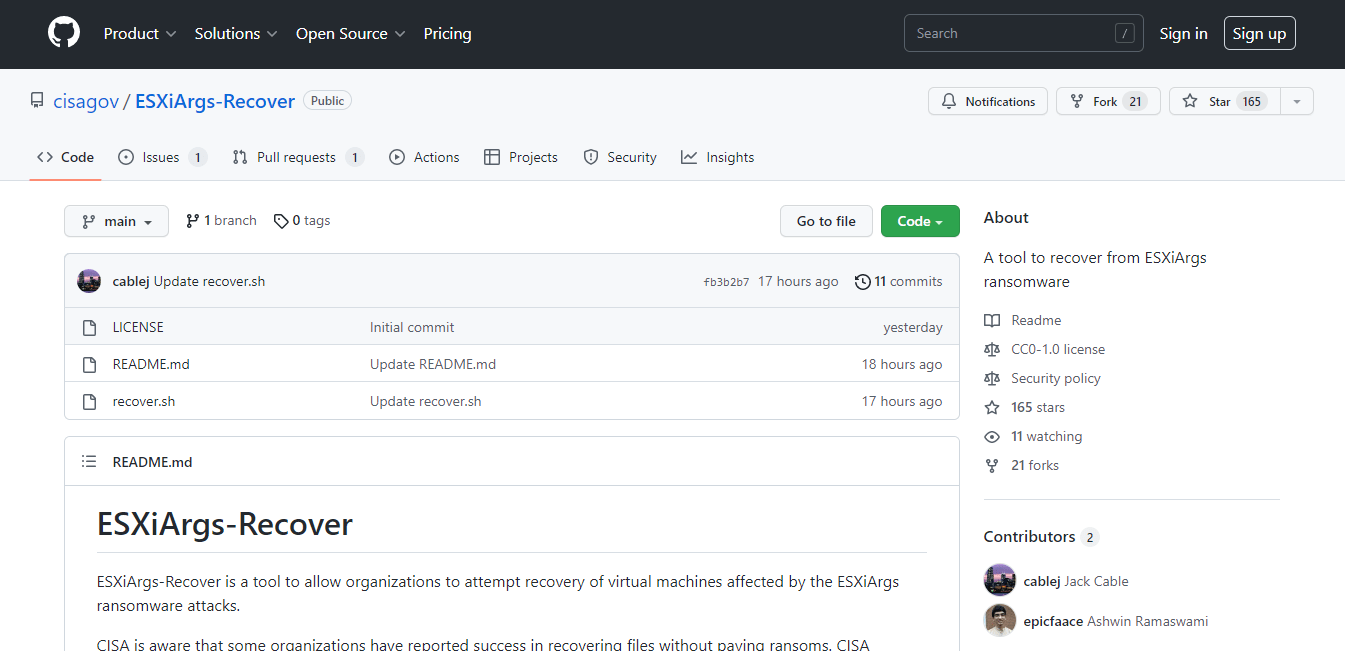

Para ayudar a los usuarios a recuperar sus servidores CISA lanzó un script ESXiArgs-Recover en GitHub para automatizar el proceso de recuperación.

“CISA es consciente de que algunas organizaciones han informado sobre el éxito en la recuperación de archivos sin pagar rescates. CISA compiló esta herramienta basándose en recursos disponibles públicamente, incluido un tutorial de Enes Sonmez y Ahmet Aykac”, explica CISA.

“Esta herramienta funciona mediante la reconstrucción de metadatos de máquinas virtuales a partir de discos virtuales que no fueron encriptados por el malware”.

Si bien la página del proyecto de GitHub tiene los pasos que necesita para recuperar máquinas virtuales, en resumen, el script limpiará los archivos cifrados de una máquina virtual y luego intentará reconstruir el archivo .vmdk de la máquina virtual usando el archivo plano sin cifrar.

Cuando termine si tiene éxito puede registrar la máquina virtual nuevamente en VMware ESXi para obtener acceso a la VM nuevamente.

CISA insta a los administradores a revisar el script antes de usarlo para comprender cómo funciona y evitar posibles complicaciones. Si bien la secuencia de comandos no debería causar ningún problema, investigadores recomienda encarecidamente que se creen copias de seguridad antes de intentar la recuperación.

“Si bien CISA trabaja para garantizar que los scripts como este sean seguros y efectivos, este script se entrega sin garantía, ya sea implícita o explícita”. advierte CISA.

“No use este script sin entender cómo puede afectar su sistema. CISA no asume ninguna responsabilidad por los daños causados por este script”.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad