Las redes inalámbricas Wi-Fi domésticas, normalmente están protegidas por WPA o WPA2 PSK, esto significa que la contraseña (Pre-Shared Key) está precompartida con todos los usuarios conectados. Esto no ocurre en WPA y WPA2 Enterprise ya que utilizan 802.1x RADIUS para la autenticación de los clientes, por lo que cada cliente tendrá un usuario y contraseña único, y no una clave precompartida. Air-Hammer es una herramienta para crackear credenciales de WPA Enterprise.

Las redes Wi-Fi protegidas con WPA Enterprise a través de servidor RADIUS, son mucho más seguras que las redes WPA-PSK, ya que no solo deberemos crackear la contraseña sino también un determinado usuario. Esto hace que el crackeo por fuerza bruta sea mucho más costoso en términos de tiempo, ya que hay muchas más combinaciones posibles que si únicamente crackeásemos la clave.

No obstante, debemos tener muy en cuenta el factor humano, y es que normalmente los usuarios finales fijan unos credenciales de usuario muy fáciles, por lo que descubrir cuál es la contraseña suele ser bastante más sencillo.

Características de Air-Hammer

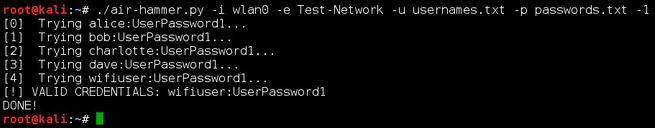

Esta herramienta utiliza el ataque de fuerza bruta inversa contra las redes Wi-Fi que utilizan WPA Enterprise, intentará autenticarse contra el servidor RADIUS utilizando los credenciales proporcionados.

¿En qué consiste un ataque por fuerza bruta inversa? Consiste en probar una contraseña en concreto para múltiples nombres de usuarios de una lista. Si no es correcto, a continuación se probaría otra contraseña para todos y cada uno de los nombres de usuario de la lista. En esta estrategia el atacante no apunta sobre un objetivo en concreto (usuario) sino varios, esto se puede prevenir obligando a los usuarios a crear contraseñas robustas.

Si proporcionamos a Air-Hammer un listado de contraseñas, lo primero que hará es intentar la primera contraseña con el primer nombre de usuario, si no es correcto, probará esa misma clave con el resto de usuarios de la lista. Antes de pasar a probar la segunda contraseña, deberá haber probado la primera clave con todos los usuarios proporcionados. Los requisitos de Air-Hammer son que debemos tener una tarjeta Wi-Fi compatible con autenticación 802.1X, el nombre de la red Wi-Fi que vamos a atacar (SSID), así como una lista de nombres de usuario y un listado de contraseñas para probar con cada usuario.

¿Por qué utiliza Air-Hammer esta estrategia para crackear claves? Según sus desarrolladores, la probabilidad de encontrar una clave de al menos uno de todos los usuarios es mayor que la probabilidad de adivinar una clave de un usuario específico.

Podéis visitar este artículo en n0where.net donde encontraréis toda la información sobre esta herramienta para crackear credenciales WPA-Enterprise, un breve manual con los argumentos que hay que utilizar y ejemplos sencillos de uso. También podéis acceder directamente al proyecto Air-Hammer en GitHub para descargarlo. Esta herramienta está escrita en lenguaje Python por lo que deberemos tener instalado Python en nuestro sistema operativo, la única dependencia es wpa_supplicant para realizar la autenticación 802.1x contra la red inalámbrica.

Os recomendamos acceder a nuestra sección de seguridad informática donde encontraréis manuales paso a paso de cómo realizar auditorías Wi-Fi.

Fuente: https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad