Varias marcas importantes de automóviles han abordado las vulnerabilidades que habrían permitido a los hackers controlar de forma remota las cerraduras, el motor, la bocina, los faros y la cajuela de ciertos automóviles fabricados después de 2012 según un de seguridad.

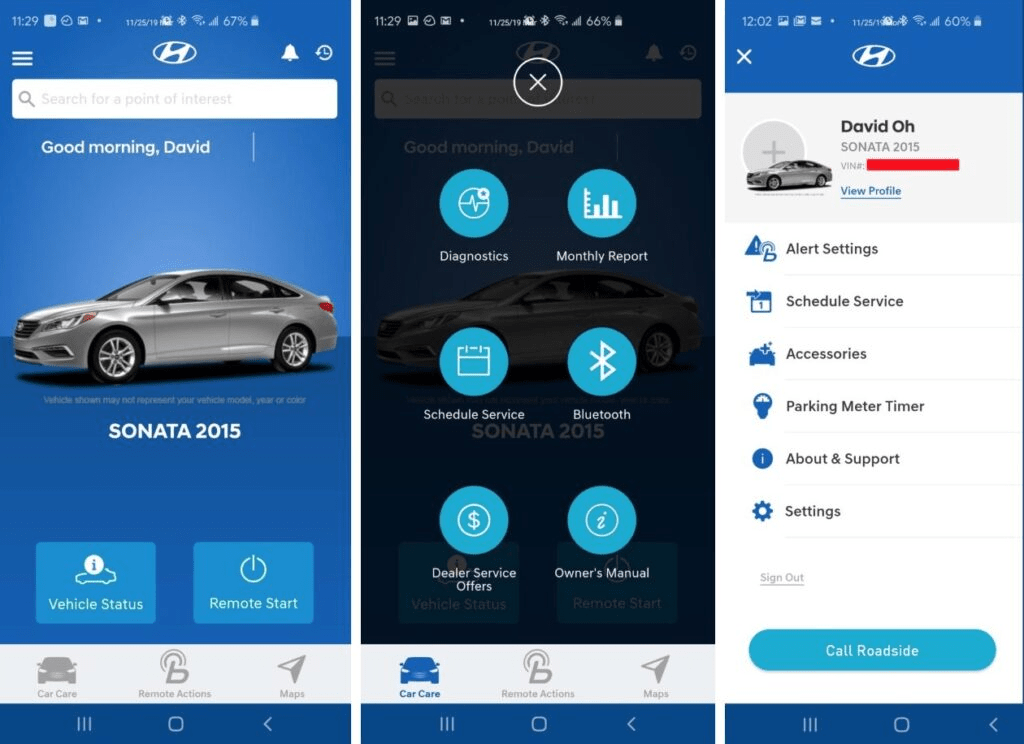

El ingeniero de seguridad del personal de Yuga Labs Sam Curry publicó dos hilos en Twitter que detallan su investigación sobre las aplicaciones móviles para varias marcas de automóviles que brindan a los clientes la capacidad de arrancar, detener, bloquear y desbloquear sus vehículos de forma remoto.

Curry y varios otros investigadores comenzaron con Hyundai y Genesis y descubrieron que gran parte del proceso de verificación para obtener acceso a un vehículo se basaba en direcciones de correo electrónico registradas. Encontraron una manera de eludir la función de verificación de correo electrónico y obtener el control total.

“La vulnerabilidad ha sido reparada el problema central es una vulnerabilidad de control de acceso que afecta las cuentas de usuario en la aplicación misma. Podría iniciar sesión en la cuenta de cualquier persona si supiera su dirección de correo electrónico y por lo tanto controlar/ubicar su vehículo de forma remota” dijo Curry y señaló que el ataque podría ocurrir “desde cualquier lugar”.

Curry dijo que los investigadores informaron la vulnerabilidad a Hyundai y los ayudaron a resolverlo.

Un portavoz de Hyundai comento que trabajaron con consultores para investigar la supuesta vulnerabilidad “tan pronto como los investigadores hicieron énfasis”.

“Es importante destacar que además de los vehículos Hyundai y las cuentas que pertenecen a los propios investigadores, nuestra investigación indicó que otros no accedieron a los vehículos o cuentas de los clientes como resultado de los problemas planteados por los investigadores”, dijo el portavoz.

“También notamos que para emplear la supuesta vulnerabilidad se requería conocer la dirección de correo electrónico asociada con la cuenta y el vehículo específicos de Hyundai así como el script web específico empleado por los investigadores. Sin embargo Hyundai implementó contramedidas a los pocos días de la notificación para mejorar aún más la seguridad de nuestros sistemas”.

Génesis no respondió a las solicitudes de comentarios.

En comentarios Curry explicó que la maniobra habría permitido a un atacante iniciar, detener, bloquear, desbloquear, tocar la bocina, encender las luces o ubicar de forma remota cualquier vehículo que tuviera habilitada la funcionalidad remota. Esa función se ha habilitado en todos los vehículos fabricados después de 2012.

Vulnerabilidad con Sirius XM

En un segundo hilo de Twitter publicado el martes por la noche, Curry explicó que él y otros investigadores encontraron vulnerabilidades similares en las aplicaciones que afectaban a los vehículos Nissan, Infiniti, Honda y Acura.

Curry dijo que al explotar la aplicación Sirius XM un hacker podría hacer muchas de las mismas cosas de forma remota incluida la administración completa del vehículo todo con solo conocer el número VIN. El uso de ese número les permitió obtener un conjunto de información sobre el propietario del vehículo y el automóvil, y con esa información accedieron a los comandos del vehículo.

“Puede caminar hasta un vehículo en un estacionamiento escanear el VIN con su teléfono luego enviar comandos remotos/recuperar la información del usuario: nombre completo, correo electrónico, teléfono, dirección, etc.”, dijo Curry.

“Para estas empresas con vehículos habilitados de forma remota (Honda, Nissan, Infiniti y Acura) necesita el número VIN del vehículo y podría obtener acceso completo al vehículo (arranque, parada, bloqueo, desbloqueo, luces intermitentes, tocar la bocina y extraer información del cliente) .”

Curry explicó que los investigadores encontraron la vulnerabilidad al investigar qué estaba proporcionando los servicios telemáticos de los fabricantes de automóviles.

“Mientras explorábamos esta vía seguíamos viendo referencias a SiriusXM en el código fuente y la documentación relacionada con la telemática del vehículo. Esto fue muy interesante para nosotros porque no sabíamos que SiriusXM ofrecía ninguna funcionalidad de administración remota de vehículos ¡pero resulta que sí lo hacen!” comento Curry.

En el sitio web de vehículos conectados de SiriusXM, los investigadores encontraron que la compañía es un “proveedor líder de servicios de vehículos conectados para Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru y Toyota”.

Hicieron ingeniería inversa de todas las aplicaciones móviles de los clientes de SiriusXM y después de investigar un poco más se dieron cuenta de que a través de ellas podían acceder a la información del cliente.

Curry dijo que no estaba seguro de qué modelos de automóviles se vieron afectados pero señaló que muchos modernos tienen instalado SiriusXM fuera de línea. Desde entonces Sirius XM ha actualizado la aplicación para solucionar la vulnerabilidad.

Un portavoz de Sirius XM Connected Vehicle Services le dijo a The Record que tiene un programa de recompensas por errores para ayudar a corregir posibles vulnerabilidades de seguridad que afectan sus plataformas.

“Como parte de este trabajo, un investigador de seguridad presentó un informe a los Servicios de vehículos conectados de Sirius XM sobre una vulnerabilidad de autorización que afectaba un programa telemático específico”, dijo el vocero.

“La vulnerabilidad se resolvió dentro de las 24 horas posteriores a la presentación del informe. En ningún momento se comprometió ningún suscriptor u otros datos ni se modificó ninguna cuenta no autorizada utilizando este método”.

Un portavoz de Honda negó que el problema tuviera algo que ver con su empresa y dijo que, según el modelo, estas vulnerabilidades solo permitirían el arranque remoto y el bloqueo remoto de puertas. El portavoz dijo que no permitiría que un hacker conduzca el automóvil o controle las funciones mientras el automóvil está en uso.

Curry no estuvo de acuerdo y señaló que si bien se trata de vulnerabilidades únicas que se pueden corregir desde el punto de vista arquitectónico alguien “tiene la capacidad de identificar vulnerabilidades de control de acceso similares que les permitirían recuperar el mismo nivel de acceso si existiera una similar”.

“Creo que los fabricantes de automóviles deberían preocuparse por vulnerabilidades web/API similares que conducen al acceso a la cuenta y al vehículo… Se ha prestado mucha atención a las vulnerabilidades criptográficas y de hardware que afectan a los vehículos pero hay vulnerabilidades web/API que se pueden explotar para lograr acceso a la cuenta. /acceso de vehículos”, comento Curry.

Los portavoces de las otras compañías automotrices involucradas respondieron a las solicitudes de comentarios, pero dijeron que necesitaban tiempo para revisar los informes.

En julio, Honda dijo que estaba abordando una serie de vulnerabilidades descubiertas recientemente en sus modelos de nuevo diseño después de que los investigadores encontraran errores que afectaban a los sistemas de control remoto de sus vehículos desde 2012.

A principios de este año, Honda se vio obligada a abordarCVE-2022-27254— una vulnerabilidad de reproducción que afecta al Sistema remoto sin llave en Honda Civics realizado entre 2016 y 2020. Ese error permitió a los investigadores escuchar la señal de radiofrecuencia sin cifrar y recrearla, lo que les permitió abrir y arrancar vehículos.

En un esfuerzo por solucionar este problema, Honda y otros fabricantes de automóviles desarrollaron un sistema de código variable en los sistemas de entrada sin llave que mitiga esta vulnerabilidad mediante el uso de un generador de números pseudoaleatorios (PRNG) para crear varios códigos diferentes entre el llavero y el automóvil. Los investigadores de seguridad de Star-V Lab publicaron un informe en julio que muestra cómo se podría explotar el sistema de código varia.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad