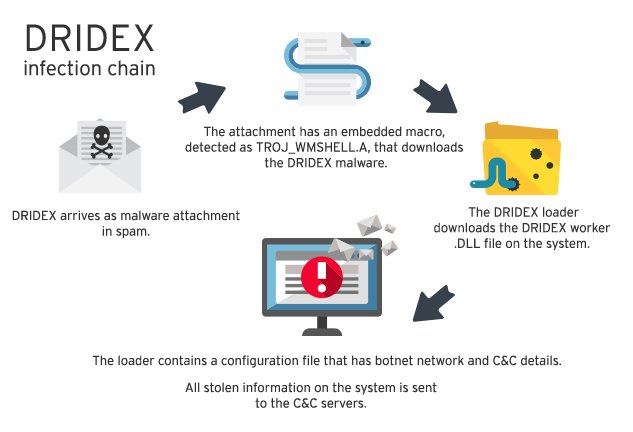

Cuidado con los carteristas tecnológicos: usan un TPV para robarte de tu tarjeta

La verdad es que la tecnología no deja de sorprendernos, y cada vez aparecen más formas de aprovecharse de nosotros. Ahora parece que vas a tener que ser muy cuidadosoLEER MÁS